Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Esempi di AWS Audit Manager controlli

Puoi consultare gli esempi in questa pagina per ulteriori informazioni su come funzionano i controlli in AWS Audit Manager.

In Audit Manager, i controlli possono raccogliere automaticamente prove da quattro tipi di fonti di dati:

-

AWS CloudTrail— Acquisisci l'attività degli utenti dai tuoi CloudTrail registri e importala come prova dell'attività dell'utente

-

AWS Security Hub— Raccogli i risultati da Security Hub e importali come prove di verifica della conformità

-

AWS Config— Raccogli le valutazioni delle regole AWS Config e le importa come prove di verifica della conformità

-

AWS Chiamate API: acquisisci un'istantanea della risorsa da una chiamata API e importala come prova dei dati di configurazione

Tieni presente che alcuni controlli raccolgono prove utilizzando raggruppamenti predefiniti di queste fonti di dati. Questi raggruppamenti di fonti di dati sono noti come AWS fonti gestite. Ogni origine AWS gestita rappresenta un controllo comune o un controllo principale. Queste fonti gestite offrono un modo efficiente per mappare i requisiti di conformità a un gruppo pertinente di fonti di dati sottostanti, convalidate e gestite da valutatori certificati del settore

Gli esempi in questa pagina mostrano come i controlli raccolgono prove da ciascuno dei singoli tipi di fonti di dati. Descrivono l'aspetto di un controllo, il modo in cui l'Audit Manager raccoglie le prove dalla fonte dei dati e i passaggi successivi che è possibile intraprendere per dimostrare la conformità.

Suggerimento

Ti consigliamo di abilitare AWS Config e Security Hub per un'esperienza ottimale in Audit Manager. Quando abiliti questi servizi, Audit Manager può utilizzare i risultati del Security Hub e Regole di AWS Config generare prove automatiche.

-

Dopo aver abilitato AWS Security Hub, assicurati di abilitare anche tutti gli standard di sicurezza e di attivare l’impostazione dei risultati del controllo consolidato. Questo passaggio garantisce che Gestione audit possa importare i risultati per tutti gli standard di conformità supportati.

-

Dopo averlo abilitato AWS Config, assicurati di abilitare anche quello pertinente Regole di AWS Config o di implementare un pacchetto di conformità per lo standard di conformità correlato al tuo audit. Questo passaggio garantisce che Audit Manager possa importare i risultati per tutti i file supportati Regole di AWS Config che hai abilitato.

Sono disponibili esempi per ciascuno dei seguenti tipi di controlli:

Argomenti

Controlli automatici che vengono utilizzati AWS Security Hub come tipo di origine dati

Controlli automatici che vengono utilizzati AWS Config come tipo di origine dati

Controlli automatici che utilizzano le chiamate AWS API come tipo di origine dati

Controlli automatici che vengono utilizzati AWS CloudTrail come tipo di origine dati

Controlli con tipi di origini dati misti (automatici e manuali)

Controlli automatici che vengono utilizzati AWS Security Hub come tipo di origine dati

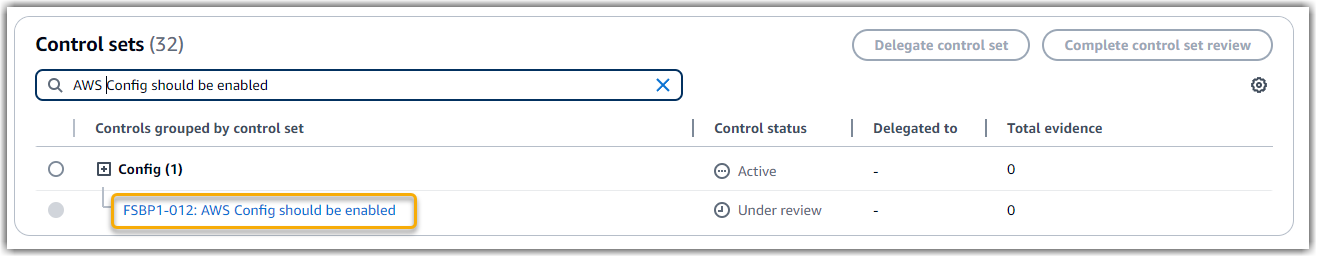

Questo esempio mostra un controllo che utilizza AWS Security Hub come tipo di origine dati. Si tratta di un controllo standard preso dal framework AWS Foundational Security Best Practices (FSBP). Audit Manager utilizza questo controllo per generare prove che possono contribuire a rendere AWS l'ambiente in linea con i requisiti FSBP.

Esempio di dettagli di controllo

-

Nome del controllo:

FSBP1-012: AWS Config should be enabled -

Set di controllo:.

ConfigSi tratta di un raggruppamento specifico del framework di controlli FSBP relativi alla gestione della configurazione. -

Fonte di prove: fonti di dati individuali

-

Tipo di fonte di dati: AWS Security Hub

-

Tipo di prova: controllo di conformità

Nell'esempio seguente, questo controllo appare in una valutazione Audit Manager creata dal framework FSBP.

La valutazione mostra lo stato del controllo. Mostra anche quante prove sono state raccolte finora per questo controllo. Da qui, puoi delegare il set di controlli alla revisione o completare tu stesso la revisione. Scegliendo il nome del controllo si apre una pagina di dettaglio con ulteriori informazioni, incluse le prove relative al controllo.

A cosa serve questo controllo

Questo controllo richiede che AWS Config sia abilitato in tutti i Regioni AWS luoghi in cui si utilizza Security Hub. Audit Manager può utilizzare questo controllo per verificare se è stato abilitato AWS Config.

In che modo Gestione audit raccoglie le prove per questo controllo

Gestione audit adotta le seguenti misure per raccogliere prove per questo controllo:

-

Per ogni controllo, Gestione audit valuta le risorse in ambito. A tale scopo, utilizza l’origine dati specificata nelle impostazioni di controllo. In questo esempio, AWS Config le impostazioni sono la risorsa e Security Hub è il tipo di origine dati. Audit Manager cerca il risultato di un controllo specifico del Security Hub ([Config.1]).

-

Il risultato della valutazione della risorsa viene quindi salvato e convertito in una prova utilizzabile dai revisori. Gestione audit genera una prova di controllo di conformità per i controlli che utilizzano Security Hub come tipo di origine dati. La prova contiene il risultato del controllo di conformità riportato direttamente da Security Hub.

-

Gestione audit allega le prove salvate al controllo nella tua valutazione denominata

FSBP1-012: AWS Config should be enabled.

Come utilizzare Gestione audit per dimostrare la conformità a questo controllo

Dopo aver allegato le prove al controllo, tu o un delegato di tua scelta potete esaminarle per vedere se è necessaria una correzione.

In questo esempio, Gestione audit potrebbe visualizzare una regola Fail di Security Hub. Questo può succedere se non lo hai abilitato. AWS Config In questo caso, puoi intraprendere l'azione correttiva di abilitazione AWS Config, che aiuta a rendere il tuo AWS ambiente in linea con i requisiti FSBP.

Quando AWS Config le impostazioni sono in linea con il controllo, contrassegna il controllo come Revisionato e aggiungi le prove al rapporto di valutazione. Puoi quindi condividere il report con i revisori per dimostrare che il controllo funziona come previsto.

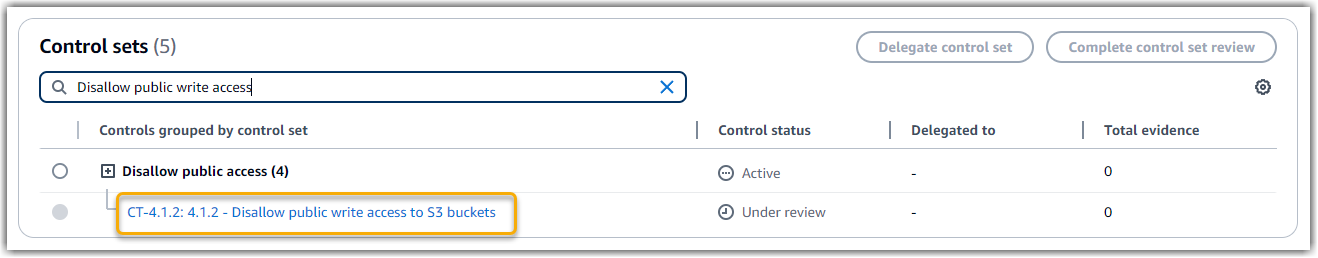

Controlli automatici che vengono utilizzati AWS Config come tipo di origine dati

Questo esempio mostra un controllo che utilizza AWS Config come tipo di origine dati. Questo è un controllo standard preso dal AWS Control Tower framework Guardrail. Audit Manager utilizza questo controllo per generare prove che aiutano a allineare AWS l'ambiente a AWS Control Tower Guardrails.

Esempio di dettagli di controllo

-

Nome del controllo:

CT-4.1.2: 4.1.2 - Disallow public write access to S3 buckets -

Set di controlli: questo controllo appartiene al set di controlli

Disallow public access. Si tratta di un raggruppamento di controlli relativi alla gestione degli accessi. -

Fonte delle prove: fonte di dati individuale

-

Tipo di fonte dati: AWS Config

-

Tipo di prova: controllo di conformità

Nell'esempio seguente, questo controllo appare in una valutazione Audit Manager creata dal framework AWS Control Tower Guardrails.

La valutazione mostra lo stato del controllo. Mostra anche quante prove sono state raccolte finora per questo controllo. Da qui, puoi delegare il set di controlli alla revisione o completare tu stesso la revisione. Scegliendo il nome del controllo si apre una pagina di dettaglio con ulteriori informazioni, incluse le prove relative al controllo.

A cosa serve questo controllo

Audit Manager può utilizzare questo controllo per verificare se i livelli di accesso delle policy dei bucket S3 sono troppo indulgenti per soddisfare i requisiti. AWS Control Tower Più specificamente, può controllare le impostazioni di Blocco dell’accesso pubblico, le policy dei bucket e le liste di controllo degli accessi del bucket (ACL) per confermare che i bucket non consentano l’accesso pubblico in scrittura.

In che modo Gestione audit raccoglie le prove per questo controllo

Gestione audit adotta le seguenti misure per raccogliere prove per questo controllo:

-

Per ogni controllo, Gestione audit valuta le risorse in ambito utilizzando l’origine dati specificata nelle impostazioni di controllo. In questo caso, i bucket S3 sono la risorsa e AWS Config è il tipo di origine dati. Audit Manager cerca il risultato di una AWS Config regola specifica (s3- bucket-public-write-prohibited) per valutare le impostazioni, i criteri e l'ACL di ciascuno dei bucket S3 che rientrano nell'ambito della valutazione.

-

Il risultato della valutazione della risorsa viene quindi salvato e convertito in una prova utilizzabile dai revisori. Audit Manager genera prove di verifica della conformità per i controlli utilizzati AWS Config come tipo di origine dati. Questa evidenza contiene il risultato del controllo di conformità riportato direttamente da AWS Config.

-

Gestione audit allega le prove salvate al controllo nella tua valutazione denominata

CT-4.1.2: 4.1.2 - Disallow public write access to S3 buckets.

Come utilizzare Gestione audit per dimostrare la conformità a questo controllo

Dopo aver allegato le prove al controllo, tu o un delegato di tua scelta potete esaminarle per vedere se è necessaria una correzione.

In questo esempio, Audit Manager potrebbe visualizzare una regola in base alla quale si AWS Config afferma che un bucket S3 non è conforme. Ciò potrebbe accadere se uno dei bucket S3 avesse un’impostazione Blocca accesso pubblico che non limita le policy pubbliche e la policy in uso consente l’accesso pubblico in scrittura. Per rimediare a questo problema, è possibile aggiornare l’impostazione Blocca accesso pubblico per limitare le policy pubbliche. In alternativa, è possibile utilizzare una policy bucket diversa che non consenta l’accesso pubblico in scrittura. Questa azione correttiva aiuta a rendere l'ambiente in linea con i requisiti. AWS AWS Control Tower

Quando si ritiene che i livelli di accesso al bucket S3 siano in linea con il controllo, è possibile contrassegnare il controllo come Rivisto e aggiungere le prove al report di valutazione. Puoi quindi condividere il report con i revisori per dimostrare che il controllo funziona come previsto.

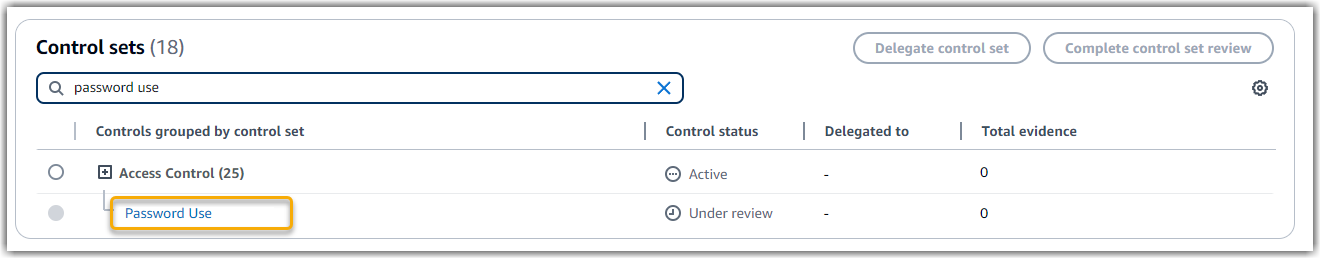

Controlli automatici che utilizzano le chiamate AWS API come tipo di origine dati

Questo esempio mostra un controllo personalizzato che utilizza le chiamate AWS API come tipo di origine dati. Audit Manager utilizza questo controllo per generare prove che possono contribuire a rendere AWS l'ambiente in linea con i requisiti specifici.

Esempio di dettagli di controllo

-

Nome del controllo:

Password Use -

Set di controlli: questo controllo appartiene al set di controlli chiamato

Access Control. Si tratta di un raggruppamento di controlli relativi alla gestione delle identità e degli accessi. -

Fonte di prove: fonte di dati individuale

-

Tipo di origine dati: chiamate AWS API

-

Tipo di prova: dati di configurazione

Nell'esempio seguente, questo controllo appare in una valutazione Audit Manager creata da un framework personalizzato.

La valutazione mostra lo stato del controllo. Mostra anche quante prove sono state raccolte finora per questo controllo. Da qui, puoi delegare il set di controlli alla revisione o completare tu stesso la revisione. Scegliendo il nome del controllo si apre una pagina di dettaglio con ulteriori informazioni, incluse le prove relative al controllo.

A cosa serve questo controllo

Gestione audit può utilizzare questo controllo personalizzato per contribuire a garantire l’esistenza di un numero sufficiente di policy di controllo degli accessi. Questo controllo richiede l’adozione di buone pratiche di sicurezza nella selezione e nell’uso delle password. Gestione audit può contribuire alla convalida di questo dato recuperando un elenco di tutte le policy sulle password per i principi IAM che rientrano nell’ambito della valutazione.

In che modo Gestione audit raccoglie le prove per questo controllo

Gestione audit adotta le seguenti misure per raccogliere prove per questo controllo personalizzato:

-

Per ogni controllo, Gestione audit valuta le risorse in ambito utilizzando l’origine dati specificata nelle impostazioni di controllo. In questo caso, i principali IAM sono le risorse e le chiamate AWS API sono il tipo di origine dati. Audit Manager cerca la risposta di una chiamata API IAM specifica (GetAccountPasswordPolicy). Quindi restituisce le policy relative alle password per gli Account AWS che rientrano nell’ambito della valutazione.

-

Il risultato della valutazione della risorsa viene quindi salvato e convertito in una prova utilizzabile dai revisori. Gestione audit genera le prove dei dati di configurazione per i controlli che utilizzano le chiamate API come origine dati. La prova contiene i dati originali acquisiti dalle risposte API e metadati aggiuntivi che indicano il controllo supportato dai dati.

-

Gestione audit allega le prove salvate al controllo personalizzato nella tua valutazione denominata

Password Use.

Come utilizzare Gestione audit per dimostrare la conformità a questo controllo

Dopo aver allegato le prove al controllo, tu o un delegato di tua scelta potete esaminarle per vedere se è sufficiente o se è necessaria una correzione.

In questo esempio, puoi esaminare le prove per vedere la risposta della chiamata API. La GetAccountPasswordPolicyrisposta descrive i requisiti di complessità e i periodi di rotazione obbligatori per le password degli utenti nel tuo account. Puoi utilizzare questa risposta API come prova per dimostrare che disponi di politiche di controllo degli accessi tramite password sufficienti per quelle Account AWS che rientrano nell'ambito della tua valutazione. Se lo desideri, puoi anche fornire ulteriori commenti su queste policy aggiungendo un commento al controllo.

Quando ritieni che le policy sulle password dei principi IAM siano in linea con il controllo personalizzato, puoi contrassegnare il controllo come Rivisto e aggiungere le prove al report di valutazione. Puoi quindi condividere il report con i revisori per dimostrare che il controllo funziona come previsto.

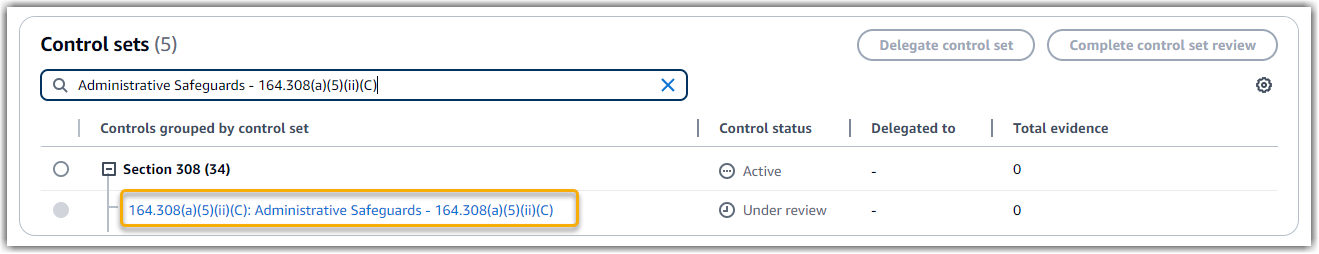

Controlli automatici che vengono utilizzati AWS CloudTrail come tipo di origine dati

Questo esempio mostra un controllo che utilizza AWS CloudTrail come tipo di origine dati. Si tratta di un controllo standard tratto dal framework HIPAA Security Rule 2003. Gestione audit utilizza questo controllo per generare prove che possono contribuire a rendere AWS l’ambiente in linea con i requisiti HIPAA.

Esempio di dettagli di controllo

-

Nome del controllo:

164.308(a)(5)(ii)(C): Administrative Safeguards - 164.308(a)(5)(ii)(C) -

Set di controlli: questo controllo appartiene al set di controlli chiamato

Section 308. Si tratta di un raggruppamento specifico del framework di controlli HIPAA relativi alle garanzie amministrative. -

Fonte delle prove: fonte gestita (controlli di base) AWS

-

Tipo di fonte di dati sottostante: AWS CloudTrail

-

Tipo di prova: attività dell’utente

Ecco il controllo mostrato all’interno di una valutazione di Gestione audit creata dal framework HIPAA:

La valutazione mostra lo stato del controllo. Mostra anche quante prove sono state raccolte finora per questo controllo. Da qui, puoi delegare il set di controlli alla revisione o completare tu stesso la revisione. Scegliendo il nome del controllo si apre una pagina di dettaglio con ulteriori informazioni, incluse le prove relative al controllo.

A cosa serve questo controllo

Questo controllo richiede l'adozione di procedure di monitoraggio per rilevare accessi non autorizzati. Un esempio di accesso non autorizzato si verifica quando qualcuno accede alla console senza abilitare l'autenticazione a più fattori (MFA). Audit Manager ti aiuta a convalidare questo controllo dimostrando che hai configurato Amazon per monitorare le richieste di accesso CloudWatch alla console di gestione in cui l'MFA non è abilitata.

In che modo Gestione audit raccoglie le prove per questo controllo

Gestione audit adotta le seguenti misure per raccogliere prove per questo controllo:

-

Per ogni controllo, Audit Manager valuta le risorse pertinenti utilizzando le fonti di evidenza specificate nelle impostazioni di controllo. In questo caso, il controllo utilizza diversi controlli di base come fonti di prova.

Ogni controllo principale è un raggruppamento gestito di singole fonti di dati. Nel nostro esempio, uno di questi controlli principali (

Configure Amazon CloudWatch alarms to detect management console sign-in requests without MFA enabled) utilizza un CloudTrail evento (monitoring_EnableAlarmActions) come fonte di dati sottostante.Audit Manager esamina CloudTrail i registri, utilizzando la

monitoring_EnableAlarmActionsparola chiave per trovare le azioni di attivazione degli CloudWatch allarmi registrate da. CloudTrail Quindi restituisce un log degli eventi rilevanti che rientrano nell’ambito della valutazione. -

Il risultato della valutazione della risorsa viene quindi salvato e convertito in una prova utilizzabile dai revisori. Audit Manager genera prove dell'attività dell'utente per i controlli utilizzati CloudTrail come tipo di origine dati. Queste prove contengono i dati originali acquisiti da Amazon CloudWatch e metadati aggiuntivi che indicano il controllo supportato dai dati.

-

Gestione audit allega le prove salvate al controllo nella tua valutazione denominata

164.308(a)(5)(ii)(C): Administrative Safeguards - 164.308(a)(5)(ii)(C).

Come utilizzare Gestione audit per dimostrare la conformità a questo controllo

Dopo aver allegato le prove al controllo, tu o un delegato di tua scelta potete esaminarle per vedere se è necessaria una correzione.

In questo esempio, puoi esaminare le prove per vedere gli eventi di attivazione degli allarmi registrati da. CloudTrail Puoi utilizzare questo registro come prova per dimostrare che disponi di procedure di monitoraggio sufficienti per rilevare quando gli accessi alla console avvengono senza l'MFA abilitata. Se lo desideri, puoi anche fornire ulteriori commenti su queste policy aggiungendo un commento al controllo. Ad esempio, se il registro mostra più accessi senza MFA, puoi aggiungere un commento che descrive come hai risolto il problema. Il monitoraggio regolare degli accessi alla console consente di prevenire i problemi di sicurezza che potrebbero derivare da discrepanze e tentativi di accesso inappropriati. A sua volta, questa best practice aiuta a rendere l' AWS ambiente in linea con i requisiti HIPAA.

Quando si ritiene che la procedura di monitoraggio sia in linea con il controllo, è possibile contrassegnare il controllo come Rivisto e aggiungere le prove al report di valutazione. Puoi quindi condividere il report con i revisori per dimostrare che il controllo funziona come previsto.

Controlli manuali

Alcuni controlli non supportano la raccolta automatica delle prove. Tra questi vi sono i controlli che si basano sulla fornitura di registrazioni e firme fisiche, oltre a osservazioni, interviste e altri eventi che non vengono generati nel cloud. In questi casi, è possibile caricare manualmente le prove per dimostrare che si stanno soddisfacendo i requisiti del controllo.

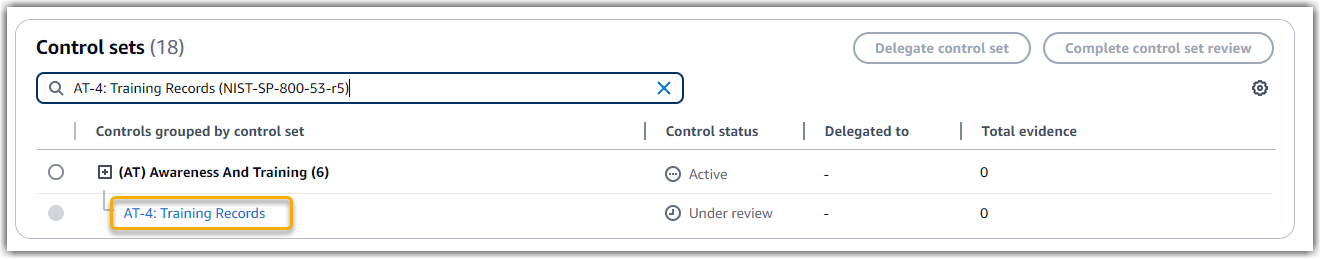

Questo esempio mostra un controllo manuale tratto dal framework NIST 800-53 (Rev. 5). È possibile utilizzare Gestione audit per caricare e memorizzare le prove che dimostrano la conformità per questo controllo.

Esempio di dettagli di controllo

-

Nome del controllo:

AT-4: Training Records -

Set di controllo —.

(AT) Awareness and trainingSi tratta di un raggruppamento specifico del framework di controlli NIST relativi alla formazione. -

Fonte di prove: fonte di dati individuale

-

Tipo di origine dati: manuale

-

Tipo di prova: manuale

Ecco questo controllo mostrato all'interno di una valutazione Audit Manager creata dal framework NIST 800-53 (Rev. 5): Low-Moderate-High

La valutazione mostra lo stato del controllo. Mostra anche quante prove sono state raccolte finora per questo controllo. Da qui, puoi delegare il set di controlli alla revisione o completare tu stesso la revisione. Scegliendo il nome del controllo si apre una pagina di dettaglio con ulteriori informazioni, incluse le prove relative al controllo.

A cosa serve questo controllo

È possibile utilizzare questo controllo per garantire che il personale riceva il livello appropriato di formazione in materia di sicurezza e privacy. In particolare, puoi dimostrare di aver svolto attività di formazione documentate in materia di sicurezza e privacy per tutto il personale, in base al ruolo ricoperto. Puoi anche dimostrare che i registri di formazione vengono conservati per ogni individuo.

Come caricare manualmente le prove per questo controllo

Per caricare prove manuali che integrano le prove automatiche, vedi Caricamento delle prove manuali in. AWS Audit Manager Gestione audit allega le prove caricate al controllo nella valutazione denominata AT-4: Training Records.

Come utilizzare Gestione audit per dimostrare la conformità a questo controllo

Se si dispone di documentazione che supporta questo controllo, è possibile caricarla come prova manuale. Ad esempio, puoi caricare la copia più recente dei materiali di formazione obbligatori basati sui ruoli che il reparto Risorse umane fornisce ai dipendenti.

Analogamente ai controlli automatici, è possibile delegare i controlli manuali alle parti interessate che possono aiutare a esaminare le prove (o, in questo caso, a fornirle). Ad esempio, esaminando questo controllo, potresti renderti conto di soddisfarne solo parzialmente i requisiti. Questo potrebbe accadere se non disponi di una copia del tracciamento delle presenze per i corsi di formazione in presenza. Potresti delegare il controllo a uno stakeholder delle risorse umane, che può quindi caricare un elenco del personale che ha partecipato alla formazione.

Quando ritieni che la procedura di monitoraggio sia in linea con il controllo, puoi contrassegnare il controllo come Rivisto e aggiungere le prove al report di valutazione. Puoi quindi condividere il report con i revisori per dimostrare che il controllo funziona come previsto.

Controlli con tipi di origini dati misti (automatici e manuali)

In molti casi, è necessaria una combinazione di prove automatiche e manuali per soddisfare un controllo. Sebbene Gestione audit sia in grado di fornire prove automatiche pertinenti al controllo, potrebbe essere necessario integrare questi dati con prove manuali che l’utente identifica e carica personalmente.

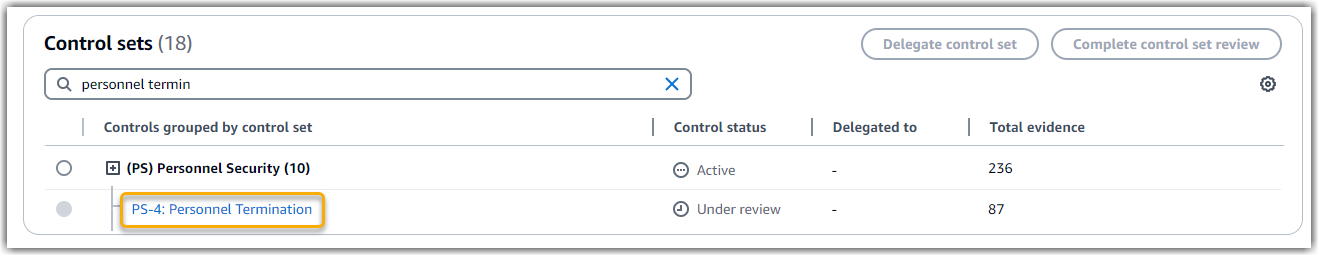

Questo esempio mostra un controllo che utilizza una combinazione di prove manuali e prove automatiche. Si tratta di un controllo standard preso dal framework NIST 800-53 (Rev. 5). Gestione audit utilizza questo controllo per generare prove che possono contribuire ad allineare l’ambiente AWS con i requisiti NIST.

Esempio di dettagli di controllo

-

Nome del controllo:

Personnel Termination -

Set di controllo:

(PS) Personnel Security (10). Si tratta di un raggruppamento specifico del framework di controlli NIST che si riferiscono alle persone che eseguono la manutenzione hardware o software sui sistemi organizzativi. -

Fonte delle prove: fonti di dati AWS gestite (controlli di base) e fonti di dati individuali (manuale)

-

Tipo di origine dati sottostante: chiamate AWS API, AWS CloudTrail, AWS Config, Manuale

-

Tipo di prova: dati di configurazione, attività dell'utente, controllo di conformità, prove manuali)

Ecco il controllo mostrato all’interno di una valutazione di Gestione audit creata dal framework NIST 800-53 (Rev. 5):

La valutazione mostra lo stato del controllo. Mostra anche quante prove sono state raccolte finora per questo controllo. Da qui, puoi delegare il set di controlli alla revisione o completare tu stesso la revisione. Scegliendo il nome del controllo si apre una pagina di dettaglio con ulteriori informazioni, incluse le prove relative al controllo.

A cosa serve questo controllo

Puoi utilizzare questo controllo per confermare che stai proteggendo le informazioni organizzative in caso di licenziamento di un dipendente. In particolare, puoi dimostrare di aver disabilitato l'accesso al sistema e di aver revocato le credenziali dell'individuo. Inoltre, potete dimostrare che tutte le persone licenziate hanno partecipato a un colloquio di uscita che includeva una discussione sui protocolli di sicurezza pertinenti per la vostra organizzazione.

In che modo Gestione audit raccoglie le prove per questo controllo

Gestione audit adotta le seguenti misure per raccogliere prove per questo controllo:

-

Per ogni controllo, Audit Manager valuta le risorse pertinenti utilizzando le fonti di evidenza specificate nelle impostazioni di controllo.

In questo caso, il controllo utilizza diversi controlli di base come fonti di prova. A sua volta, ciascuno di questi controlli principali raccoglie prove pertinenti da singole fonti di dati (chiamate AWS API e AWS Config). AWS CloudTrail Audit Manager utilizza questi tipi di fonti di dati per valutare le risorse IAM (come gruppi, chiavi e policy) rispetto alle chiamate, CloudTrail agli eventi e AWS Config alle regole API pertinenti.

-

Il risultato della valutazione della risorsa viene quindi salvato e convertito in una prova utilizzabile dai revisori. Queste prove contengono i dati originali acquisiti da ciascuna fonte di dati e metadati aggiuntivi che indicano il controllo supportato dai dati.

-

Gestione audit allega le prove salvate al controllo nella tua valutazione denominata

Personnel Termination.

Come caricare manualmente le prove per questo controllo

Per caricare prove manuali che integrano le prove automatiche, vedi Caricamento di prove manuali in. AWS Audit Manager Gestione audit allega le prove caricate al controllo nella valutazione denominata Personnel Termination.

Come utilizzare Gestione audit per dimostrare la conformità a questo controllo

Dopo aver allegato le prove al controllo, tu o un delegato di tua scelta potete esaminarle per vedere se è sufficiente o se è necessaria una correzione. Ad esempio, esaminando questo controllo, potresti renderti conto di soddisfarne solo parzialmente i requisiti. Questo potrebbe accadere se hai la prova che l'accesso è stato revocato, ma non hai una copia dei colloqui di uscita. Potresti delegare il controllo a uno stakeholder delle risorse umane, che può quindi caricare una copia dei documenti del colloquio di uscita. Oppure, se nessun dipendente è stato licenziato durante il periodo di audit, puoi lasciare un commento che spieghi perché al controllo non è allegato alcun documento firmato.

Quando si ritiene che la procedura di monitoraggio sia in linea con il controllo, è possibile contrassegnare il controllo come Rivisto e aggiungere le prove al report di valutazione. Puoi quindi condividere il report con i revisori per dimostrare che il controllo funziona come previsto.