Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Crea un archivio dati di eventi per eventi esterni AWS alla console

Puoi creare un data store di AWS eventi per includere eventi esterni e quindi utilizzare CloudTrail Lake per cercare, interrogare e analizzare i dati registrati dalle tue applicazioni.

Puoi utilizzare le integrazioni di CloudTrail Lake per registrare e archiviare i dati sulle attività degli utenti dall'esterno AWS; da qualsiasi fonte nei tuoi ambienti ibridi, come applicazioni interne o SaaS ospitate in locale o nel cloud, macchine virtuali o contenitori.

Quando crei un archivio di dati degli eventi per un'integrazione, crei anche un canale e vi colleghi una policy delle risorse.

CloudTrail I data store di eventi Lake sono a pagamento. Quando crei un datastore di eventi, scegli l'opzione di prezzo da utilizzare per tale datastore. L'opzione di prezzo determina il costo per l'importazione e l'archiviazione degli eventi, nonché il periodo di conservazione predefinito e quello massimo per il datastore di eventi. Per informazioni sui CloudTrail prezzi e sulla gestione dei costi di Lake, vedi AWS CloudTrail Prezzi

Per creare un archivio dati di eventi per eventi esterni a AWS

-

Accedi a AWS Management Console e apri la CloudTrail console all'indirizzo https://console.aws.amazon.com/cloudtrail/

. -

Nel riquadro di navigazione, in Lake seleziona Datastore di eventi.

-

Scegliere Create event data store (Crea archivio di dati degli eventi).

-

Nella pagina Configure event data store (Configura archivio di dati degli eventi), in General details (Dettagli generali), inserire un nome per l'archivio di dati degli eventi. Il nome è obbligatorio.

-

Scegli l'opzione di prezzo che desideri utilizzare per il datastore di eventi. L'opzione di prezzo determina il costo per l'importazione e l'archiviazione degli eventi, nonché i periodi di conservazione predefiniti e quelli massimi per il tuo datastore di eventi. Per ulteriori informazioni, consulta Prezzi di AWS CloudTrail

e Gestione dei costi CloudTrail del lago. Sono disponibili le seguenti opzioni:

-

Prezzo per la conservazione estendibile di un anno: consigliato in genere se prevedi di importare meno di 25 TB di dati di eventi al mese e desideri un periodo di conservazione flessibile fino a 10 anni. Per i primi 366 giorni (periodo di conservazione predefinito), l'archiviazione è inclusa senza alcun costo aggiuntivo nel prezzo di importazione. Dopo 366 giorni, la conservazione estesa è disponibile a un pay-as-you-go prezzo. Questa è l'opzione predefinita.

-

Periodo di conservazione predefinito: 366 giorni

-

Periodo di conservazione massimo: 3.653 giorni

-

-

Prezzo per la conservazione di sette anni: consigliato se prevedi di importare più di 25 TB di dati di eventi al mese e hai bisogno di un periodo di conservazione fino a 7 anni. La conservazione è inclusa nel prezzo di importazione senza costi aggiuntivi.

-

Periodo di conservazione predefinito: 2.557 giorni

-

Periodo di conservazione massimo: 2.557 giorni

-

-

-

Specifica un periodo di conservazione per il datastore di eventi. I periodi di conservazione possono essere compresi tra 7 e 3.653 giorni (circa 10 anni) per l'opzione Prezzo per la conservazione estendibile di un anno o tra 7 e 2.557 giorni (circa sette anni) per l'opzione Prezzo per la conservazione di sette anni.

CloudTrail Lake determina se conservare un evento verificando se l'evento rientra nel periodo

eventTimedi conservazione specificato. Ad esempio, se si specifica un periodo di conservazione di 90 giorni, CloudTrail rimuoverà gli eventi quandoeventTimesono più vecchi di 90 giorni. -

(Facoltativo) Per abilitare l'utilizzo della crittografia AWS Key Management Service, scegli Usa la mia AWS KMS key. Scegli Nuovo per AWS KMS key crearne uno per te, oppure scegli Esistente per utilizzare una chiave KMS esistente. In Inserisci alias KMS, specifica un alias nel formato.

alias/MyAliasNameL'utilizzo della propria chiave KMS richiede la modifica della politica delle chiavi KMS per consentire la crittografia e la decrittografia dell'archivio dati degli eventi. Per ulteriori informazioni, consulta. Configura le politiche AWS KMS chiave per CloudTrail CloudTrail supporta anche chiavi AWS KMS multiregionali. Per ulteriori informazioni sulle chiavi per più regioni, consulta Using multi-Region keys nella Guida per gli sviluppatori di AWS Key Management Service .L'utilizzo della propria chiave KMS comporta AWS KMS costi di crittografia e decrittografia. Dopo aver associato un datastore di eventi a una chiave KMS, la chiave KMS non potrà essere rimossa o modificata.

Nota

Per abilitare AWS Key Management Service la crittografia per un archivio dati di eventi organizzativi, è necessario utilizzare una chiave KMS esistente per l'account di gestione.

-

(Facoltativo) Se desideri eseguire una query sui dati degli eventi utilizzando Amazon Athena, scegli Abilita in Federazione delle query di Data Lake. La federazione ti consente di visualizzare i metadati associati al datastore di eventi nel Catalogo dati AWS Glue ed eseguire query SQL sui dati degli eventi in Athena. I metadati delle tabelle archiviati nel AWS Glue Data Catalog consentono al motore di query Athena di sapere come trovare, leggere ed elaborare i dati che desideri interrogare. Per ulteriori informazioni, consulta Federare un datastore di eventi.

Per abilitare la federazione delle query di Lake, scegli Abilita, quindi esegui queste operazioni:

-

Scegli se creare un nuovo ruolo o utilizzare un ruolo IAM esistente. AWS Lake Formation utilizza questo ruolo per gestire le autorizzazioni per il datastore di eventi federato. Quando crei un nuovo ruolo utilizzando la CloudTrail console, crea CloudTrail automaticamente un ruolo con le autorizzazioni richieste. Se scegli un ruolo esistente, assicurati che la policy per il ruolo fornisca le autorizzazioni minime richieste.

-

Se crei un nuovo ruolo, inserisci un nome per identificarlo.

-

Se utilizzi un ruolo esistente, scegli il ruolo che desideri utilizzare. Il ruolo deve esistere nell'account.

-

-

(Facoltativo) Scegli Abilita politica delle risorse per aggiungere una politica basata sulle risorse all'archivio dati degli eventi. Le politiche basate sulle risorse consentono di controllare quali responsabili possono eseguire azioni sul data store degli eventi. Ad esempio, è possibile aggiungere una politica basata sulle risorse che consenta agli utenti root di altri account di interrogare questo archivio dati di eventi e visualizzare i risultati delle query. Per esempi di policy, consulta Esempi di policy basate su risorse per archivi di dati di eventi.

Una politica basata sulle risorse include una o più istruzioni. Ogni dichiarazione della policy definisce i principali a cui è consentito o negato l'accesso all'Event Data Store e le azioni che i principali possono eseguire sulla risorsa Event Data Store.

Le seguenti azioni sono supportate nelle politiche basate sulle risorse per gli archivi di dati di eventi:

-

cloudtrail:StartQuery -

cloudtrail:CancelQuery -

cloudtrail:ListQueries -

cloudtrail:DescribeQuery -

cloudtrail:GetQueryResults -

cloudtrail:GenerateQuery -

cloudtrail:GenerateQueryResultsSummary -

cloudtrail:GetEventDataStore

Per gli archivi dati degli eventi organizzativi, CloudTrail crea una politica predefinita basata sulle risorse che elenca le azioni che gli account amministratore delegato possono eseguire sugli archivi dati degli eventi organizzativi. Le autorizzazioni contenute in questa politica derivano dalle autorizzazioni di amministratore delegato in. AWS Organizations Questa politica viene aggiornata automaticamente in seguito alle modifiche all'archivio dati degli eventi dell'organizzazione o all'organizzazione (ad esempio, un account amministratore CloudTrail delegato viene registrato o rimosso).

-

-

(Facoltativo) Nella sezione Tags (Tag), puoi aggiungere fino a 50 coppie di chiavi di tag per identificare, ordinare e controllare l'accesso alil datastore di eventi. Per ulteriori informazioni su come utilizzare le policy IAM per autorizzare l'accesso a un archivio di dati degli eventi in base ai tag, consultare Esempi: diniego dell'accesso per creare o eliminare gli archivi di dati degli eventi in base ai tag. Per ulteriori informazioni su come utilizzare i tag in AWS, consulta Tagging AWS resources nella Tagging Resources User AWS Guide.

-

Scegli Next (Successivo) per configurare il datastore di eventi.

-

Nella pagina Choose events (Scegli eventi), scegli Events from integrations (Eventi dalle integrazioni).

-

Da Events from integration (Eventi dall'integrazione), scegli l'origine dalla quale distribuire gli eventi all'archivio di dati degli eventi.

-

Fornisci un nome per identificare il canale dell'integrazione. Il nome può contenere da 3 a 128 caratteri. Sono consentiti soltanto lettere, numeri, punti, e caratteri di sottolineatura e trattini.

-

In Resource policy (Policy delle risorse), configura la policy delle risorse per il canale dell'integrazione. Le policy delle risorse sono documenti di policy JSON che specificano le operazioni che possono essere eseguite da un principale specificato sulla risorsa e in base a quali condizioni. Gli account definiti come principali nella policy delle risorse possono chiamare l'API

PutAuditEventsper distribuire gli eventi al tuo canale. Il proprietario della risorsa ha accesso implicito alla risorsa se la sua policy IAM consente l'operazionecloudtrail-data:PutAuditEvents.Le informazioni richieste per la policy dipendono dal tipo di integrazione. Per un'integrazione direzionale, aggiunge CloudTrail automaticamente l' AWS account IDs del partner e richiede l'immissione dell'ID esterno univoco fornito dal partner. Per l'integrazione di una soluzione, è necessario specificare almeno un ID AWS account come principale e, facoltativamente, inserire un ID esterno per evitare confusioni.

Nota

Se non crei una policy delle risorse per il canale, solo il proprietario del canale può chiamare l'API

PutAuditEventssul canale.-

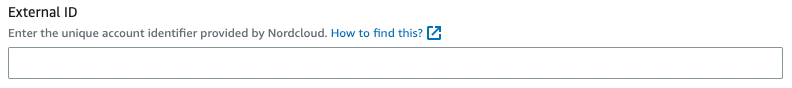

Per un'integrazione diretta, inserisci l'ID esterno fornito dal partner. Il partner di integrazione fornisce un ID esterno univoco, come un ID account o una stringa generata casualmente, da utilizzare per evitare che l'integrazione incorra nel problema "confused deputy". Il partner ha la responsabilità di creare e fornire un ID esterno univoco.

Per consultare la documentazione del partner che descrive come trovare l'ID esterno, scegli How to find this? (Come trovarlo?).

Nota

Se la policy delle risorse include un ID esterno, tutte le chiamate all'API

PutAuditEventsdevono includere tale ID. Tuttavia, se la policy non definisce un ID esterno, il partner può comunque chiamare l'APIPutAuditEventse specificare un parametroexternalId. -

Per un'integrazione con una soluzione, scegli Aggiungi AWS account per specificare ogni ID AWS account da aggiungere come principale nella politica.

-

-

Scegli Next (Successivo) per rivedere le scelte effettuate.

-

Nella pagina Review and create (Rivedi e crea), esaminare le opzioni selezionate. Scegliere Edit (Modifica) per apportare modifiche a una sezione. Quando si è pronti a creare l'archivio di dati degli eventi, scegliere Create event data store (Crea archivio di dati degli eventi).

-

Il nuovo datastore di eventi sarà presente nella tabella Datastore di eventi sulla pagina Datastore di eventi.

-

Fornisci il nome della risorsa Amazon (ARN) del canale all'applicazione del partner. Le istruzioni per fornire l'ARN del canale all'applicazione del partner sono disponibili sul sito Web della documentazione dei partner. Per ulteriori informazioni, seleziona il link Learn more (Ulteriori informazioni) relativo al partner nella scheda Available sources (Origini disponibili) della pagina Integrations (Integrazioni) per aprire la pagina del partner in Marketplace AWS.

L'event data store inizia a importare gli eventi dei partner CloudTrail attraverso il canale di integrazione quando tu, il partner o le applicazioni partner chiamate l'PutAuditEventsAPI sul canale.