Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Scenario di esempio: aggiungi ai preferiti le app Amazon Cognito in una dashboard aziendale

Puoi creare segnalibri nella tua dashboard SAML o OIDCIdP che forniscono ai pool di utenti SSO di Amazon Cognito l'accesso alle applicazioni Web. Puoi collegarti ad Amazon Cognito in modo da non richiedere agli utenti di accedere con l'interfaccia utente ospitata. A tale scopo, aggiungi un segnalibro di accesso al portale che reindirizza al tuo pool di utenti Endpoint Authorize Amazon Cognito nel formato seguente.

https://mydomain.us-east-1.amazoncognito.com/authorize?response_type=code&identity_provider=MySAMLIdP&client_id=1example23456789&redirect_uri=https://www.example.com

Nota

È possibile utilizzare anche un parametro idp_identifier invece del parametro identity_provider nella richiesta all'endpoint di autorizzazione. Un identificatore IdP è un nome o dominio e-mail alternativo che puoi configurare quando crei un provider di identità nel tuo pool di utenti. Per informazioni, consulta SAMLnomi e identificatori dei provider di identità.

Quando usi i parametri appropriati nella richiesta a /authorize, Amazon Cognito inizia silenziosamente il flusso di accesso avviato dal provider di servizi e reindirizza l'utente all'accesso con il tuo provider di identità.

Per iniziare, aggiungi un SAML IdP nel tuo pool di utenti. Crea un client per l'app che utilizzi il tuo SAML IdP per l'accesso e abbia l'URLapp come callback autorizzato. URL Per ulteriori informazioni sui client di app, consulta Client dell'app pool di utenti.

Prima di distribuire questo accesso autenticato al portale, testate l'accesso avviato da SP all'app dall'interfaccia utente ospitata. Per ulteriori informazioni su come configurare un SAML IdP in Amazon Cognito, consulta. Configurazione del tuo provider di identità di terze parti SAML

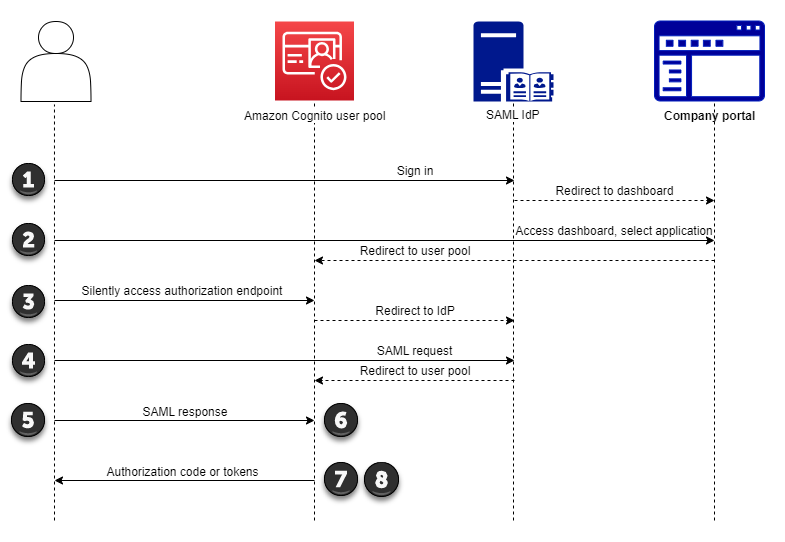

Il diagramma seguente mostra un flusso di autenticazione che emula l'IdP avviato. SSO Gli utenti possono autenticarsi con Amazon Cognito da un collegamento nel portale aziendale.

Dopo aver soddisfatto i requisiti, crea un segnalibro Endpoint Authorize che includa uno identity_provider o un parametro. idp_identifier L'autenticazione dell'utente procede come segue.

-

L'utente accede alla dashboard SSO IdP. Le applicazioni per aziende a cui l'utente è autorizzato ad accedere popolano questo pannello di controllo.

-

L'utente sceglie il collegamento all'applicazione che esegue l'autenticazione con Amazon Cognito. In molti SSO portali, puoi aggiungere un link personalizzato all'app. Qualsiasi funzionalità che puoi utilizzare per creare un link a un pubblico URL nel tuo SSO portale funzionerà.

-

Il collegamento personalizzato all'app nel SSO portale indirizza l'utente al pool Endpoint Authorize di utenti. Il collegamento include i parametri per

response_type,client_id,redirect_urieidentity_provider. Il parametroidentity_providerè il nome assegnato al provider di identità nel bacino d'utenza. Puoi anche utilizzare il parametroidp_identifieral posto del parametroidentity_provider. Un utente accede all'endpoint di federazione da un link che contiene unidp_identifierparametro or.identity_providerQuesto utente bypassa la pagina di accesso e si autentica direttamente con il provider di identità. Per ulteriori informazioni sulla denominazione SAML IdPs, vedere. SAMLnomi e identificatori dei provider di identitàEsempio URL

https://mydomain.us-east-1.amazoncognito.com/authorize? response_type=code& identity_provider=MySAMLIdP& client_id=1example23456789& redirect_uri=https://www.example.com -

Amazon Cognito reindirizza la sessione utente al tuo IdP con una richiesta. SAML

-

L'utente dovrebbe aver ricevuto un cookie di sessione dal provider di identità quando ha effettuato l'accesso al pannello di controllo. Il tuo IdP utilizza questo cookie per convalidare l'utente in modo invisibile e reindirizzarlo all'endpoint Amazon Cognito con una risposta.

idpresponseSAML Se non esiste alcuna sessione attiva, il tuo IdP autentica nuovamente l'utente prima che pubblichi la risposta. SAML -

Amazon Cognito convalida la SAML risposta e crea o aggiorna il profilo utente in base all'affermazione. SAML

-

Amazon Cognito reindirizza l'utente all'app interna con un codice di autorizzazione. Hai configurato l'app interna URL come reindirizzamento autorizzato URL per il client dell'app.

-

L'app scambia il codice di autorizzazione con i token di Amazon Cognito. Per ulteriori informazioni, consulta Endpoint Token.