Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Accesso al pool di utenti con provider di identità di terze parti

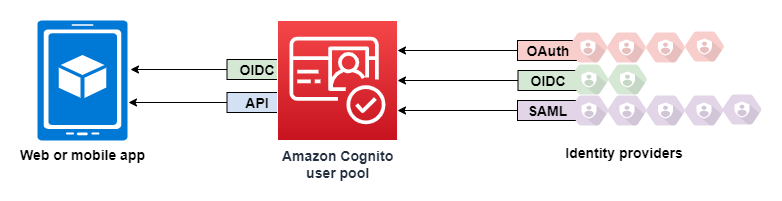

Gli utenti della tua app possono accedere direttamente tramite un pool di utenti oppure possono federarsi tramite un provider di identità (IdP) di terze parti. Il pool di utenti gestisce il sovraccarico di gestione dei token restituiti dall'accesso social tramite Facebook, Google, Amazon e Apple e da OpenID Connect (OIDC) e SAML. IdPs Con l'interfaccia utente web ospitata integrata, Amazon Cognito fornisce la gestione e la gestione dei token per tutti gli utenti autenticati. IdPs In questo modo, i sistemi back-end possono standardizzare un set di token del bacino d'utenza.

Funzionamento dell'accesso federato nei pool di utenti di Amazon Cognito

L'accesso tramite terze parti (federazione) è disponibile per i bacini d'utenza Amazon Cognito. Questa funzione è indipendente dalla federazione tramite pool di identità di Amazon Cognito (identità federate).

Amazon Cognito è una directory di utenti e un provider di identità OAuth (IdP) 2.0. Quando gli utenti locali effettuano l'accesso alla directory Amazon Cognito, il pool di utenti è un IdP dell'app. Un utente locale esiste esclusivamente nella directory del pool di utenti senza federazione tramite un IdP esterno.

Quando connetti Amazon Cognito a social network, SAML o OpenID Connect (OIDC IdPs), il tuo pool di utenti funge da ponte tra più fornitori di servizi e la tua app. Per il gestore dell'identità digitale (IdP) in uso, Amazon Cognito è un fornitore di servizi. Devi IdPs passare un token ID OIDC o un'asserzione SAML ad Amazon Cognito. Amazon Cognito legge le asserzioni relative all'utente nel token o nell'asserzione e mappa tali asserzioni su un nuovo profilo utente nella directory del pool di utenti.

Amazon Cognito crea quindi un profilo utente per l'utente federato nella propria directory. Amazon Cognito aggiunge attributi all'utente in base alle asserzioni del gestore dell'identità digitale (IdP) e, nel caso di gestori dell'identità OIDC e digitale, un endpoint userinfo pubblico gestito dal gestore dell'identità digitale. Gli attributi dell'utente cambiano nel pool di utenti quando un attributo del gestore dell'identità digitale (IdP) mappato cambia. Puoi anche aggiungere altri attributi indipendentemente da quelli del gestore dell'identità digitale (IdP).

Dopo che Amazon Cognito ha creato un profilo per l' utente federato, cambia la sua funzione e si presenta come gestore dell'identità digitale (IdP) all'app, che ora è il fornitore di servizi. Amazon Cognito è una combinazione di OIDC e 2.0 IdP. OAuth Genera token di accesso, token ID e token di aggiornamento. Per ulteriori informazioni sui token, consulta Comprensione dei token web JSON del pool di utenti () JWTs.

Devi progettare un'app che si integri con Amazon Cognito per autenticare e autorizzare gli utenti, che siano federati o nativi.

Responsabilità di un'app come provider di servizi con Amazon Cognito

- Verifica ed elaborazione delle informazioni nei token

-

Nella maggior parte degli scenari, Amazon Cognito reindirizza l'utente autenticato a un URL dell'app aggiunta con un codice di autorizzazione. L'app scambia il codice per l'accesso, l'ID e l'aggiornamento dei token. Deve quindi verificare la validità dei token e inviare informazioni all'utente in base alle asserzioni contenute nei token.

- Risposta agli eventi di autenticazione con le richieste API di Amazon Cognito

-

L'app deve integrarsi con le API dei pool di utenti di Amazon Cognito e gliendpoint dell'API di autenticazione. L'API di autenticazione effettua l'accesso e la disconnessione dell'utente e gestisce i token. L'API dei pool di utenti dispone di una serie di operazioni che gestiscono il pool di utenti, gli utenti e la sicurezza dell'ambiente di autenticazione. L'app deve sapere cosa fare dopo aver ricevuto una risposta da Amazon Cognito.

Informazioni importanti sull'accesso di terze parti ai pool di utenti di Amazon Cognito

-

Se i tuoi utenti accedono con provider federati, devi scegliere un dominio. Questo configura le pagine per l'accesso gestito. Per ulteriori informazioni, consulta Utilizzo del proprio dominio per l'accesso gestito.

-

Non puoi accedere a utenti federati con operazioni API come InitiateAuthe AdminInitiateAuth. Gli utenti federati possono accedere solo con l'Endpoint Login o l'Endpoint Authorize.

-

Endpoint Authorize è un endpoint di reindirizzamento. Se fornisci un

identity_providerparametroidp_identifieror nella tua richiesta, questo reindirizza automaticamente al tuo IdP, ignorando l'accesso gestito. Altrimenti, reindirizza all'accesso gestito. Endpoint Login -

Quando l'accesso gestito reindirizza una sessione a un IdP federato, Amazon Cognito include l'intestazione nella richiesta

user-agent.Amazon/Cognito -

Amazon Cognito deriva l'attributo

usernameper un profilo utente federato da una combinazione di un identificatore fisso e il nome del gestore dell'identità digitale (IdP). Per generare un nome utente che soddisfi i requisiti personalizzati, crea una mappatura per l'attributopreferred_username. Per ulteriori informazioni, consulta Cose da sapere sulle mappature.Esempio:

MyIDP_bob@example.com -

Amazon Cognito crea un gruppo di utenti per ogni OIDC SAMl e IdP social che aggiungi al tuo pool di utenti. Il nome del gruppo è nel formato

[user pool ID]_[IdP name], ad esempio o.us-east-1_EXAMPLE_MYSSOus-east-1_EXAMPLE_GoogleOgni profilo utente IdP univoco generato automaticamente viene aggiunto automaticamente a questo gruppo. Gli utenti collegati non vengono aggiunti automaticamente a questo gruppo, ma puoi aggiungere i loro profili al gruppo con un processo separato. -

Amazon Cognito registra le informazioni sull'identità dell'utente federato in un attributo e un'asserzione nel token ID, chiamato

identities. Questa asserzione contiene il gestore dell'utente e il relativo ID univoco del gestore. Non è possibile modificare l'attributoidentitiesdirettamente in un profilo utente. Per ulteriori informazioni su come collegare un utente federato, consulta Collegamento di utenti federati a un profilo utente esistente. -

Quando aggiorni il tuo IdP in una richiesta UpdateIdentityProviderAPI, le modifiche possono richiedere fino a un minuto prima che vengano visualizzate nell'accesso gestito.

-

Amazon Cognito supporta fino a 20 reindirizzamenti HTTP tra se stesso e l'IdP.

-

Quando un utente accede con l'accesso gestito, il suo browser memorizza un cookie di sessione di accesso crittografato che registra il cliente e il provider con cui ha effettuato l'accesso. Se tenta di accedere nuovamente con gli stessi parametri, l'accesso gestito riutilizza qualsiasi sessione esistente non scaduta e l'utente si autentica senza fornire nuovamente le credenziali. Se l'utente accede nuovamente con un IdP diverso, incluso un passaggio da o verso un accesso al pool di utenti locale, deve fornire le credenziali e generare una nuova sessione di accesso.

Puoi assegnare qualsiasi gruppo di utenti IdPs a qualsiasi client dell'app e gli utenti possono accedere solo con un IdP che hai assegnato al loro client di app.