Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Definizione del trigger Lambda di una richiesta di autenticazione

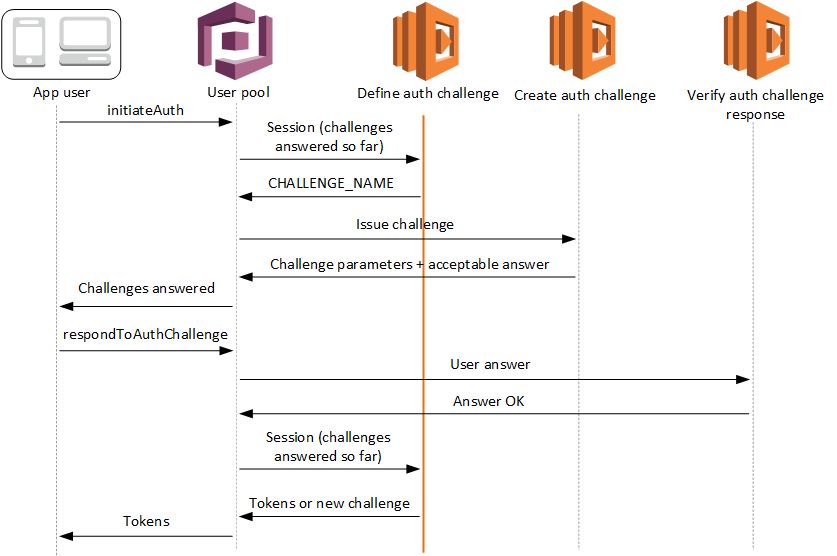

Il trigger define auth challenge è una funzione Lambda che mantiene la sequenza di sfida in un flusso di autenticazione personalizzato. Dichiara il successo o il fallimento della sequenza di sfida e imposta la sfida successiva se la sequenza non è ancora completa.

- Definizione di una richiesta di autenticazione

-

Amazon Cognito richiama questo trigger per avviare il flusso di autenticazione personalizzato.

La richiesta per questo trigger Lambda include session. Il parametro session è una matrice contenente tutte le sfide a cui l'utente viene sottoposto nel processo di autenticazione in corso. La richiesta include anche il risultato corrispondente. La matrice session archivia i dettagli della sfida (ChallengeResult) in ordine cronologico. La richiesta session[0] rappresenta la prima sfida che l'utente riceve.

Argomenti

Parametri del trigger Lambda di definizione delle richieste di autenticazione

La richiesta passata da Amazon Cognito a questa funzione Lambda è una combinazione dei parametri seguenti e dei parametri comuni aggiunti da Amazon Cognito a tutte le richieste.

Parametri di richiesta di definizione sfida di autenticazione

Quando Amazon Cognito richiama la tua funzione Lambda, fornisce i seguenti parametri:

- userAttributes

-

Una o più coppie nome-valore che rappresentano gli attributi utente.

- userNotFound

-

Valore booleano che viene popolato da Amazon Cognito quando

PreventUserExistenceErrorsè impostato suENABLEDper il client del bacino d'utenza. Un valoretrueindica che l'ID utente (nome utente, indirizzo e-mail e altri dettagli) non corrisponde ad alcun utente esistente. QuandoPreventUserExistenceErrorsè impostato suENABLED, il servizio non informa l'app riguardo a utenti inesistenti. Raccomandiamo che le tue funzioni Lambda mantengano la stessa esperienza utente e tengano conto della latenza. In questo modo, l'intermediario non può rilevare comportamenti diversi quando l'utente esiste o non esiste. - session

-

Una matrice di elementi

ChallengeResult. Ognuna contiene i seguenti elementi:- challengeName

-

Uno dei seguenti tipi di sfida:

CUSTOM_CHALLENGE,SRP_A,PASSWORD_VERIFIER,SMS_MFA,EMAIL_OTP,SOFTWARE_TOKEN_MFA,DEVICE_SRP_AUTHDEVICE_PASSWORD_VERIFIER, oADMIN_NO_SRP_AUTH.Quando la funzione define auth challenge genera una

PASSWORD_VERIFIERsfida per un utente che ha configurato l'autenticazione a più fattori, Amazon Cognito la segue conSMS_MFAuna sfidaEMAIL_OTP, o.SOFTWARE_TOKEN_MFAQueste sono le istruzioni per un codice di autenticazione a più fattori. Nella tua funzione, includi la gestione degli eventi di input e delleSMS_MFAsfideEMAIL_OTP.SOFTWARE_TOKEN_MFANon è necessario richiamare alcuna sfida MFA nella funzione define auth challenge.Importante

Quando la funzione determina se un utente ha completato l'autenticazione ed è necessario emettere token, controlla sempre

challengeNamenella funzione Definisci la sfida di autenticazione e verifica che corrisponda al valore previsto. - challengeResult

-

Imposta su

truese l'utente ha completato con successo la sfida o altrimenti sufalse. - challengeMetaData

-

Il tuo nome per la sfida personalizzata. Usato solo se

challengeNameèCUSTOM_CHALLENGE.

- clientMetadata

-

Una o più coppie chiave-valore che è possibile fornire come input personalizzato alla funzione Lambda specificata per il trigger di definizione di una richiesta di autenticazione. Per passare questi dati alla funzione Lambda, puoi utilizzare il

ClientMetadataparametro nelle operazioni AdminRespondToAuthChallengee RespondToAuthChallengeAPI. La richiesta che richiama la funzione define auth challenge non include i dati passati nel ClientMetadata parametro e nelle operazioni API. AdminInitiateAuthInitiateAuth

Parametri di risposta di definizione sfida di autenticazione

Nella risposta, puoi restituire la prossima fase del processo di autenticazione.

- challengeName

-

Una stringa che include il nome della sfida successiva. Se desideri presentare una nuova sfida al tuo utente, specifica qui il nome della sfida.

- issueTokens

-

Se stabilisci che l'utente abbia completato abbastanza sfide per essere autenticato, imposta su

true. Se l'utente non ha soddisfatto i criteri delle sfide, imposta sufalse. - failAuthentication

-

Se desideri terminare l'attuale processo di autenticazione, imposta su

true. Per continuare il processo di autenticazione corrente, imposta sufalse.

Definizione di un esempio di una richiesta di autenticazione

Questo esempio definisce una serie di sfide per l'autenticazione e rilascia token solo se l'utente completa correttamente tutte le sfide. Quando gli utenti completano l'autenticazione SRP con le PASSWORD_VERIFIER sfide SRP_A e, questa funzione passa loro una risposta CUSTOM_CHALLENGE che richiama il trigger create auth challenge. In combinazione con il nostro esempio di sfida di creazione di autenticazione, questa sequenza fornisce una sfida CAPTCHA per la sfida tre e una domanda di sicurezza per la sfida quattro.

Dopo che l'utente ha risolto il CAPTCHA e risposto alla domanda di sicurezza, questa funzione conferma che il pool di utenti può emettere token. L'autenticazione SRP non è richiesta; puoi anche impostare il CAPTCHA e la domanda di sicurezza come sfide uno e due. Nel caso in cui la funzione define auth challenge non dichiari le sfide SRP, il successo degli utenti è determinato interamente dalle loro risposte ai prompt personalizzati.