Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Crittografia KMS in Amazon Comprehend

Amazon Comprehend collabora con AWS Key Management Service (AWS KMS) per fornire una crittografia avanzata per i tuoi dati. Amazon S3 ti consente già di crittografare i documenti di input quando crei un'analisi del testo, la modellazione di argomenti o un lavoro Amazon Comprehend personalizzato. L'integrazione con AWS KMS consente di crittografare i dati nel volume di storage per i lavori Start* e Create* e crittografa i risultati di output dei lavori Start* utilizzando la tua chiave KMS.

Per il AWS Management Console, Amazon Comprehend crittografa i modelli personalizzati con la propria chiave KMS. Inoltre AWS CLI, Amazon Comprehend può crittografare modelli personalizzati utilizzando la propria chiave KMS o una chiave gestita dal cliente (CMK) fornita.

Crittografia KMS utilizzando il AWS Management Console

Quando si utilizza la console sono disponibili due opzioni di crittografia:

-

Crittografia dei volumi

-

crittografia dei risultati di output

Per abilitare la crittografia dei volumi

-

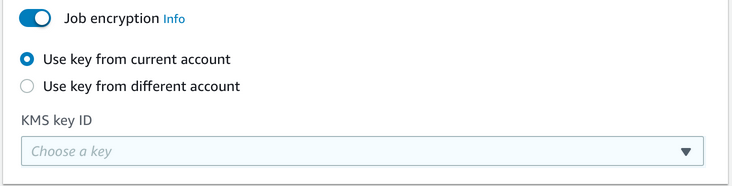

In Job Settings, scegli l'opzione di crittografia del lavoro.

-

Scegliere se la chiave gestita dal cliente (CMK) KMS è dell'account in uso o di un altro account. Se desideri utilizzare una chiave dell'account corrente, scegli l'alias della chiave da KMS key ID. Se utilizzi una chiave di un altro account, devi inserire l'ARN della chiave.

Per abilitare la crittografia dei risultati di output

-

In Impostazioni di output, scegli l'opzione Crittografia.

-

Scegli se la chiave gestita dal cliente (CMK) proviene dall'account che stai utilizzando attualmente o da un altro account. Se desideri utilizzare una chiave dell'account corrente, scegli l'ID della chiave da KMS key ID. Se utilizzi una chiave di un altro account, devi inserire l'ARN della chiave.

Se in precedenza hai configurato la crittografia utilizzando SSE-KMS sui documenti di input S3, questo può offrirti una sicurezza aggiuntiva. Tuttavia, in tal caso, il ruolo IAM utilizzato deve disporre dell'kms:Decryptautorizzazione per la chiave KMS con cui i documenti di input sono crittografati. Per ulteriori informazioni, consulta Autorizzazioni necessarie per utilizzare la crittografia KMS.

Crittografia KMS con operazioni API

Tutte le operazioni Amazon Comprehend Start* e Create* API supportano documenti di input crittografati KMS. Describe*e le operazioni List* API restituiscono l'KmsKeyIdinput OutputDataConfig se il job originale era stato KmsKeyId fornito come input. Se non è stato fornito come input, non viene restituito.

Questo può essere visto nel seguente esempio di AWS CLI che utilizza l'StartEntitiesDetectionJoboperazione:

aws comprehend start-entities-detection-job \ --regionregion\ --data-access-role-arn "data access role arn" \ --entity-recognizer-arn "entity recognizer arn" \ --input-data-config "S3Uri=s3://Bucket Name/Bucket Path" \ --job-namejob name\ --language-code en \ --output-data-config "KmsKeyId=Output S3 KMS key ID" "S3Uri=s3://Bucket Name/Bucket Path/" \ --volumekmskeyid "Volume KMS key ID"

Nota

Questo esempio è formattato per Unix, Linux e macOS. Per Windows, sostituisci il carattere di continuazione UNIX barra rovesciata (\) al termine di ogni riga con un accento circonflesso (^).

Crittografia Customer Managed Key (CMK) con operazioni API

Le operazioni API del modello personalizzato di Amazon Comprehend e CreateEntityRecognizer CreateDocumentClassifierCreateEndpoint, supportano la crittografia utilizzando chiavi gestite dal cliente tramite. AWS CLI

È necessaria una policy IAM per consentire a un responsabile di utilizzare o gestire le chiavi gestite dal cliente. Queste chiavi sono specificate nell'Resourceelemento della dichiarazione politica. Come procedura consigliata, limita le chiavi gestite dal cliente solo a quelle che i responsabili devono utilizzare nella dichiarazione sulla politica.

L'esempio AWS CLI seguente crea un riconoscimento di entità personalizzato con crittografia del modello utilizzando l'operazione: CreateEntityRecognizer

aws comprehend create-entity-recognizer \ --recognizer-namename\ --data-access-role-arndata access role arn\ --language-code en \ --model-kms-key-idModel KMS Key ID\ --input-data-config file:///path/input-data-config.json

Nota

Questo esempio è formattato per Unix, Linux e macOS. Per Windows, sostituisci il carattere di continuazione UNIX barra rovesciata (\) al termine di ogni riga con un accento circonflesso (^).