Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Fase 2: preparazione di Microsoft AD gestito da AWS

Ora prepariamo AWS Managed Microsoft AD per la relazione di fiducia. Molte delle fasi seguenti sono quasi identiche a quelle appena completate per il dominio autogestito. Questa volta, tuttavia, stai lavorando con il tuo AWS Managed Microsoft AD.

Configurazione delle sottoreti VPC e dei gruppi di sicurezza

È necessario consentire il traffico dalla rete autogestita al VPC contenente AWS Managed Microsoft AD. A tale scopo, è necessario assicurarsi che le regole ACLs associate alle sottoreti utilizzate per distribuire Managed AWS Microsoft AD e le regole dei gruppi di sicurezza configurate sui controller di dominio consentano entrambe il traffico necessario per supportare i trust.

I requisiti di porta variano in base alla versione di Windows Server utilizzata dal controller di dominio e dai servizi o applicazioni che sfruttano il trust. Per gli scopi di questo tutorial, sarà necessario aprire le seguenti porte:

In entrata

TCP/UDP 53 - DNS

TCP/UDP 88 - autenticazione Kerberos

UDP 123 - NTP

TCP 135 - RPC

TCP/UDP 389 - LDAP

TCP/UDP 445 - SMB

-

TCP/UDP 464 - Autenticazione Kerberos

TCP 636 - LDAPS (LDAP su TLS/SSL)

TCP 3268-3269 - Catalogo globale

-

TCP/UDP 49152-65535 - Porte temporanee per RPC

Nota

SMBv1 non è più supportato.

In uscita

ALL

Nota

Queste sono le porte minime necessarie per riuscire a connettere il VPC e la directory autogestita. La propria configurazione specifica potrebbe richiedere l'apertura di porte aggiuntive.

Per configurare le regole in entrata e in uscita del controller di dominio Microsoft AD AWS gestito

-

Tornare alla console AWS Directory Service

. Nell'elenco delle directory, prendi nota dell'ID della directory AWS Managed Microsoft AD. Apri la console Amazon VPC all'indirizzo https://console.aws.amazon.com/vpc/

. -

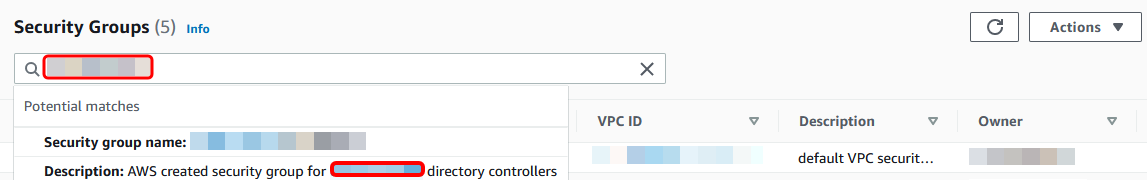

Fai clic su Security Groups (Gruppi di sicurezza) nel pannello di navigazione.

-

Utilizza la casella di ricerca per cercare il tuo ID di directory Microsoft AD AWS gestito. Nei risultati della ricerca, seleziona il gruppo di sicurezza con la descrizione

AWS created security group for.yourdirectoryIDdirectory controllers

-

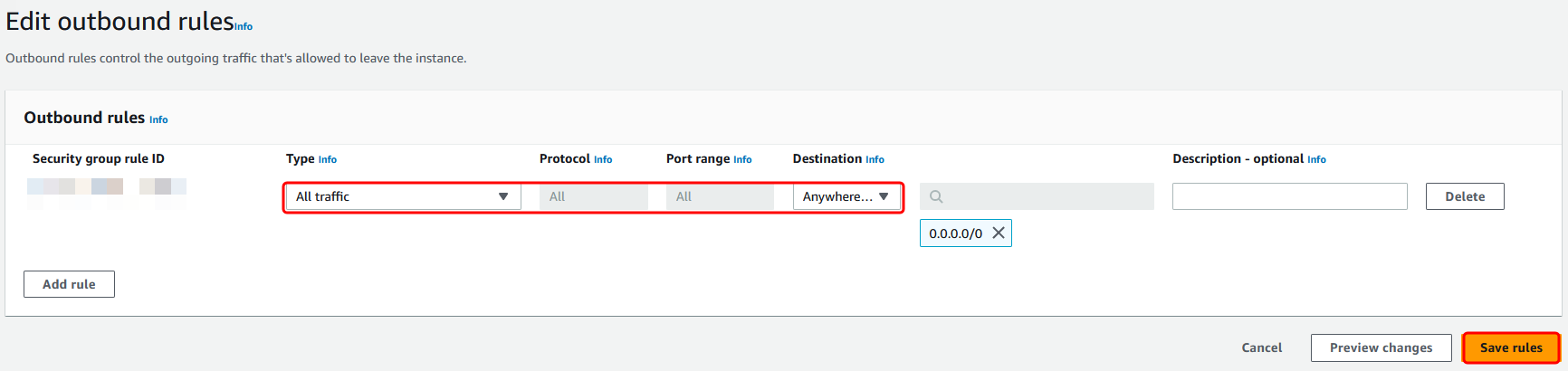

Vai alla scheda Outbound Rules (Regole in uscita) per tale gruppo di sicurezza. Scegli Modifica regole, quindi Aggiungi regola. Inserisci i valori seguenti per la nuova regola:

-

Type (Tipo): traffico ALL

-

Protocol (Protocollo): ALL

-

Destination (Destinazione) determina il traffico che può lasciare i controller di dominio e dove può andare. Specifica un singolo indirizzo IP o un intervallo di indirizzi IP nella notazione CIDR (ad esempio, 203.0.113.5/32). Puoi specificare anche il nome o l'ID di un altro gruppo di sicurezza nella stessa regione. Per ulteriori informazioni, consulta Comprendi la configurazione e l'utilizzo del gruppo AWS di sicurezza della tua directory.

-

-

Seleziona Salva regola.

Assicurarsi che la preautenticazione di Kerberos sia abilitata

Ora vuoi confermare che anche gli utenti del tuo AWS Managed Microsoft AD abbiano abilitato la preautenticazione Kerberos. Si tratta della stesso processo completato per la directory autogestita. Questa è l'impostazione predefinita, ma controlliamo per assicurarci che non siano state apportate modifiche.

Visualizzazione delle impostazioni Kerberos dell'utente

-

Accedi a un'istanza che fa parte della tua directory di Microsoft AD AWS gestita utilizzando il comando AWS Account Microsoft AD Administrator gestito e autorizzazioni di gruppo per il dominio o un account a cui sono state delegate le autorizzazioni per la gestione degli utenti nel dominio.

-

Se non sono installati, installa gli strumenti DNS e Utenti e computer di Active Directory. Scopri come installare questi strumenti in Installazione degli strumenti di amministrazione di Active Directory per AWS Managed Microsoft AD.

-

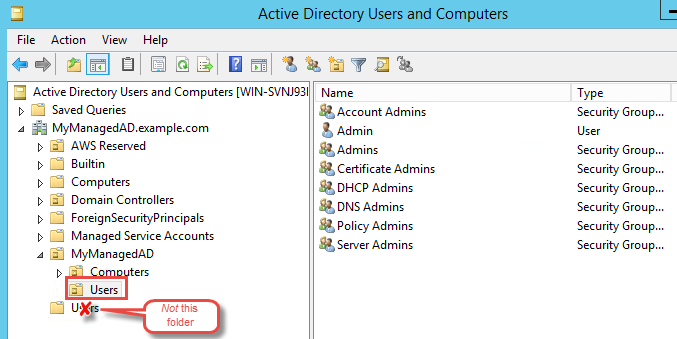

Aprire Server Manager. Nel menu Tools (Strumenti), scegli Active Directory Users and Computers (Strumento Users and Computers (Utenti e computer) di Active Directory).

-

Scegli la cartella Users (Utenti) nel dominio. Da notare che questa è la cartella Users (Utenti) sotto il nome NetBIOS e non la cartella Users (Utenti) sotto il nome del dominio completo (FQDN).

Nell'elenco di utenti, fai clic con il pulsante destro del mouse su un utente, quindi scegli Proprietà (Properties).

-

Seleziona la scheda Account. Nell'elenco Account options (Opzioni account), assicurati che Do not require Kerberos preauthentication (Non richiedere la preautenticazione Kerberos) non sia selezionato.

Fase successiva

Fase 3: creazione della relazione di trust