Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Aggiornamento dei certificati TLS di Amazon DocumentDB

Argomenti

Il certificato di autorità di certificazione (CA) per i cluster Amazon DocumentDB è stato aggiornato nell'agosto del 2024. Se utilizzi cluster Amazon DocumentDB con Transport Layer Security (TLS) abilitato (impostazione predefinita) e non hai ruotato i certificati dell'applicazione client e del server, sono necessari i seguenti passaggi per mitigare i problemi di connettività tra l'applicazione e i cluster Amazon DocumentDB.

I certificati CA e server sono stati aggiornati come parte delle best practice standard di manutenzione e sicurezza per Amazon DocumentDB. Le applicazioni client devono aggiungere i nuovi certificati CA ai propri trust store e le istanze Amazon DocumentDB esistenti devono essere aggiornate per utilizzare i nuovi certificati CA prima di questa data di scadenza.

Aggiornamento dell'applicazione e del cluster Amazon DocumentDB

Attenersi alla procedura descritta in questa sezione per aggiornare il bundle di certificati CA dell'applicazione (Fase 1) e i certificati server del cluster (Fase 2). Prima di applicare le modifiche agli ambienti di produzione, si consiglia di testare questi passaggi in un ambiente di sviluppo o di gestione temporanea.

Nota

È necessario completare i passaggi 1 e 2 Regione AWS in ognuno dei quali sono presenti cluster Amazon DocumentDB.

Fase 1: Scaricare il nuovo certificato CA e aggiornare l'applicazione

Scarica il nuovo certificato CA e aggiorna la tua applicazione per utilizzare il nuovo certificato CA per creare connessioni TLS ad Amazon DocumentDB. Scaricare il nuovo bundle di certificati CA da https://truststore.pki.rds.amazonaws.com/global/global-bundle.pemglobal-bundle.pem.

Nota

Se accedi al keystore che contiene sia il vecchio certificato CA (rds-ca-2019-root.pem) che i nuovi certificati CA (,,rds-ca-ecc384-g1) rds-ca-rsa2048-g1rds-ca-rsa4096-g1, verifica che il keystore selezioni. global-bundle

wget https://truststore.pki.rds.amazonaws.com/global/global-bundle.pem

Successivamente, aggiornare le applicazioni per utilizzare il nuovo bundle di certificati. Il nuovo pacchetto CA contiene sia il vecchio certificato CA (rds-ca-2019) che i nuovi certificati CA (2048-g1, 4096-g1, 384-g1). rds-ca-rsa rds-ca-rsa rds-ca-ecc La presenza di entrambi i certificati CA nel nuovo bundle CA consente di aggiornare l'applicazione e il cluster in due fasi.

Per le applicazioni Java, è necessario creare un nuovo trust store con il nuovo certificato CA. Per istruzioni, consultate la scheda Java nell'Connessione con TLS abilitatoargomento.

Per verificare che l'applicazione utilizzi il bundle di certificati CA più recente, consulta Come posso essere sicuro di utilizzare il bundle CA più recente?. Se già utilizzi il bundle di certificati CA più recente nell'applicazione, puoi passare alla fase 2.

Per esempi di utilizzo di un bundle CA con l'applicazione, consulta Crittografia dei dati in transito e Connessione con TLS abilitato.

Nota

Attualmente, MongoDB Go Driver 1.2.1 accetta solo un certificato del server emesso da una CA in sslcertificateauthorityfile. Consulta Connessione con TLS abilitato per la connessione ad Amazon DocumentDB utilizzando Go quando TLS è abilitato.

Fase 2: Aggiornare il certificato del server

Dopo che l'applicazione è stata aggiornata per utilizzare il nuovo pacchetto CA, il passaggio successivo consiste nell'aggiornare il certificato del server modificando ogni istanza in un cluster Amazon DocumentDB. Per modificare le istanze per utilizzare il nuovo certificato server, vedere le istruzioni riportate di seguito.

Amazon DocumentDB fornisce quanto segue CAs per firmare il certificato del server DB per un'istanza DB:

-

rds-ca-ecc384-g1: utilizza un'autorità di certificazione con algoritmo a chiave privata ECC 384 e algoritmo di firma. SHA384 supporta la rotazione automatica dei certificati del server. Questa funzionalità è supportata solo su Amazon DocumentDB 4.0 e 5.0.

-

rds-ca-rsa2048-g1: utilizza un'autorità di certificazione con algoritmo a chiave privata RSA 2048 e algoritmo di firma nella maggior parte delle regioni. SHA256 AWS supporta la rotazione automatica dei certificati del server.

-

rds-ca-rsa4096-g1: utilizza un'autorità di certificazione con algoritmo a chiave privata RSA 4096 e algoritmo di firma. SHA384 supporta la rotazione automatica dei certificati del server.

Questi certificati CA sono inclusi nel bundle di certificati regionali e globali. Quando utilizzi la CA rds-ca-rsa 2048-g1, rds-ca-rsa 4096-g1 o rds-ca-ecc 384-g1 con un database, Amazon DocumentDB gestisce il certificato del server DB sul database. Amazon DocumentDB ruota automaticamente il certificato del server DB prima della scadenza.

Nota

Amazon DocumentDB non richiede il riavvio per la rotazione dei certificati se il cluster è in esecuzione sulle seguenti versioni di patch del motore:

Amazon DocumentDB 3.6:1.0.208662 o versione successiva

Amazon DocumentDB 4.0:2.0.10179 o versione successiva

Amazon DocumentDB 5.0:3.0.4780 o versione successiva

Puoi determinare la versione corrente della patch del motore Amazon DocumentDB eseguendo il seguente comando:. db.runCommand({getEngineVersion: 1})

Prima di aggiornare il certificato del server, assicurati di averlo completatoFase 1.

Rotazione automatica dei certificati del server

Amazon DocumentDB supporta la rotazione automatica dei certificati del server. Il certificato del server è il certificato leaf rilasciato per ogni istanza del cluster. A differenza dei certificati CA root, i certificati server hanno una validità breve (12 mesi) e Amazon DocumentDB gestisce automaticamente la loro rotazione senza alcuna azione da parte tua. Amazon DocumentDB utilizza la stessa CA principale per questa rotazione automatica, quindi non è necessario scaricare un nuovo pacchetto CA.

Importante

Quando ti connetti al tuo cluster Amazon DocumentDB, ti consigliamo di affidarti al pacchetto CA root anziché affidarti direttamente a ciascun certificato del server. Ciò eviterà errori di connessione dopo la rotazione del certificato del server. Consultare Connessione con TLS abilitato.

Amazon DocumentDB tenta di ruotare il certificato del server nella finestra di manutenzione preferita durante il periodo di dimezzamento del certificato del server. Il nuovo certificato del server è valido per 12 mesi.

Utilizzate il describe-db-engine-versionsSupportsCertificateRotationWithoutRestart flag per identificare se la versione del motore supporta la rotazione del certificato senza riavvio.

Nota

Amazon DocumentDB supporta la rotazione dei certificati del server senza riavvii se il cluster è in esecuzione sulle seguenti versioni di patch del motore:

Amazon DocumentDB 3.6:1.0.208662 o versione successiva

Amazon DocumentDB 4.0:2.0.10179 o versione successiva

Amazon DocumentDB 5.0:3.0.4780 o versione successiva

Puoi determinare la versione corrente della patch del motore Amazon DocumentDB eseguendo questo comando:. db.runCommand({getEngineVersion: 1})

Se utilizzi una versione di patch del motore precedente, Amazon DocumentDB ruoterà il certificato del server e pianificherà un evento di riavvio del database nella finestra di manutenzione preferita.

Risoluzione dei problemi

Se si verificano problemi di connessione al cluster durante la rotazione dei certificati, si consiglia di eseguire quanto segue:

-

Verificare che i client stiano utilizzando il pacchetto di certificati più recente. Consultare Come posso essere sicuro di utilizzare il bundle CA più recente?.

-

Verificare che le istanze stiano utilizzando il certificato più recente. Consultare Come faccio a sapere quali delle mie istanze Amazon DocumentDB utilizzano il vecchio/nuovo certificato del server?.

-

Verificare che l’applicazione utilizzi il certificato CA più recente. Alcuni driver, come Java e Go, richiedono un codice aggiuntivo per importare più certificati da un bundle di certificati nell'archivio attendibile. Per ulteriori informazioni sulla connessione ad Amazon DocumentDB con TLS, consulta. Connessione programmatica ad Amazon DocumentDB

-

Contatta l'assistenza. Se avete domande o problemi, contattateci Supporto

.

Domande frequenti

Di seguito sono riportate le risposte ad alcune domande comuni sui certificati TLS.

Cosa succede se ho domande o problemi?

Se avete domande o problemi, contattateci Supporto

Come faccio a sapere se sto usando TLS per connettermi al mio cluster Amazon DocumentDB?

È possibile stabilire se il cluster utilizza TLS esaminando il parametro tls per il gruppo di parametri cluster del cluster. Se il parametro tls è impostato su enabled, si utilizza il certificato TLS per connettersi al cluster. Per ulteriori informazioni, consulta Gestione dei gruppi di parametri del cluster Amazon DocumentDB.

Perché si aggiornano i certificati CA e server?

I certificati CA e server di Amazon DocumentDB vengono aggiornati come parte delle best practice standard di manutenzione e sicurezza per Amazon DocumentDB.

Cosa succede se non intraprendo alcuna azione entro la data di scadenza?

Se utilizzi TLS per connetterti al tuo cluster Amazon DocumentDB con un certificato CA scaduto, le applicazioni che si connettono tramite TLS non saranno più in grado di comunicare con il cluster Amazon DocumentDB.

Amazon DocumentDB non ruoterà automaticamente i certificati del database prima della scadenza. È necessario aggiornare le applicazioni e i cluster per utilizzare i nuovi certificati CA prima o dopo la data di scadenza.

Come faccio a sapere quali delle mie istanze Amazon DocumentDB utilizzano il vecchio/nuovo certificato del server?

Per identificare le istanze di Amazon DocumentDB che utilizzano ancora il vecchio certificato del server, puoi utilizzare Amazon DocumentDB o il. AWS Management Console AWS CLI

Per identificare le istanze nei cluster che utilizzano il certificato precedente

-

Nell'elenco delle regioni nell'angolo in alto a destra dello schermo, scegli quella in cui risiedono le tue istanze. Regione AWS

-

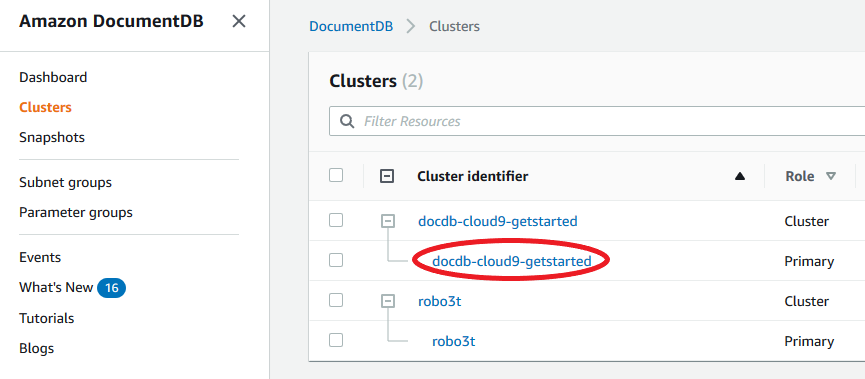

Nel riquadro di navigazione sul lato sinistro della console, scegli Cluster.

-

La colonna Autorità di certificazione (all'estrema destra della tabella) mostra quali istanze sono ancora presenti nel vecchio certificato del server (

rds-ca-2019) e nel nuovo certificato del server (rds-ca-rsa2048-g1).

Per identificare le istanze nei cluster che utilizzano il certificato del server precedente, utilizzare il comando describe-db-clusters con quanto riportato di seguito.

aws docdb describe-db-instances \ --filters Name=engine,Values=docdb \ --query 'DBInstances[*].{CertificateVersion:CACertificateIdentifier,InstanceID:DBInstanceIdentifier}'

Come posso modificare le singole istanze nel mio cluster Amazon DocumentDB per aggiornare il certificato del server?

Consigliamo di aggiornare contemporaneamente i certificati server per tutte le istanze di un determinato cluster. Per modificare le istanze nel cluster, è possibile utilizzare la console o l' AWS CLI.

Nota

Prima di aggiornare il certificato del server, assicurati di aver completato la fase 1.

-

Nell'elenco delle regioni nell'angolo in alto a destra dello schermo, scegli quella in cui risiedono i tuoi cluster. Regione AWS

-

Nel riquadro di navigazione sul lato sinistro della console, scegli Cluster.

-

La colonna Autorità di certificazione (all'estrema destra della tabella) mostra quali istanze si trovano ancora nel vecchio certificato del server ()

rds-ca-2019. -

Nella tabella Cluster, in Cluster identifier, selezionate un'istanza da modificare.

-

Scegliere Actions (Operazioni), quindi Modify (Modifica).

-

In Certificate authority (Autorità di certificazione), selezionare il nuovo certificato del server (ad esempio

rds-ca-rsa2048-g1) per questa istanza. -

È possibile visualizzare un riepilogo delle modifiche nella pagina successiva. Considera che è presente un avviso aggiuntivo per ricordare di assicurarsi che l'applicazione stia utilizzando il bundle CA più recente del certificato prima di modificare l'istanza per evitare di causare un'interruzione della connettività.

-

Puoi scegliere di applicare la modifica durante la prossima finestra di manutenzione o applicarla immediatamente.

-

Scegliere Modify instance (Modifica istanza) per completare l'aggiornamento.

Completa i seguenti passaggi per identificare e ruotare il vecchio certificato del server per le tue istanze Amazon DocumentDB esistenti utilizzando il. AWS CLI

-

Per modificare immediatamente le istanze, eseguire il comando seguente per ogni istanza del cluster.

aws docdb modify-db-instance --db-instance-identifier<yourInstanceIdentifier>--ca-certificate-identifier rds-ca-rsa2048-g1 --apply-immediately -

Per modificare le istanze del cluster in modo da utilizzare il nuovo certificato CA durante la successiva finestra di manutenzione del cluster, eseguire il comando seguente per ogni istanza del cluster.

aws docdb modify-db-instance --db-instance-identifier<yourInstanceIdentifier>--ca-certificate-identifier rds-ca-rsa2048-g1 --no-apply-immediately

Cosa succede se si aggiunge una nuova istanza a un cluster esistente?

Tutte le nuove istanze create utilizzano il vecchio certificato server e richiedono connessioni TLS utilizzando il vecchio certificato CA. Tutte le nuove istanze di Amazon DocumentDB create dopo il 25 gennaio 2024 utilizzeranno per impostazione predefinita il nuovo certificato 2048-g1. rds-ca-rsa

Cosa succede se nel cluster è presente una sostituzione o un failover di istanza?

Se nel cluster è presente una sostituzione di istanza, la nuova istanza creata continua a utilizzare lo stesso certificato server utilizzato in precedenza dall'istanza. Si consiglia di aggiornare contemporaneamente i certificati server per tutte le istanze. Se si verifica un failover nel cluster, viene utilizzato il certificato server sul nuovo primario.

Se non si utilizza TLS per connettersi al cluster, è comunque necessario aggiornare ciascuna delle istanze?

Consigliamo vivamente di abilitare TLS. Nel caso in cui non abiliti TLS, ti consigliamo comunque di ruotare i certificati sulle tue istanze Amazon DocumentDB nel caso in cui prevedi di utilizzare TLS per connetterti ai tuoi cluster in futuro. Se non prevedi di utilizzare TLS per connetterti ai tuoi cluster Amazon DocumentDB, non è necessaria alcuna azione.

Se attualmente non uso TLS per connettermi al cluster ma ho intenzione di farlo in futuro, cosa devo fare?

Se hai creato un cluster prima di gennaio 2024, segui i passaggi 1 e 2 nella sezione precedente per assicurarti che l'applicazione utilizzi il pacchetto CA aggiornato e che ogni istanza di Amazon DocumentDB utilizzi il certificato server più recente. Se crei un cluster dopo il 25 gennaio 2024, il cluster disporrà già del certificato server più recente (2048-g1). rds-ca-rsa Per verificare che l'applicazione utilizzi il bundle di certificati CA più recente, consulta Se non si utilizza TLS per connettersi al cluster, è comunque necessario aggiornare ciascuna delle istanze?.

La scadenza può essere prorogata oltre agosto 2024?

Se le candidature si connettono tramite TLS, la scadenza non può essere prorogata.

Come posso essere sicuro di utilizzare il bundle CA più recente?

Per verificare di disporre del pacchetto più recente, utilizzate il seguente comando. Per eseguire questo comando, dovete avere installato java e gli strumenti java devono essere nella variabile PATH della shell. Per ulteriori informazioni, consultate Uso di Java

keytool -printcert -v -file global-bundle.pem

keytool -printcert -v -file global-bundle.p7b

Perché viene visualizzato «RDS» nel nome del bundle CA?

Per alcune funzionalità di gestione, come la gestione dei certificati, Amazon DocumentDB utilizza una tecnologia operativa condivisa con Amazon Relational Database Service (Amazon RDS).

Quando scadrà il nuovo certificato?

Il nuovo certificato del server scadrà (in genere) come segue:

-

rds-ca-rsa2048-g1: scade nel 2061

-

rds-ca-rsa4096-g1 — Scade il 2121

-

rds-ca-ecc384-g1 — Scade nel 2121

Che tipo di errori vedrò se non agisco prima della scadenza del certificato?

I messaggi di errore variano a seconda del driver. In generale, vedrai errori di convalida dei certificati che contengono la stringa «il certificato è scaduto».

Se è stato applicato il nuovo certificato server, è possibile ripristinare il vecchio certificato?

Se è necessario ripristinare un'istanza al certificato server precedente, consigliamo di farlo per tutte le istanze del cluster. È possibile ripristinare il certificato del server per ogni istanza in un cluster utilizzando o il AWS Management Console . AWS CLI

-

Nell'elenco delle regioni nell'angolo in alto a destra dello schermo, scegli quella in cui risiedono i tuoi cluster. Regione AWS

-

Nel riquadro di navigazione sul lato sinistro della console, scegli Cluster.

-

Nella tabella Cluster, in Identificatore cluster, seleziona un'istanza da modificare. Scegli Actions (Operazioni), quindi Modify (Modifica).

-

In Certificate authority (Autorità di certificazione), è possibile selezionare il vecchio certificato del server (

rds-ca-2019). -

Scegliere Continue (Continua) per visualizzare un riepilogo delle modifiche.

-

In questa pagina, è possibile scegliere di pianificare le modifiche da applicare nella finestra di manutenzione successiva o di applicare le modifiche immediatamente. Effettuare la selezione e scegliere Modify instance (Modifica istanza).

Nota

Se si sceglie di applicare le modifiche immediatamente, anche tutte le modifiche incluse nella coda delle modifiche in sospeso saranno applicate. Se nessuna delle modifiche in sospeso richiede tempi di inattività, la scelta di applicarle può provocare tempi di inattività imprevisti.

aws docdb modify-db-instance --db-instance-identifier<db_instance_name>ca-certificate-identifier rds-ca-2019<--apply-immediately | --no-apply-immediately>

Se si sceglie --no-apply-immediately, la modifica verrà applicata durante la prossima finestra di manutenzione del cluster.

Se ripristino da uno snapshot o un da un momento specifico, sarà disponibile il nuovo certificato del server?

Se si ripristina un'istantanea o si esegue un point-in-time ripristino dopo agosto 2024, il nuovo cluster creato utilizzerà il nuovo certificato CA.

Cosa succede se ho problemi a connettermi direttamente al mio cluster Amazon DocumentDB da qualsiasi sistema operativo Mac?

Mac OS ha aggiornato i requisiti per i certificati affidabili. I certificati affidabili devono ora essere validi per 397 giorni o meno (vedihttps://support.apple.com/en-us/HT211025

Nota

Questa restrizione viene rispettata nelle versioni più recenti di Mac OS.

I certificati di istanza di Amazon DocumentDB sono validi per oltre quattro anni, più a lungo del limite massimo consentito per Mac OS. Per connetterti direttamente a un cluster Amazon DocumentDB da un computer che esegue Mac OS, devi consentire certificati non validi durante la creazione della connessione TLS. In questo caso, i certificati non validi indicano che il periodo di validità è superiore a 397 giorni. È necessario comprendere i rischi prima di consentire certificati non validi durante la connessione al cluster Amazon DocumentDB.

Per connetterti a un cluster Amazon DocumentDB da Mac OS utilizzando il AWS CLI, usa il tlsAllowInvalidCertificates parametro.

mongo --tls --host <hostname> --username <username> --password <password> --port 27017 --tlsAllowInvalidCertificates