Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione delle policy di accesso per Performance Insights

Per accedere a Performance Insights, devi avere le autorizzazioni appropriate da AWS Identity and Access Management (IAM). Per concedere l'accesso sono disponibili le seguenti opzioni:

-

Collega la policy gestita

AmazonRDSPerformanceInsightsReadOnlya un set di autorizzazioni o a un ruolo. -

Crea una policy IAM personalizzata e collegala a un set di autorizzazioni o un ruolo.

Inoltre, se è stato specificata una chiave gestita dal cliente durante l'attivazione di Performance Insights, è necessario assicurarsi che gli utenti dell'account dispongano delle autorizzazioni kms:Decrypt e kms:GenerateDataKey sulla chiave KMS.

Allegare la RDSPerformance InsightsReadOnly policy di Amazon a un principale IAM

AmazonRDSPerformanceInsightsReadOnlyè una policy AWS gestita che garantisce l'accesso a tutte le operazioni di sola lettura dell'API Amazon DocumentDB Performance Insights. Al momento, tutte le operazioni in questa API sono di sola lettura. Se si collega AmazonRDSPerformanceInsightsReadOnly a un set di autorizzazioni o un ruolo, il destinatario può utilizzare Performance Insights insieme ad altre funzionalità della console.

Creazione di una policy IAM personalizzata per Performance Insights

Per gli utenti che non hanno accesso completo alla policy AmazonRDSPerformanceInsightsReadOnly, si può concedere l'accesso a Performance Insights creando o modificando una policy IAM gestita dall'utente. Quando alleghi la policy a un set di autorizzazioni o a un ruolo, il destinatario può utilizzare Performance Insights.

Per creare una policy personalizzata

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione, scegli Policy.

-

Scegli Create Policy (Crea policy).

-

Nella pagina Create Policy (Crea policy), seleziona la scheda JSON.

-

Copia e incolla il testo seguente, sostituendolo

us-east-1con il nome della tua AWS regione e111122223333con il numero del tuo account cliente. -

Scegliere Review policy (Esamina policy).

-

Specifica un nome per la policy e, facoltativamente, una descrizione e quindi scegli Create policy (Crea policy).

Ora è possibile collegare la policy a un set di autorizzazioni o un ruolo. La seguente procedura presuppone che si disponga già di un utente disponibile allo scopo.

Per collegare la policy a un utente

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel pannello di navigazione, seleziona Users (Utenti).

-

Seleziona un utente esistente dall'elenco.

Importante

Per utilizzare Performance Insights, assicurati di avere accesso ad Amazon DocumentDB oltre alla policy personalizzata. Ad esempio, la policy AmazonDocDBReadOnlyAccesspredefinita fornisce l'accesso in sola lettura ad Amazon DocDB. Per ulteriori informazioni, consulta Gestione dell'accesso tramite policy.

-

Nella pagina Summary (Riepilogo), scegli Add permissions (Aggiungi autorizzazioni).

-

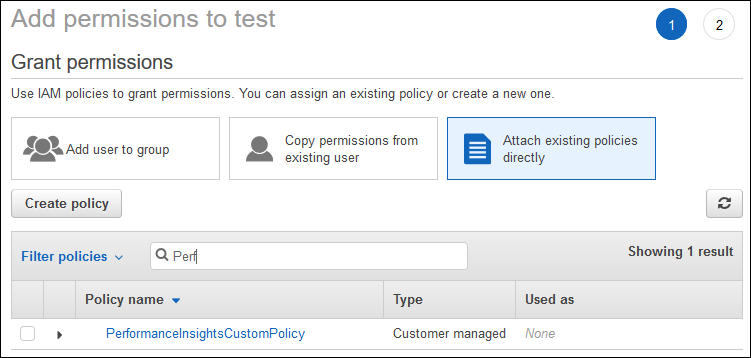

Scegli Attach existing policies directly (Collega direttamente le policy esistenti). Per Search (Ricerca) digita i primi caratteri del nome della policy, come mostrato di seguito.

-

Scegli la policy e quindi seleziona Next: Review (Successivo: Rivedi).

-

Scegli Add Permissions (Aggiungi autorizzazioni).

Configurazione di una AWS KMS policy per Performance Insights

Performance Insights utilizza an AWS KMS key per crittografare i dati sensibili. Quando si abilita Performance Insights mediante l'API o la console, sono disponibili le seguenti opzioni:

-

Scegli l'impostazione predefinita Chiave gestita da AWS.

Amazon DocumentDB utilizza la Chiave gestita da AWS per la tua nuova istanza DB. Amazon DocumentDB ne crea uno Chiave gestita da AWS per il tuo AWS account. Il tuo AWS account ha un nome diverso Chiave gestita da AWS per Amazon DocumentDB per ogni AWS regione.

-

Scegli una chiave gestita dal cliente.

Se si specifica una chiave gestita dal cliente, gli utenti dell'account che chiamano l'API Performance Insights necessitano delle autorizzazioni

kms:Decryptekms:GenerateDataKeyper la chiave KMS. È possibile configurare queste autorizzazioni mediante le policy IAM. Tuttavia, è consigliabile gestire queste autorizzazioni mediante la policy della chiave KMS. Per ulteriori informazioni, consulta Utilizzo di policy chiave in AWS KMS.

La seguente policy chiave di esempio mostra come aggiungere istruzioni alla propria policy della chiave KMS. Queste istruzioni consentono l'accesso a Performance Insights. A seconda di come utilizzi il AWS KMS, potresti voler modificare alcune restrizioni. Prima di aggiungere istruzioni alle policy, ai criteri, rimuovi tutti i commenti.