Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Archiviazione dei certificati TLS in AWS Secrets Manager

I plug-in Ranger installati su un cluster Amazon EMR e il server Admin Ranger devono comunicare tramite TLS per garantire che i dati delle policy e le altre informazioni inviate non possano essere letti se vengono intercettati. EMR impone inoltre che i plug-in eseguano l'autenticazione al server Admin Ranger fornendo il proprio certificato TLS ed eseguendo l'autenticazione TLS bidirezionale. Questa configurazione richiedeva la creazione di quattro certificati: due coppie di certificati TLS privati e pubblici. Per istruzioni sull'installazione del certificato nel server Admin Ranger, consulta Configura un server di amministrazione Ranger per l'integrazione con Amazon EMR. Per completare la configurazione, i plug-in Ranger installati nel cluster EMR necessitano di due certificati: il certificato TLS pubblico del server di amministrazione e il certificato privato che il plug-in utilizzerà per autenticarsi sul server Admin Ranger. Per fornire questi certificati TLS, devono essere presenti in AWS Secrets Manager e forniti in una configurazione di sicurezza EMR.

Nota

Si consiglia, per quanto non sia necessario, di creare una coppia di certificati per ciascuna delle applicazioni per limitare l'impatto in caso di compromissione di uno dei certificati del plug-in.

Nota

È necessario monitorare e ruotare i certificati prima della data di scadenza.

Formato del certificato

L'importazione dei certificati su AWS Secrets Manager è la stessa indipendentemente dal fatto che si tratti del certificato del plug-in privato o del certificato di amministrazione Ranger pubblico. Prima di importare i certificati TLS, questi devono essere in formato PEM 509x.

Un esempio di certificato pubblico è nel formato:

-----BEGIN CERTIFICATE----- ...Certificate Body... -----END CERTIFICATE-----

Un esempio di certificato privato è nel formato:

-----BEGIN PRIVATE KEY----- ...Private Certificate Body... -----END PRIVATE KEY----- -----BEGIN CERTIFICATE----- ...Trust Certificate Body... -----END CERTIFICATE-----

Anche il certificato privato deve contenere un certificato di affidabilità.

Puoi verificare che i certificati siano nel formato corretto eseguendo il seguente comando:

openssl x509 -in <PEM FILE> -text

Importazione di un certificato in AWS Secrets Manager

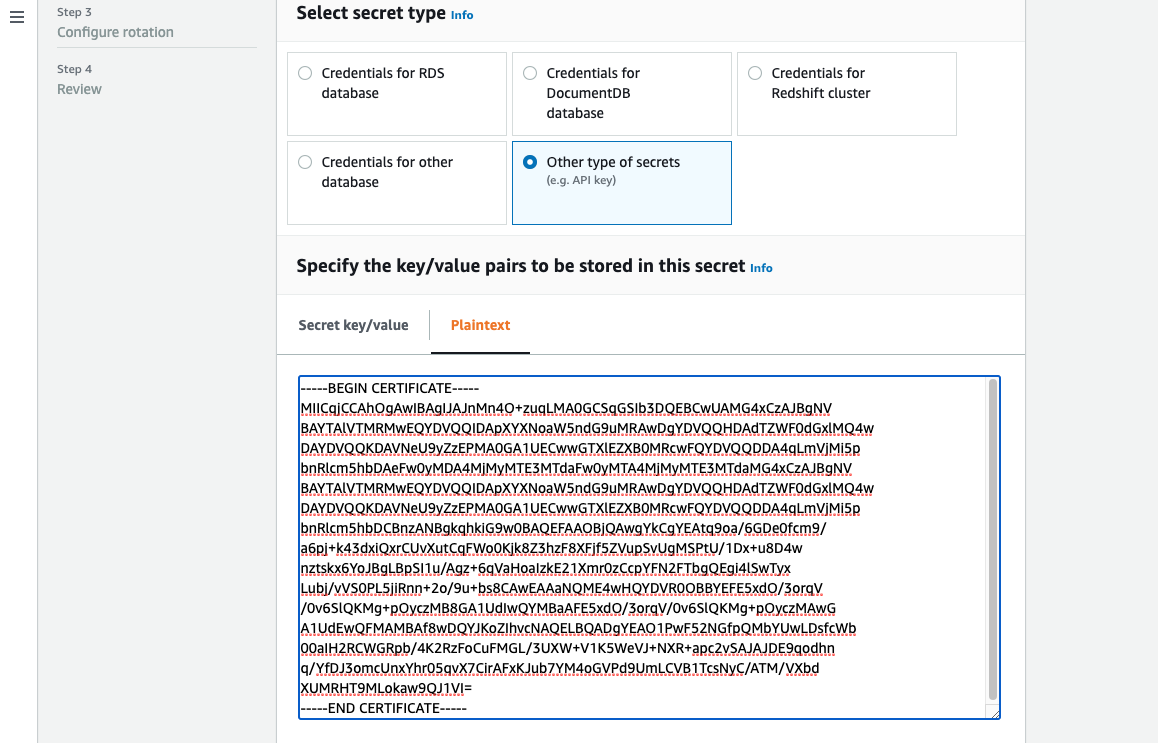

Quando crei il tuo segreto nel Secrets Manager, seleziona Other type of secrets (Altro tipo di segreti) in secret type (Tipo di segreto) e incolla il certificato codificato PEM nel campo Plaintext (Testo normale).