Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Crittografia dei dati in transito

Questo argomento spiega le diverse opzioni disponibili per crittografare i dati dei file mentre sono in transito tra un file system FSx for ONTAP e i client connessi. Fornisce inoltre indicazioni per aiutarvi a scegliere il metodo di crittografia più adatto al vostro flusso di lavoro.

Tutti i dati che fluiscono attraverso la Regioni AWS rete AWS globale vengono automaticamente crittografati a livello fisico prima di lasciare le strutture AWS protette. Tutto il traffico tra le zone di disponibilità è crittografato. I livelli di crittografia aggiuntivi, inclusi quelli elencati in questa sezione, forniscono protezioni aggiuntive. Per ulteriori informazioni su come AWS fornisce protezione per il flusso di dati tra Regioni AWS zone disponibili e istanze, consulta Encryption in transit nella Amazon Elastic Compute Cloud User Guide for Linux Instances.

Amazon FSx for NetApp ONTAP supporta i seguenti metodi per crittografare i dati in transito tra FSx i file system ONTAP e i client connessi:

Tutti i metodi supportati per la crittografia dei dati in transito utilizzano algoritmi crittografici AES-256 standard del settore che forniscono una crittografia avanzata di livello aziendale.

Argomenti

Scelta di un metodo per crittografare i dati in transito

Questa sezione fornisce informazioni che possono aiutarti a decidere quale dei metodi di crittografia supportati nei metodi di transito è più adatto al tuo flusso di lavoro. Fai riferimento a questa sezione per esplorare le opzioni supportate descritte in dettaglio nelle sezioni che seguono.

Ci sono diversi fattori da considerare quando si sceglie come crittografare i dati in transito tra il file system FSx for ONTAP e i client connessi. Questi fattori includono:

Il Regione AWS file system FSx for ONTAP su cui è in esecuzione.

Il tipo di istanza su cui è in esecuzione il client.

La posizione del client che accede al file system.

Requisiti prestazionali della rete.

Il protocollo dati che desideri crittografare.

Se si utilizza Microsoft Active Directory.

- Regione AWS

Il sistema in Regione AWS cui è in esecuzione il file system determina se è possibile utilizzare o meno la crittografia basata su Amazon Nitro. Per ulteriori informazioni, consulta Crittografia dei dati in transito con AWS Nitro System.

- Tipo di istanza del client

Puoi utilizzare la crittografia basata su Amazon Nitro se il client che accede al tuo file system è in esecuzione su uno dei tipi di istanza Amazon EC2 Mac, Linux o Windows supportati e il tuo flusso di lavoro soddisfa tutti gli altri requisiti per l'utilizzo della crittografia basata su Nitro. Non esistono requisiti relativi al tipo di istanza client per l'utilizzo di Kerberos o della crittografia. IPsec

- Client location (Posizione del client)

-

La posizione del client che accede ai dati rispetto alla posizione del file system influisce sui metodi di crittografia in transito disponibili per l'uso. Puoi utilizzare uno qualsiasi dei metodi di crittografia supportati se il client e il file system si trovano nello stesso VPC. Lo stesso vale se il client e il file system si trovano in modalità peering VPCs, purché il traffico non passi attraverso un dispositivo o un servizio di rete virtuale, come un gateway di transito. La crittografia basata su Nitro non è un'opzione disponibile se il client non si trova nello stesso VPC o in un VPC peerizzato o se il traffico passa attraverso un dispositivo o un servizio di rete virtuale.

- Prestazioni di rete

-

L'uso della crittografia basata su Amazon Nitro non ha alcun impatto sulle prestazioni di rete. Questo perché le EC2 istanze Amazon supportate utilizzano le funzionalità di offload dell'hardware Nitro System sottostante per crittografare automaticamente il traffico in transito tra le istanze.

L'uso di Kerberos o della crittografia ha un impatto sulle prestazioni della rete. IPsec Questo perché entrambi questi metodi di crittografia sono basati su software, il che richiede al client e al server di utilizzare risorse di elaborazione per crittografare e decrittografare il traffico in transito.

- Protocollo dati

-

Puoi utilizzare la crittografia e IPsec la crittografia basate su Amazon Nitro con tutti i protocolli supportati: NFS, SMB e iSCSI. Puoi utilizzare la crittografia Kerberos con i protocolli NFS e SMB (con Active Directory).

- Active Directory

Se si utilizza Microsoft Active Directory, è possibile utilizzare la crittografia Kerberos sui protocolli NFS e SMB.

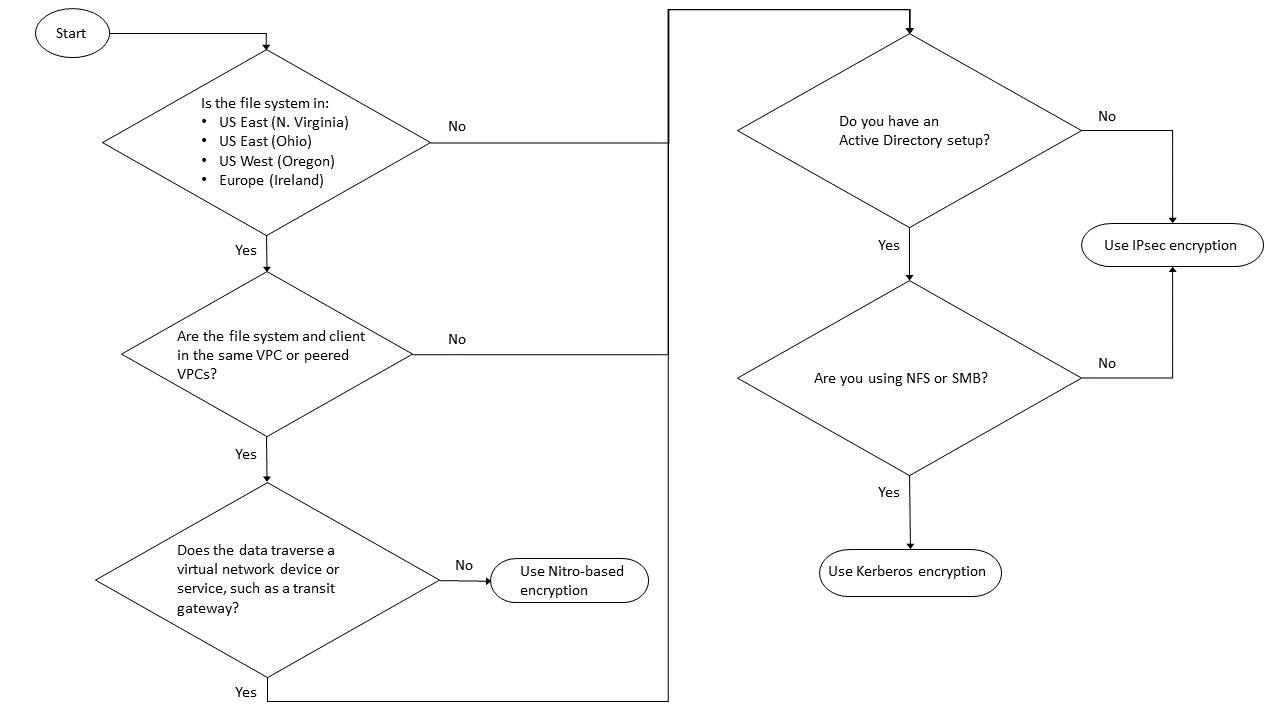

Utilizzate il seguente diagramma per decidere quale metodo di crittografia in transito utilizzare.

IPsec la crittografia è l'unica opzione disponibile quando tutte le seguenti condizioni si applicano al flusso di lavoro:

Stai utilizzando il protocollo NFS, SMB o iSCSI.

Il tuo flusso di lavoro non supporta l'uso della crittografia basata su Amazon Nitro.

Non stai utilizzando un dominio Microsoft Active Directory.

Crittografia dei dati in transito con AWS Nitro System

Con la crittografia basata su Nitro, i dati in transito vengono crittografati automaticamente quando i client che accedono ai tuoi file system sono in esecuzione su tipi di istanze Amazon EC2 Linux o Windows supportati in Regioni AWS cui è disponibile FSx per ONTAP.

L'uso della crittografia basata su Amazon Nitro non ha alcun impatto sulle prestazioni di rete. Questo perché le EC2 istanze Amazon supportate utilizzano le funzionalità di offload dell'hardware Nitro System sottostante per crittografare automaticamente il traffico in transito tra le istanze.

La crittografia basata su Nitro viene abilitata automaticamente quando i tipi di istanze client supportati si trovano nello stesso Regione AWS e nello stesso VPC o in un VPC peerizzato con il VPC del file system. Inoltre, se il client si trova in un VPC con peering, i dati non possono attraversare un dispositivo o un servizio di rete virtuale (come un gateway di transito) per abilitare automaticamente la crittografia basata su Nitro. Per ulteriori informazioni sulla crittografia basata su Nitro, consulta la sezione Encryption in transit della Amazon EC2 User Guide per i tipi di istanze Linux o Windows.

La tabella seguente descrive in dettaglio in Regioni AWS che modo è disponibile la crittografia basata su Nitro.

| Generazione | Tipi di distribuzione | Regione AWS |

|---|---|---|

| File system di prima generazione 1 | AZ singolo 1 Multi-AZ 1 | Stati Uniti orientali (Virginia settentrionale), Stati Uniti orientali (Ohio), Stati Uniti occidentali (Oregon), Europa (Irlanda) |

| File system di seconda generazione | AZ singolo 2 Multi-AZ 2 | Stati Uniti orientali (Virginia settentrionale), Stati Uniti orientali (Ohio), Stati Uniti occidentali (California settentrionale), Stati Uniti occidentali (Oregon), Europa (Francoforte), Europa (Irlanda), Asia Pacifico (Sydney) |

1 I file system di prima generazione creati a partire dal 28 novembre 2022 supportano la crittografia in transito basata su NITRO tra quelli elencati. Regioni AWS

Per ulteriori informazioni su Regioni AWS dove FSx è disponibile ONTAP, consulta i prezzi di Amazon FSx for NetApp ONTAP

Per ulteriori informazioni sulle specifiche prestazionali FSx per i file system ONTAP, consulta. Impatto della capacità di throughput sulle prestazioni

Crittografia dei dati in transito con la crittografia basata su Kerberos

Se si utilizza Microsoft Active Directory, è possibile utilizzare la crittografia basata su Kerberos sui protocolli NFS e SMB per crittografare i dati in transito per i volumi figlio che SVMs sono uniti a un Microsoft Active Directory.

Crittografia dei dati in transito tramite NFS utilizzando Kerberos

La crittografia dei dati in transito tramite Kerberos è supportata da e protocolli. NFSv3 NFSv4 Per abilitare la crittografia in transito utilizzando Kerberos per il protocollo NFS, vedi Uso di Kerberos con NFS

Crittografia dei dati in transito su SMB utilizzando Kerberos

La crittografia dei dati in transito tramite il protocollo SMB è supportata sulle condivisioni di file mappate su un'istanza di calcolo che supporta il protocollo SMB 3.0 o versione successiva. Sono incluse tutte Microsoft Windows le versioni di Microsoft Windows Server 2012 e versioni successive e Microsoft Windows 8 e versioni successive. Se abilitata, FSx for ONTAP crittografa automaticamente i dati in transito utilizzando la crittografia SMB quando si accede al file system senza la necessità di modificare le applicazioni.

FSx per ONTAP SMB supporta la crittografia a 128 e 256 bit, determinata dalla richiesta di sessione del client. Per le descrizioni dei diversi livelli di crittografia, consulta la sezione Impostazione del livello minimo di sicurezza di autenticazione del server SMB di Gestire SMB con la CLI

Nota

Il client determina l'algoritmo di crittografia. Sia l'autenticazione NTLM che quella Kerberos funzionano con la crittografia a 128 e 256 bit. Il server SMB FSx for ONTAP accetta tutte le richieste standard dei client Windows e i controlli granulari sono gestiti dalle impostazioni dei criteri di gruppo o del registro di Microsoft.

Utilizzi la ONTAP CLI per gestire la crittografia nelle impostazioni di transito FSx per ONTAP SVMs e i volumi. Per accedere alla NetApp ONTAP CLI, stabilite una sessione SSH sulla SVM su cui state effettuando la crittografia nelle impostazioni di transito, come descritto in. Gestione SVMs con ONTAP CLI

Per istruzioni su come abilitare la crittografia SMB su un SVM o un volume, consulta. Abilitazione della crittografia SMB dei dati in transito

Crittografia dei dati in transito con crittografia IPsec

FSx for ONTAP supporta l'utilizzo del IPsec protocollo in modalità di trasporto per garantire che i dati siano costantemente sicuri e crittografati durante il transito. IPsec offre end-to-end la crittografia dei dati in transito tra i client e FSx per i file system ONTAP per tutto il traffico IP supportato: protocolli NFS, iSCSI e SMB. Con IPsec la crittografia, si stabilisce un IPsec tunnel tra un SVM FSx for ONTAP configurato come IPsec abilitato e un IPsec client in esecuzione sul client connesso che accede ai dati.

Si consiglia di utilizzare IPsec per crittografare i dati in transito tramite i protocolli NFS, SMB e iSCSI quando si accede ai dati da client che non supportano la crittografia basata su Nitro e se io e il client non SVMs siamo uniti a un Active Directory, necessario per la crittografia basata su Kerberos. IPsec la crittografia è l'unica opzione disponibile per crittografare i dati in transito per il traffico iSCSI quando il client iSCSI non supporta la crittografia basata su Nitro.

Per IPsec l'autenticazione, è possibile utilizzare chiavi precondivise () o certificati. PSKs Se utilizzi un PSK, il IPsec client che utilizzi deve supportare Internet Key Exchange versione 2 (IKEv2) con un PSK. I passaggi di alto livello per configurare la IPsec crittografia sia per ONTAP che FSx per il client sono i seguenti:

Abilita e configura IPsec sul tuo file system.

Installa e configura IPsec sul tuo client

Configura IPsec per l'accesso a più client

Per ulteriori informazioni su come configurare IPsec utilizzando PSK, consulta Configure IP security (IPsec) over wire encryption

Per ulteriori informazioni su come configurare l' IPsec utilizzo dei certificati, vedereConfigurazione tramite autenticazione tramite certificato IPsec .