Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Utilizzo del plug-in Amazon Inspector Jenkins

Il Jenkins plug-in sfrutta il binario Amazon Inspector SBOM Generator e l'API Amazon Inspector Scan per produrre report dettagliati alla fine della build, in modo da poter analizzare e correggere i rischi prima della distribuzione. Con il Jenkins plug-in Amazon Inspector, puoi aggiungere scansioni di vulnerabilità di Amazon Inspector alla tua pipeline. Jenkins Le scansioni delle vulnerabilità di Amazon Inspector possono essere configurate per superare o fallire le esecuzioni della pipeline in base al numero e alla gravità delle vulnerabilità rilevate. Puoi visualizzare l'ultima versione del Jenkins plug-in nel marketplace all'indirizzo https://plugins.jenkins.io//. Jenkins amazon-inspector-image-scanner

Importante

Prima di completare i seguenti passaggi, è necessario aggiornare Jenkins alla versione 2.387.3 o superiore per consentire l'esecuzione del plug-in.

Fase 1: Configura un Account AWS

Configura un Account AWS con un ruolo IAM che consenta l'accesso all'API Amazon Inspector Scan. Per istruzioni, consultare Configurazione di un AWS account per utilizzare l'integrazione con Amazon Inspector CI/CD .

Fase 2: Installa il plugin Amazon Inspector Jenkins

La procedura seguente descrive come installare il plug-in Amazon Inspector Jenkins dalla dashboard. Jenkins

-

Dalla dashboard di Jenkins, scegli Manage Jenkins, quindi scegli Manage Plugins.

-

Scegli Disponibile.

-

Dalla scheda Available, cerca Amazon Inspector Scans, quindi installa il plug-in.

(Facoltativo) Fase 3. Aggiungi le credenziali docker a Jenkins

Nota

Aggiungi le credenziali docker solo se l'immagine docker si trova in un repository privato. In caso contrario, puoi ignorare questo passaggio.

La procedura seguente descrive come aggiungere credenziali docker Jenkins dalla dashboard. Jenkins

-

Dalla dashboard di Jenkins, scegli Gestisci Jenkins, Credenziali e quindi Sistema.

-

Scegli Credenziali globali, quindi Aggiungi credenziali.

-

Per Tipo, seleziona Nome utente con password.

-

Per Scope, seleziona Global (Jenkins, nodes, items, all child items, ecc.).

-

Inserisci i tuoi dati, quindi scegli OK.

(Facoltativo) Fase 4. Aggiungere AWS credenziali

Nota

Aggiungi AWS le credenziali solo se desideri autenticarti in base a un utente IAM. In caso contrario, puoi ignorare questo passaggio.

La procedura seguente descrive come aggiungere AWS credenziali dalla dashboard. Jenkins

-

Dalla dashboard Jenkins, scegli Gestisci Jenkins, Credenziali e quindi Sistema.

-

Scegli Credenziali globali, quindi Aggiungi credenziali.

-

Per Tipo, seleziona AWS Credentials.

-

Inserisci i tuoi dati, tra cui l'ID della chiave di accesso e la chiave di accesso segreta, quindi scegli OK.

Fase 5. Aggiungi il supporto CSS in uno Jenkins script

La procedura seguente descrive come aggiungere il supporto CSS in uno Jenkins script.

-

Riavvia Jenkins.

-

Dalla dashboard, scegli Manage Jenkins, Nodes, Built-In Node e quindi Script Console.

-

Nella casella di testo, aggiungi la riga

System.setProperty("hudson.model.DirectoryBrowserSupport.CSP", ""), quindi scegli Esegui.

Fase 6. Aggiungi Amazon Inspector Scan alla tua build

Puoi aggiungere Amazon Inspector Scan alla tua build aggiungendo una fase di compilazione nel tuo progetto o utilizzando la pipeline Jenkins dichiarativa.

Amazon Inspector Scansiona la tua build aggiungendo una fase di compilazione al tuo progetto

-

Nella pagina di configurazione, scorri verso il basso fino a Build Steps e scegli Aggiungi fase di compilazione. Quindi seleziona Amazon Inspector Scan.

-

Scegli tra due metodi di installazione di inspector-sbomgen: automatico o manuale. L'opzione automatica consente al plugin di scaricare la versione più recente. Inoltre, ti assicura di avere sempre le funzionalità più recenti, gli aggiornamenti di sicurezza e le correzioni di bug.

-

(Opzione 1) Scegli Automatico per scaricare l'ultima versione di inspector-sbomgen. Questa opzione rileva automaticamente il sistema operativo e l'architettura della CPU attualmente in uso.

-

(Opzione 2) Scegli Manuale se desideri configurare il binario Amazon Inspector SBOM Generator per la scansione. Se scegli questo metodo, assicurati di fornire il percorso completo di una versione di inspector-sbomgen scaricata in precedenza.

Per ulteriori informazioni, consulta Installazione di Amazon Inspector SBOM Generator (Sbomgen) in Amazon Inspector SBOM Generator.

-

-

Completa quanto segue per completare la configurazione della fase di compilazione di Amazon Inspector Scan:

-

Inserisci il tuo ID immagine. L'immagine può essere locale, remota o archiviata. I nomi delle immagini devono seguire la convenzione di Docker denominazione. Se state analizzando un'immagine esportata, fornite il percorso del file tar previsto. Vedi il seguente esempio di percorsi Image Id:

-

Per contenitori locali o remoti:

NAME[:TAG|@DIGEST] -

Per un file tar:

/path/to/image.tar

-

-

Seleziona un tramite Regione AWSil quale inviare la richiesta di scansione.

-

(Facoltativo) Per Report Artifact Name, inserite un nome personalizzato per gli artefatti generati durante il processo di creazione. Questo aiuta a identificarli e gestirli in modo univoco.

-

(Facoltativo) Per Skip files, specificate una o più directory da escludere dalla scansione. Considerate questa opzione per le cartelle che non devono essere scansionate a causa delle loro dimensioni.

-

(Facoltativo) Per le credenziali Docker, seleziona il tuo nome utente. Docker Esegui questa operazione solo se l'immagine del contenitore si trova in un repository privato.

-

(Facoltativo) È possibile fornire i seguenti metodi di AWS autenticazione supportati:

-

(Facoltativo) Per il ruolo IAM, fornisci un ruolo ARN (arn:aws:iam: :role/).

AccountNumberRoleName -

(Facoltativo) Per le credenziali AWS, specifica AWS le credenziali per l'autenticazione in base a un utente IAM.

-

(Facoltativo) Per il nome del AWS profilo, fornisci il nome di un profilo da autenticare utilizzando un nome di profilo.

-

-

(Facoltativo) Seleziona Abilita le soglie di vulnerabilità. Con questa opzione, puoi determinare se la compilazione fallisce se una vulnerabilità analizzata supera un valore. Se tutti i valori sono uguali

0, la compilazione ha esito positivo, indipendentemente dal numero di vulnerabilità analizzate. Per il punteggio EPSS, il valore può essere compreso tra 0 e 1. Se una vulnerabilità analizzata supera un valore, la compilazione fallisce e tutte le vulnerabilità CVEs con un punteggio EPSS superiore al valore vengono visualizzate nella console.

-

-

Scegli Save (Salva).

Aggiungi Amazon Inspector Scan alla tua build utilizzando la Jenkins pipeline dichiarativa

Puoi aggiungere Amazon Inspector Scan alla tua build utilizzando la pipeline dichiarativa Jenkins automaticamente o manualmente.

Per scaricare automaticamente la pipeline dichiarativa SBOMGen

-

Per aggiungere Amazon Inspector Scan a una build, usa la seguente sintassi di esempio. In base all'architettura del sistema operativo preferita del download di Amazon Inspector SBOM Generator, sostituiscilo

SBOMGEN_SOURCEcon LinuxAMD64 o LinuxARM64. SostituisciIMAGE_PATHcon il percorso dell'immagine (ad esempioalpine:latest),IAM_ROLEcon l'ARN del ruolo IAM che hai configurato nella fase 1 eIDcon il tuo ID di Docker credenziale se utilizzi un repository privato. Facoltativamente, puoi abilitare le soglie di vulnerabilità e specificare i valori per ogni gravità.

pipeline { agent any stages { stage('amazon-inspector-image-scanner') { steps { script { step([ $class: 'com.amazon.inspector.jenkins.amazoninspectorbuildstep.AmazonInspectorBuilder', sbomgenSource: 'SBOMGEN_SOURCE', // this can be linuxAmd64 or linuxArm64 archivePath: 'IMAGE_PATH', awsRegion: 'REGION', iamRole: 'IAM ROLE', credentialId: 'Id', // provide empty string if image not in private repositories awsCredentialId: ''AWS ID;', awsProfileName: 'Profile Name', isThresholdEnabled:false, countCritical:0, countHigh:0, countLow:10, countMedium:5, ]) } } } } }

Per scaricare manualmente la pipeline dichiarativa SBOMGen

-

Per aggiungere Amazon Inspector Scan a una build, usa la seguente sintassi di esempio. Sostituisci

SBOMGEN_PATHcon il percorso del generatore SBOM di Amazon Inspector installato nella fase 3,IMAGE_PATHcon il percorso dell'immagine (ad esempioalpine:latest), conIAM_ROLEl'ARN del ruolo IAM configurato nella fase 1 eIDcon il tuo ID Docker credenziale se utilizzi un repository privato. Facoltativamente, puoi abilitare le soglie di vulnerabilità e specificare i valori per ogni gravità.

Nota

SbomgenInseriscilo nella directory Jenkins e fornisci il percorso della directory Jenkins nel plugin (ad esempio). /opt/folder/arm64/inspector-sbomgen

pipeline { agent any stages { stage('amazon-inspector-image-scanner') { steps { script { step([ $class: 'com.amazon.inspector.jenkins.amazoninspectorbuildstep.AmazonInspectorBuilder', sbomgenPath: 'SBOMGEN_PATH', archivePath: 'IMAGE_PATH', awsRegion: 'REGION', iamRole: 'IAM ROLE', awsCredentialId: ''AWS ID;', credentialId: 'Id;', // provide empty string if image not in private repositories awsProfileName: 'Profile Name', isThresholdEnabled:false, countCritical:0, countHigh:0, countLow:10, countMedium:5, ]) } } } } }

Fase 7. Visualizza il report sulla vulnerabilità di Amazon Inspector

-

Completa una nuova build del tuo progetto.

-

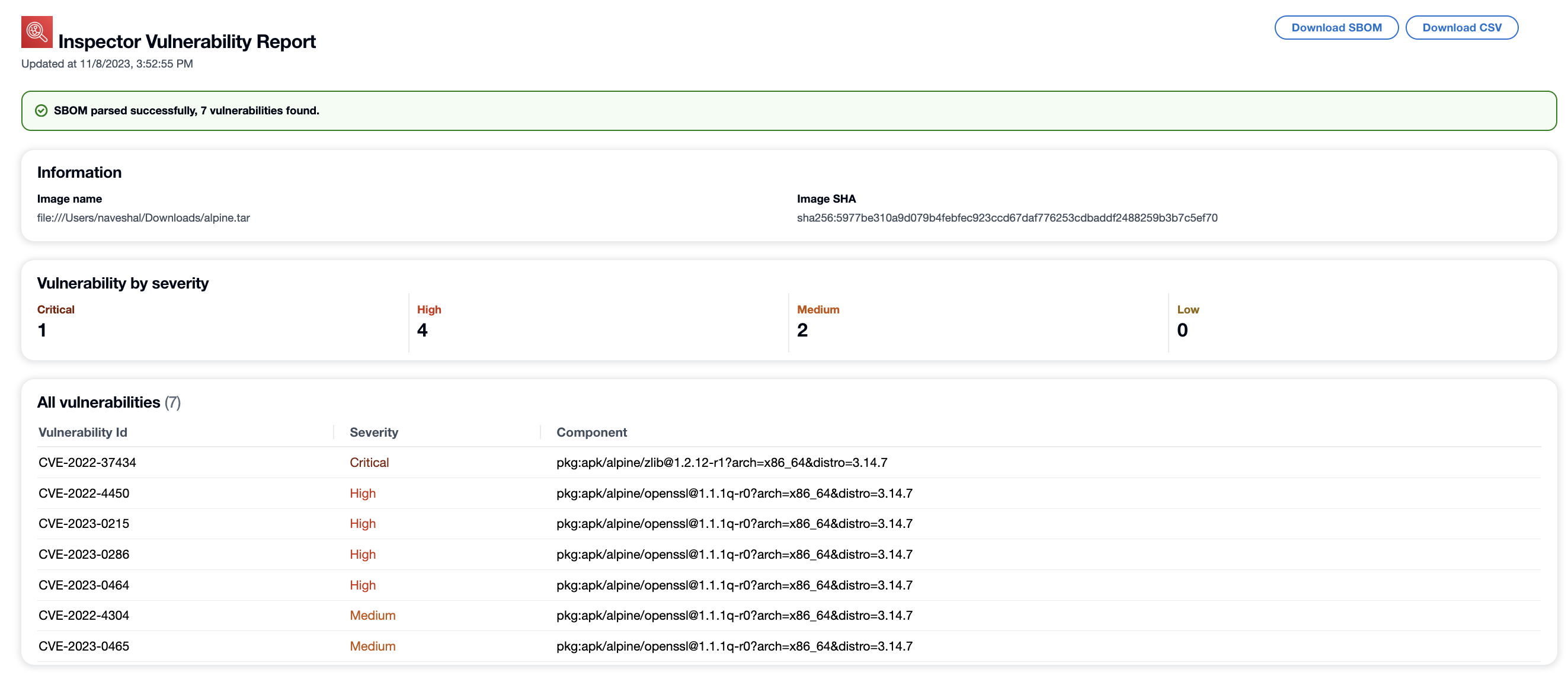

Al termine della compilazione, seleziona un formato di output dai risultati. Se selezioni HTML, hai la possibilità di scaricare una versione JSON SBOM o CSV del rapporto. Di seguito viene mostrato un esempio di report HTML:

Risoluzione dei problemi

Di seguito sono riportati gli errori più comuni che puoi riscontrare quando utilizzi il plug-in Amazon Inspector Scan per. Jenkins

Caricamento delle credenziali non riuscito o errore di eccezione

Errore:

InstanceProfileCredentialsProvider(): Failed to load credentials or sts exception.

Risoluzione

Ottieni aws_access_key_id e aws_secret_access_key per il tuo account. AWS Configura aws_access_key_id e aws_secret_access_key accedi~/.aws/credentials.

Impossibile caricare l'immagine da fonti tarball, locali o remote

Errore:

2024/10/16 02:25:17 [ImageDownloadFailed]: failed to load image from tarball, local, or remote sources.

Nota

Questo errore può verificarsi se il plug-in Jenkins non è in grado di leggere l'immagine del contenitore, l'immagine del contenitore non viene trovata nel Docker motore e l'immagine del contenitore non viene trovata nel registro del contenitore remoto.

Risoluzione:

Verifica quanto segue;

-

L'utente del plugin Jenkins dispone dei permessi di lettura per l'immagine che desideri scansionare.

-

L'immagine che desideri scansionare è presente nel Docker motore.

-

L'URL dell'immagine remota è corretto.

-

Sei autenticato nel registro remoto (se applicabile).

Errore di percorso Inspector-SBOMGen

Errore:

Exception:com.amazon.inspector.jenkins.amazoninspectorbuildstep.exception.SbomgenNotFoundException: There was an issue running inspector-sbomgen, is /opt/inspector/inspector-sbomgen the correct path?

Risoluzione:

Completate la seguente procedura per risolvere il problema.

-

Concedi le autorizzazioni eseguibili al file binario utilizzando il seguente comando:.

chmod +x inspector-sbomgen -

Fornisci il percorso corretto del Jenkins computer nel plug-in, ad esempio

/opt/folder/arm64/inspector-sbomgen. -

Salva la configurazione ed esegui il Jenkins lavoro.