Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione del certificato del server per la memorizzazione di dati OCSP

AWS IoT Core supporta la pinzatura OCSP (Online Certificate Status Protocol)

È possibile abilitare l'aggiunta automatica del certificato del server OCSP AWS IoT Core per verificare la validità del certificato interrogando periodicamente il risponditore OCSP. L'impostazione di graffatura OCSP fa parte del processo di creazione o aggiornamento di una configurazione di dominio con un dominio personalizzato. OCSP Stapling verifica continuamente lo stato di revoca sul certificato del server. Questo aiuta a verificare che i certificati che sono stati revocati dalla CA non siano più considerati attendibili dai client che si connettono ai domini personalizzati. Per ulteriori informazioni, consulta Abilitazione del certificato del server OCSP in AWS IoT Core.

L'archiviazione OCSP dei certificati server consente di controllare lo stato di revoca in tempo reale, riduce la latenza associata al controllo dello stato di revoca e migliora la privacy e l'affidabilità delle connessioni sicure. Per ulteriori informazioni sui vantaggi dell'utilizzo della graffatura OCSP, vedere. Vantaggi dell'utilizzo della pinzatura OCSP rispetto ai controlli OCSP lato client

Nota

Questa funzionalità non è disponibile in. AWS GovCloud (US) Regions

In questo argomento:

Abilitazione del certificato del server OCSP in AWS IoT Core

Configurazione del certificato del server OCSP per endpoint privati in AWS IoT Core

Note importanti per l'utilizzo del certificato del server OCSP in AWS IoT Core

Risoluzione dei problemi relativi all'inserimento del certificato OCSP del server AWS IoT Core

Che cos'è OCSP?

L'Online Certificate Status Protocol (OCSP) aiuta a fornire lo stato di revoca di un certificato server per un handshake Transport Layer Security (TLS).

Concetti chiave

I seguenti concetti chiave forniscono dettagli sull'Online Certificate Status Protocol (OCSP).

OCSP

OCSP

Risponditore OCSP

Un risponditore OCSP (noto anche come server OCSP) riceve e risponde alle richieste OCSP dei client che cercano di verificare lo stato di revoca dei certificati.

OCSP lato client

In OCSP lato client, il client utilizza OCSP per contattare un risponditore OCSP per verificare lo stato di revoca del certificato durante l'handshake TLS.

OCSP lato server

In OCSP lato server (noto anche come pinzatura OCSP), il server è abilitato (anziché il client) a effettuare la richiesta al risponditore OCSP. Il server memorizza la risposta OCSP al certificato e la restituisce al client durante l'handshake TLS.

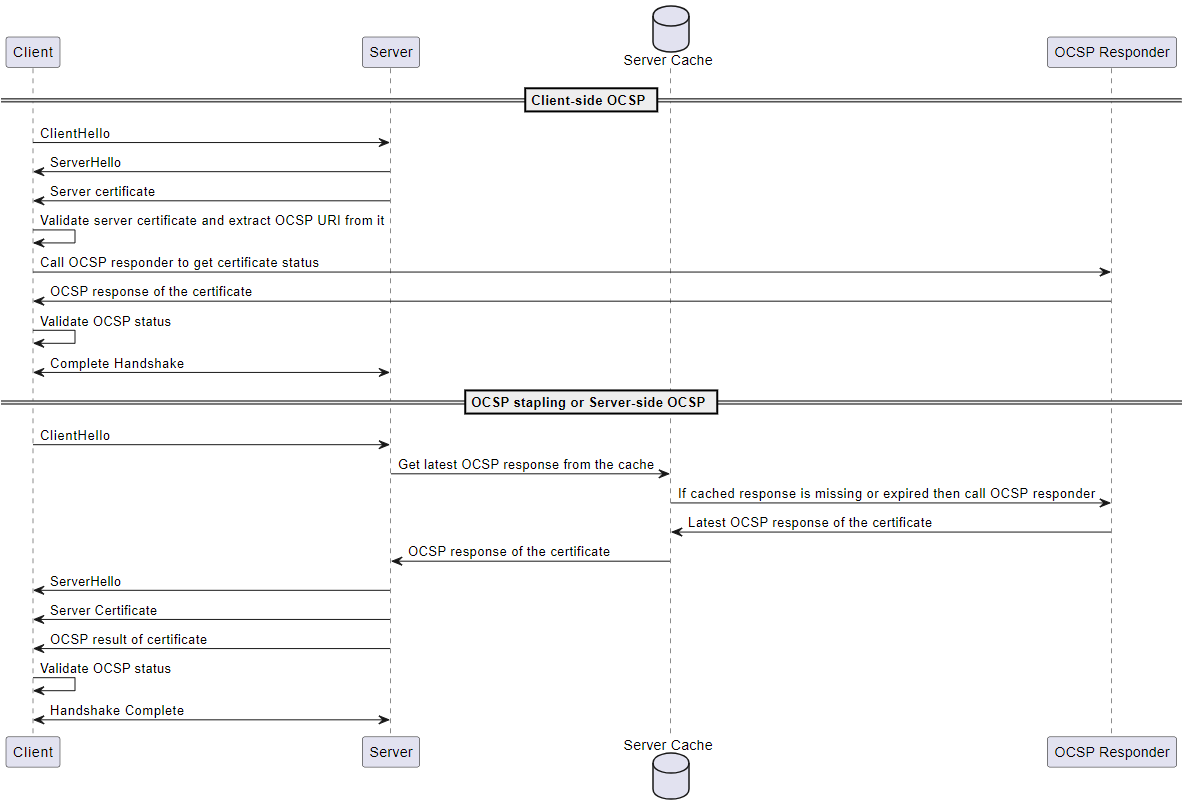

Diagrammi OCSP

Il diagramma seguente illustra il funzionamento di OCSP lato client e OCSP lato server.

OCSP lato client

Il client invia un

ClientHellomessaggio per avviare l'handshake TLS con il server.Il server riceve il messaggio e risponde con un messaggio.

ServerHelloIl server invia inoltre il certificato del server al client.Il client convalida il certificato del server e ne estrae un URI OCSP.

Il client invia una richiesta di controllo della revoca del certificato al risponditore OCSP.

Il risponditore OCSP invia una risposta OCSP.

Il client convalida lo stato del certificato dalla risposta OCSP.

L'handshake TLS è completato.

OCSP lato server

-

Il client invia un

ClientHellomessaggio per avviare l'handshake TLS con il server. Il server riceve il messaggio e riceve l'ultima risposta OCSP memorizzata nella cache. Se la risposta memorizzata nella cache è mancante o è scaduta, il server chiamerà il risponditore OCSP per verificare lo stato del certificato.

Il risponditore OCSP invia una risposta OCSP al server.

Il server invia un messaggio.

ServerHelloIl server invia inoltre il certificato del server e lo stato del certificato al client.Il client convalida lo stato del certificato OCSP.

L'handshake TLS è completato.

Come funziona la cucitura OCSP

Lo stapling OCSP viene utilizzato durante l'handshake TLS tra il client e il server per verificare lo stato di revoca del certificato del server. Il server invia la richiesta OCSP al risponditore OCSP e archivia le risposte OCSP ai certificati restituiti al client. Facendo in modo che il server effettui la richiesta al risponditore OCSP, le risposte possono essere memorizzate nella cache e quindi utilizzate più volte per molti client.

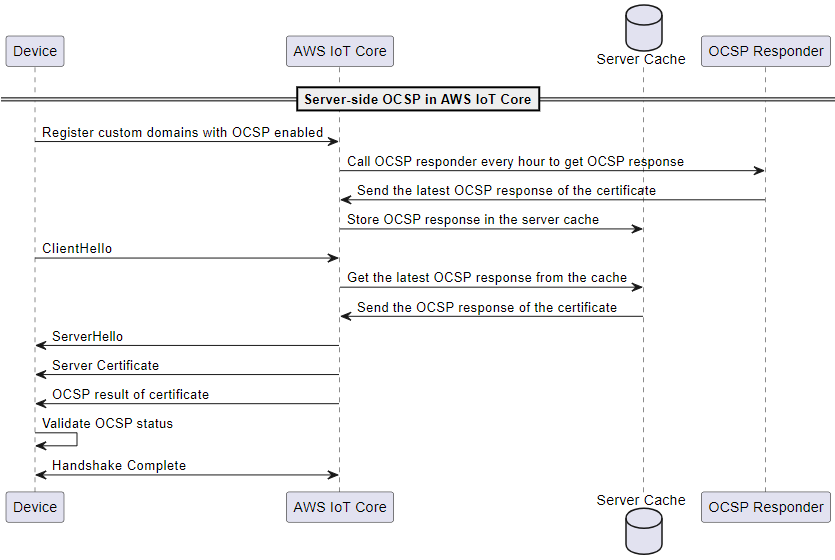

Come funziona la cucitura OCSP in AWS IoT Core

Il diagramma seguente mostra come funziona la graffatura OCSP sul lato server. AWS IoT Core

-

Il dispositivo deve essere registrato con domini personalizzati con la graffatura OCSP abilitata.

-

AWS IoT Core chiama il risponditore OCSP ogni ora per ottenere lo stato del certificato.

-

Il risponditore OCSP riceve la richiesta, invia la risposta OCSP più recente e archivia la risposta OCSP nella cache.

-

Il dispositivo invia un

ClientHellomessaggio con cui avviare l'handshake TLS. AWS IoT Core -

AWS IoT Core ottiene la risposta OCSP più recente dalla cache del server, che risponde con una risposta OCSP del certificato.

-

Il server invia un

ServerHellomessaggio al dispositivo. Il server invia inoltre il certificato del server e lo stato del certificato al client. -

Il dispositivo convalida lo stato del certificato OCSP.

-

L'handshake TLS è completato.

Vantaggi dell'utilizzo della pinzatura OCSP rispetto ai controlli OCSP lato client

Alcuni vantaggi dell'utilizzo della graffatura OCSP dei certificati server includono quanto segue:

Migliore privacy

Senza l'utilizzo di caratteri OCSP, il dispositivo del client può esporre le informazioni a risponditori OCSP di terze parti, compromettendo potenzialmente la privacy degli utenti. La graffatura OCSP mitiga questo problema facendo in modo che il server ottenga la risposta OCSP e la invii direttamente al client.

Affidabilità migliorata

La pinzatura OCSP può migliorare l'affidabilità delle connessioni sicure perché riduce il rischio di interruzioni del server OCSP. Quando le risposte OCSP vengono pinzate, il server include la risposta più recente con il certificato. In questo modo i client hanno accesso allo stato di revoca anche se il risponditore OCSP è temporaneamente non disponibile. Lo stapling OCSP aiuta a mitigare questi problemi perché il server recupera periodicamente le risposte OCSP e include le risposte memorizzate nella cache nell'handshake TLS. Ciò riduce la dipendenza dalla disponibilità in tempo reale dei risponditori OCSP.

Carico ridotto del server

Lo stapling OCSP alleggerisce al server l'onere di rispondere alle richieste OCSP dei risponditori OCSP. Questo può aiutare a distribuire il carico in modo più uniforme, rendendo il processo di convalida dei certificati più efficiente e scalabile.

Latenza ridotta

Lo stapling OCSP riduce la latenza associata al controllo dello stato di revoca di un certificato durante l'handshake TLS. Invece di dover interrogare separatamente un server OCSP, il server invia la richiesta e allega la risposta OCSP al certificato del server durante l'handshake.

Abilitazione del certificato del server OCSP in AWS IoT Core

Per abilitare l'inserimento del certificato del server OCSP AWS IoT Core, crea una configurazione di dominio per un dominio personalizzato o aggiorna una configurazione di dominio personalizzata esistente. Per informazioni generali sulla creazione di una configurazione di dominio con un dominio personalizzato, vedere. Creazione e configurazione di domini gestiti dai clienti

Utilizzare le seguenti istruzioni per abilitare la pinzatura del server OCSP utilizzando AWS Management Console o. AWS CLI

Per abilitare la graffatura OCSP dei certificati del server utilizzando la console: AWS IoT

Nel menu di navigazione, scegli Impostazioni, quindi scegli Crea configurazione di dominio o scegli una configurazione di dominio esistente per un dominio personalizzato.

Se scegli di creare una nuova configurazione di dominio nel passaggio precedente, vedrai la pagina Crea configurazione del dominio. Nella sezione Proprietà di configurazione del dominio, scegli Dominio personalizzato. Inserisci le informazioni per creare una configurazione del dominio.

Se scegli di aggiornare una configurazione di dominio esistente per un dominio personalizzato, vedrai la pagina dei dettagli della configurazione del dominio. Scegli Modifica.

Per abilitare lo stampaggio OCSP del server OCSP, scegli Abilita la graffatura OCSP dei certificati del server nella sottosezione Configurazioni dei certificati del server.

-

Scegli Crea configurazione di dominio o Aggiorna configurazione di dominio.

Per abilitare la memorizzazione OCSP del certificato del server utilizzando: AWS CLI

Se si crea una nuova configurazione di dominio per un dominio personalizzato, il comando per abilitare la graffatura del server OCSP può essere simile al seguente:

aws iot create-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true|false"Se si aggiorna una configurazione di dominio esistente per un dominio personalizzato, il comando per abilitare lo stapling del server OCSP può essere simile al seguente:

aws iot update-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true|false"

Per ulteriori informazioni, consulta CreateDomainConfiguratione consulta l' AWS IoT API UpdateDomainConfigurationReference.

Configurazione del certificato del server OCSP per endpoint privati in AWS IoT Core

OCSP for private endpoint ti consente di utilizzare le tue risorse OCSP private all'interno di Amazon Virtual Private Cloud (Amazon VPC) per le operazioni. AWS IoT Core Il processo prevede l'impostazione di una funzione Lambda che funge da risponditore OCSP. La funzione Lambda potrebbe utilizzare le risorse OCSP private per creare risposte OCSP da utilizzare. AWS IoT Core

Funzione Lambda

Prima di configurare il server OCSP per un endpoint privato, create una funzione Lambda che funga da risponditore OCSP (Online Certificate Status Protocol) conforme a Request for Comments (RFC) 6960, che supporta le risposte OCSP di base. La funzione Lambda accetta una codifica base64 della richiesta OCSP nel formato Distinguished Encoding Rules (DER). La risposta della funzione Lambda è anche una risposta OCSP con codifica base64 nel formato DER. La dimensione della risposta non deve superare i 4 kilobyte (KB). La funzione Lambda deve essere nella Regione AWS stessa Account AWS configurazione del dominio. Di seguito sono riportati alcuni esempi di funzioni Lambda.

Esempi di funzioni Lambda

Autorizzazione AWS IoT a richiamare la funzione Lambda

Nel processo di creazione della configurazione del dominio con un risponditore Lambda OCSP, è necessario concedere l' AWS IoT autorizzazione a richiamare la funzione Lambda dopo la creazione della funzione. Per concedere l'autorizzazione, è possibile utilizzare il comando dell'interfaccia a riga di comando add-permission.

Concedi l'autorizzazione alla tua funzione Lambda utilizzando il AWS CLI

-

Una volta inseriti i valori, inserisci il comando seguente. Attenzione: il valore

statement-iddeve essere univoco. SostituisciId-1234ResourceConflictExceptionerrore.aws lambda add-permission \ --function-name "ocsp-function" \ --principal "iot.amazonaws.com" \ --action "lambda:InvokeFunction" \ --statement-id "Id-1234" \ --source-arnarn:aws:iot:us-east-1:123456789012:domainconfiguration/<domain-config-name>/*--source-account123456789012La configurazione del dominio IoT ARNs seguirà lo schema seguente. Il suffisso generato dal servizio non sarà noto prima della creazione, pertanto è necessario sostituire il suffisso con un.

*È possibile aggiornare l'autorizzazione una volta creata la configurazione del dominio e conoscere l'ARN esatto.arn:aws:iot:use-east-1:123456789012:domainconfiguration/domain-config-name/service-generated-suffix -

Se il comando viene completato correttamente, restituisce un'istruzione di autorizzazione come questa. È possibile passare alla sezione successiva per configurare lo stapling OCSP per endpoint privati.

{ "Statement": "{\"Sid\":\"Id-1234\",\"Effect\":\"Allow\",\"Principal\":{\"Service\":\"iot.amazonaws.com\"},\"Action\":\"lambda:InvokeFunction\",\"Resource\":\"arn:aws:lambda:us-east-1:123456789012:function:ocsp-function\",\"Condition\":{\"ArnLike\":{\"AWS:SourceArn\":\"arn:aws:iot:us-east-1:123456789012:domainconfiguration/domain-config-name/*\"}}}" }Se il comando non ha esito positivo, restituisce un errore come questo. Dovrai esaminare e correggere l'errore prima di continuare.

An error occurred (AccessDeniedException) when calling the AddPermission operation: User: arn:aws:iam::57EXAMPLE833:user/EXAMPLE-1 is not authorized to perform: lambda:AddPer mission on resource: arn:aws:lambda:us-east-1:123456789012:function:ocsp-function

Configurazione dello stapling OCSP del server per endpoint privati

Per configurare la graffatura OCSP del certificato del server utilizzando la console: AWS IoT

Dal menu di navigazione, scegli Impostazioni, quindi scegli Crea configurazione di dominio o scegli una configurazione di dominio esistente per un dominio personalizzato.

Se scegli di creare una nuova configurazione di dominio nel passaggio precedente, vedrai la pagina Crea configurazione del dominio. Nella sezione Proprietà di configurazione del dominio, scegli Dominio personalizzato. Inserisci le informazioni per creare una configurazione del dominio.

Se scegli di aggiornare una configurazione di dominio esistente per un dominio personalizzato, vedrai la pagina dei dettagli della configurazione del dominio. Scegli Modifica.

Per abilitare lo stampaggio OCSP del server OCSP, scegli Abilita la graffatura OCSP dei certificati del server nella sottosezione Configurazioni dei certificati del server.

-

Scegli Crea configurazione di dominio o Aggiorna configurazione di dominio.

Per configurare la graffatura OCSP del certificato del server utilizzando: AWS CLI

Se crei una nuova configurazione di dominio per un dominio personalizzato, il comando per configurare il certificato del server OCSP per gli endpoint privati può essere simile al seguente:

aws iot create-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true, ocspAuthorizedResponderArn=arn:aws:acm:us-east-1:123456789012:certificate/certificate_ID, ocspLambdaArn=arn:aws:lambda:us-east-1:123456789012:function:my-function"Se si aggiorna una configurazione di dominio esistente per un dominio personalizzato, il comando per configurare il certificato del server OCSP per gli endpoint privati può essere simile al seguente:

aws iot update-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true, ocspAuthorizedResponderArn=arn:aws:acm:us-east-1:123456789012:certificate/certificate_ID, ocspLambdaArn=arn:aws:lambda:us-east-1:123456789012:function:my-function"

- abilitare OCSPCheck

-

Questo è un valore booleano che indica se il controllo di graffatura OCSP del server è abilitato o meno. Per abilitare la graffatura OCSP del certificato del server, questo valore deve essere vero.

- ocspAuthorizedResponderArn

-

Si tratta di un valore stringa dell'Amazon Resource Name (ARN) per un certificato X.509 memorizzato in AWS Certificate Manager (ACM). Se fornito, AWS IoT Core utilizzerà questo certificato per convalidare la firma della risposta OCSP ricevuta. Se non fornito, AWS IoT Core utilizzerà il certificato di emissione per convalidare le risposte. Il certificato deve essere nella Regione AWS stessa Account AWS configurazione del dominio. Per ulteriori informazioni su come registrare il certificato di risponditore autorizzato, consulta Importare certificati in AWS Certificate Manager.

- ocspLambdaArn

-

Si tratta di un valore stringa dell'Amazon Resource Name (ARN) per una funzione Lambda che funge da risponditore conforme a Request for Comments (RFC) 6960 (OCSP), supportando le risposte OCSP di base. La funzione Lambda accetta una codifica base64 della richiesta OCSP codificata utilizzando il formato DER. La risposta della funzione Lambda è anche una risposta OCSP con codifica base64 nel formato DER. La dimensione della risposta non deve superare i 4 kilobyte (KB). La funzione Lambda deve essere nella Regione AWS stessa Account AWS configurazione del dominio.

Per ulteriori informazioni, consulta CreateDomainConfiguratione utilizza UpdateDomainConfigurationl' AWS IoT API Reference.

Note importanti per l'utilizzo del certificato del server OCSP in AWS IoT Core

Quando utilizzi il certificato del server OCSP in AWS IoT Core, tieni presente quanto segue:

-

AWS IoT Core supporta solo i risponditori OCSP raggiungibili tramite indirizzi pubblici. IPv4

-

La funzionalità di spillatura OCSP AWS IoT Core non supporta i risponditori autorizzati. Tutte le risposte OCSP devono essere firmate dalla CA che ha firmato il certificato e la CA deve far parte della catena di certificati del dominio personalizzato.

-

La funzionalità di base OCSP AWS IoT Core non supporta i domini personalizzati creati utilizzando certificati autofirmati.

-

AWS IoT Core chiama un risponditore OCSP ogni ora e memorizza la risposta nella cache. Se la chiamata al risponditore fallisce, AWS IoT Core memorizzerà la risposta valida più recente.

-

Se non

nextUpdateTimeè più valida, AWS IoT Core rimuoverà la risposta dalla cache e l'handshake TLS non includerà i dati di risposta OCSP fino alla successiva chiamata riuscita al risponditore OCSP. Ciò può accadere quando la risposta memorizzata nella cache è scaduta prima che il server riceva una risposta valida dal risponditore OCSP. Il valore dinextUpdateTimesuggerisce che la risposta OCSP sarà valida fino a quel momento. Per ulteriori informazioni sunextUpdateTime, consulta Voci di registro OCSP del certificato del server. -

A volte, AWS IoT Core non riesce a ricevere la risposta OCSP o rimuove la risposta OCSP esistente perché è scaduta. Se si verificano situazioni come queste, AWS IoT Core continuerà a utilizzare il certificato del server fornito dal dominio personalizzato senza la risposta OCSP.

-

La dimensione della risposta OCSP non può superare i 4 KiB.

Risoluzione dei problemi relativi all'inserimento del certificato OCSP del server AWS IoT Core

AWS IoT Core emette la RetrieveOCSPStapleData.Success metrica e le voci di registro su. RetrieveOCSPStapleData CloudWatch La metrica e le voci di registro possono aiutare a rilevare problemi relativi al recupero delle risposte OCSP. Per ulteriori informazioni, consultare Certificato del server (OCSP), metriche di fissaggio. e Voci di registro OCSP del certificato del server.