Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Crea il AWS Identity and Access Management ruolo

Crea una AWS Identity and Access Management politica e un ruolo da utilizzare per le EC2 istanze Modernizzazione del mainframe AWS Amazon. La creazione del ruolo tramite la console IAM creerà un profilo di istanza associato con lo stesso nome. L'assegnazione di questo profilo di istanza alle EC2 istanze Amazon consente l'assegnazione delle licenze software Rocket. Per ulteriori informazioni sui profili di istanza, consulta Usare un ruolo IAM per concedere le autorizzazioni alle applicazioni in esecuzione su EC2 istanze Amazon.

Creazione di una policy IAM

Una policy IAM viene prima creata e poi associata al ruolo.

-

Passa AWS Identity and Access Management a AWS Management Console.

-

Scegli Politiche e poi Crea politica.

-

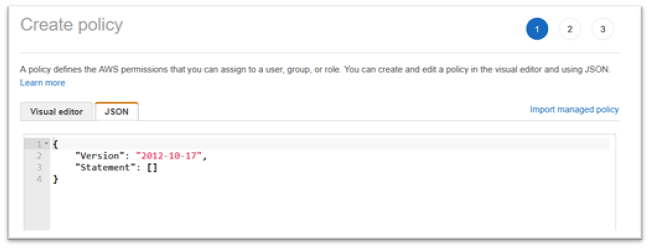

Scegli la scheda JSON.

-

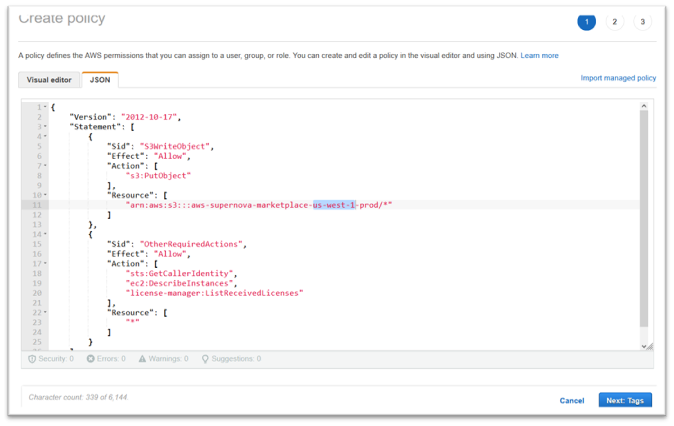

Sostituisci

us-west-1il codice JSON seguente con quello Regione AWS in cui è stato definito l'endpoint Amazon S3, quindi copia e incolla il codice JSON nell'editor delle policy.{ "Version": "2012-10-17", "Statement": [ { "Sid": "S3WriteObject", "Effect": "Allow", "Action": [ "s3:PutObject" ], "Resource": [ "arn:aws:s3:::aws-supernova-marketplace-us-west-1-prod/*" ] }, { "Sid": "OtherRequiredActions", "Effect": "Allow", "Action": [ "sts:GetCallerIdentity", "ec2:DescribeInstances", "license-manager:ListReceivedLicenses" ], "Resource": [ "*" ] } ] }Nota

Le azioni sotto il Sid

OtherRequiredActionsnon supportano le autorizzazioni a livello di risorsa e devono essere specificate nell'elemento resource.*

-

Scegli Successivo: Tag.

-

Facoltativamente, inserisci qualsiasi tag, quindi scegli Avanti: Revisione.

-

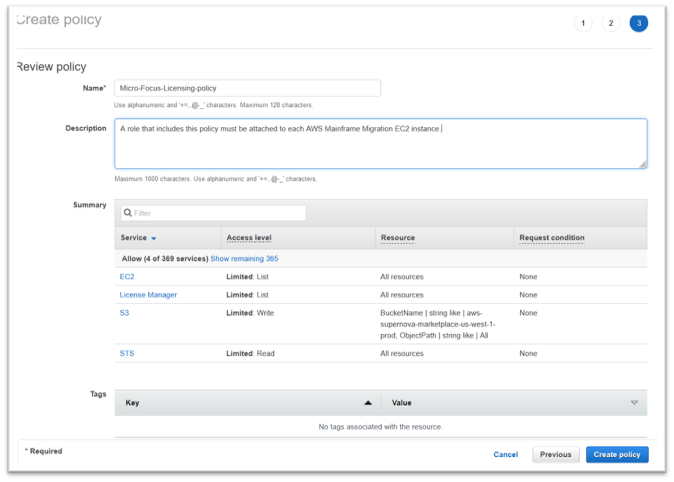

Inserisci un nome per la politica, ad esempio «Micro-Focus-Licensing-Policy». Facoltativamente, inserisci una descrizione, ad esempio «Un ruolo che include questa politica deve essere associato a ciascuna EC2 istanza Modernizzazione del mainframe AWS Amazon».

-

Scegliere Create Policy (Crea policy).

Crea il ruolo IAM

Dopo aver creato una policy IAM, crei un ruolo IAM e lo colleghi alla policy.

-

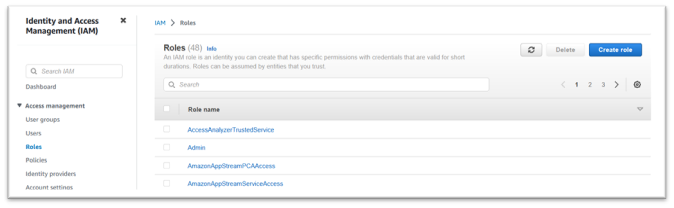

Passa a IAM in AWS Management Console.

-

Scegli Ruoli e poi Crea ruolo.

-

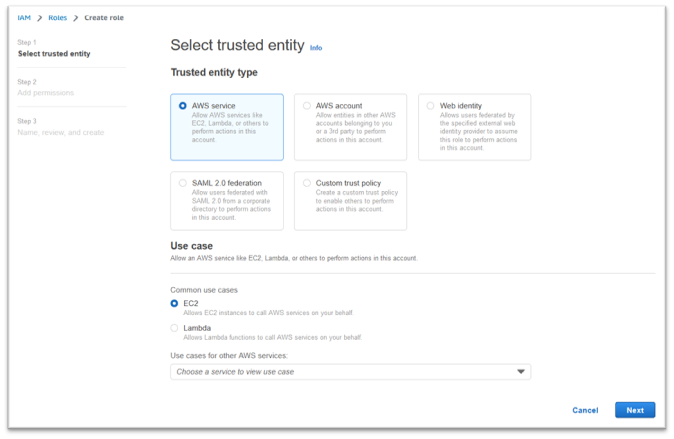

Lascia il tipo di entità affidabile come AWS servizio e scegli il caso d'uso EC2comune.

-

Scegli Next (Successivo).

-

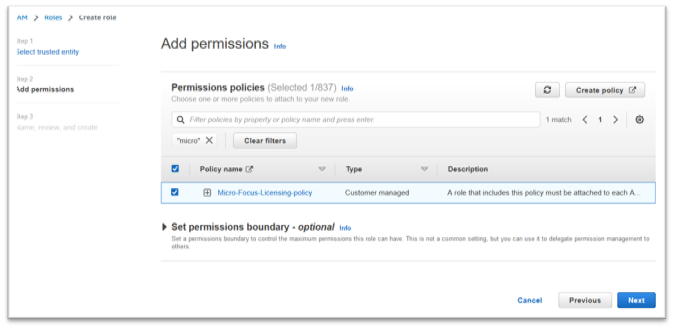

Inserisci «Micro» nel filtro e premi invio per applicare il filtro.

-

Scegli la politica appena creata, ad esempio la «Micro-Focus-Licensing-Policy».

-

Scegli Next (Successivo).

-

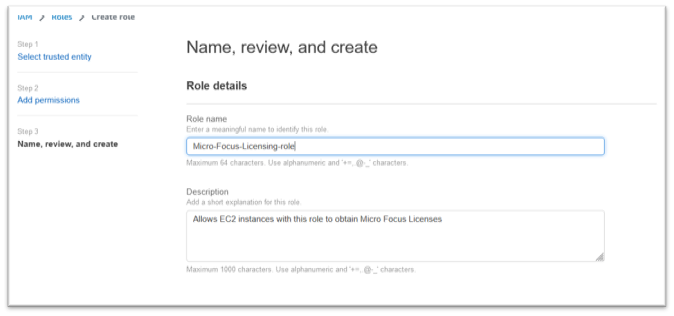

Immettete il nome del ruolo, ad esempio «Micro-Focus-Licensing-Role».

-

Sostituisci la descrizione con una tua, ad esempio «Consente EC2 alle istanze Amazon con questo ruolo di ottenere licenze Micro Focus».

-

Nella fase 1: Seleziona entità attendibili, esamina il codice JSON e conferma che abbia i seguenti valori:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "sts:AssumeRole" ], "Principal": { "Service": [ "ec2.amazonaws.com" ] } } ] }Nota

L'ordine di Effetto, Azione e Principal non è significativo.

-

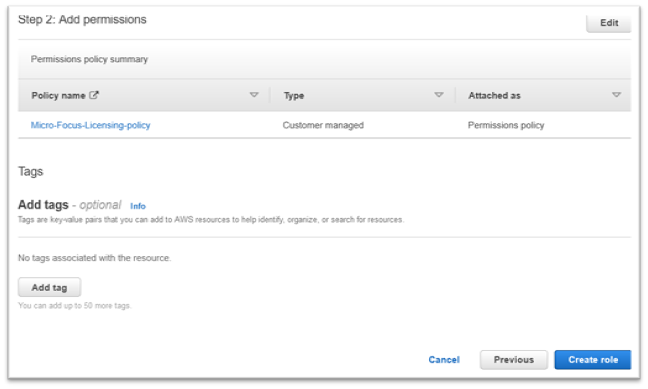

Verifica che la Fase 2: Aggiungi autorizzazioni mostri la tua politica di gestione delle licenze.

-

Scegliere Crea ruolo.

Una volta completata la richiesta della lista consentita, continua con i seguenti passaggi.