Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Panoramica della sicurezza in Amazon OpenSearch Serverless

La sicurezza in Amazon OpenSearch Serverless si differenzia fondamentalmente dalla sicurezza in Amazon OpenSearch Service nei seguenti modi:

| Funzionalità | OpenSearch Servizio | OpenSearch Senza server |

|---|---|---|

| Controllo dell'accesso ai dati | L'accesso ai dati è determinato dalle policy IAM e dal controllo granulare degli accessi. | L'accesso ai dati è determinato dalle policy di accesso ai dati. |

| Crittografia dei dati inattivi | La crittografia dei dati inattivi è facoltativa per i domini. | La crittografia dei dati inattivi è obbligatoria per le raccolte. |

| Configurazione e amministrazione della sicurezza | È necessario configurare la rete, la crittografia e l'accesso ai dati singolarmente per ogni dominio. | Puoi utilizzare le policy di sicurezza per gestire le impostazioni di sicurezza per più raccolte su larga scala. |

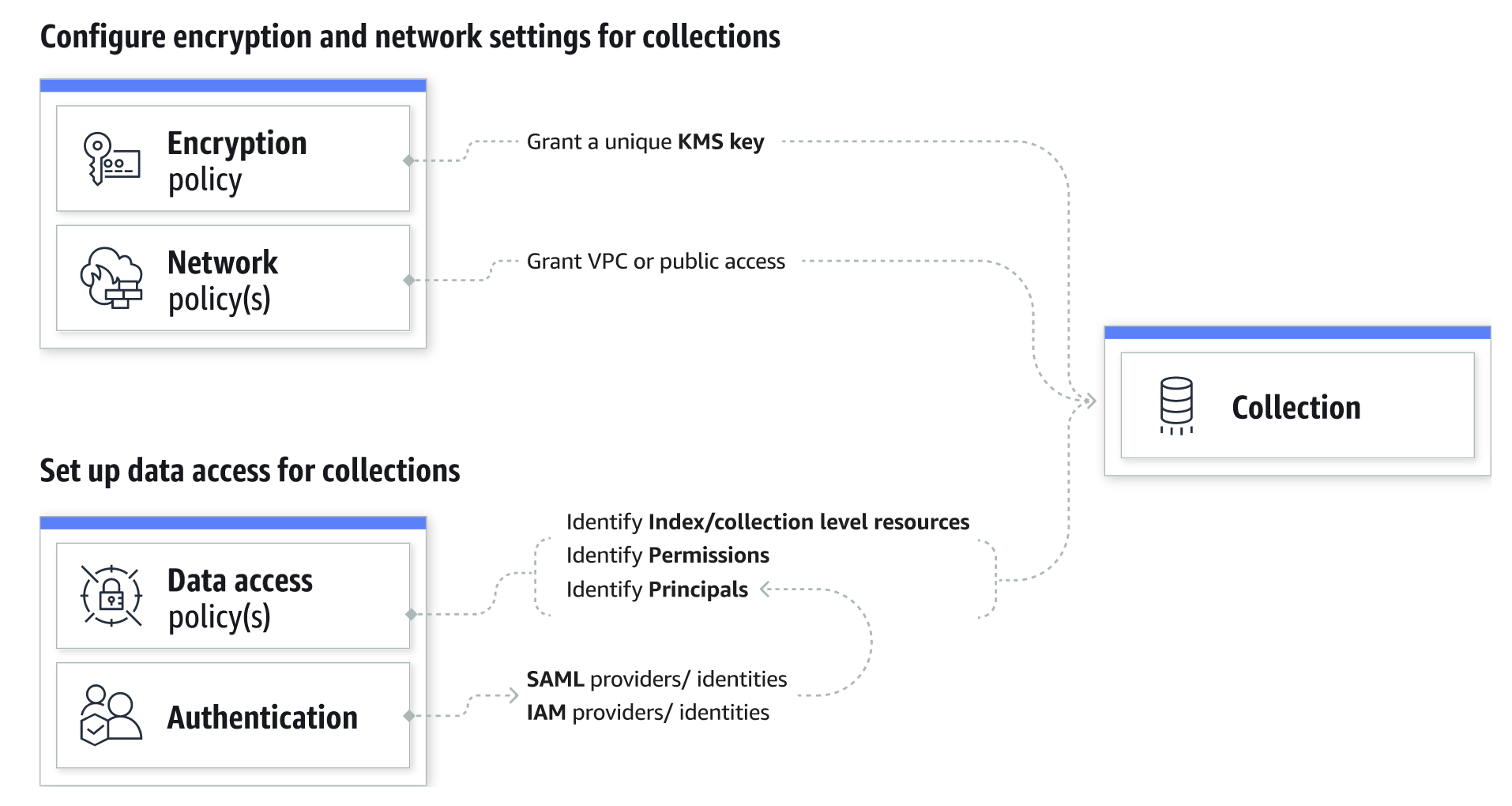

Il diagramma seguente illustra i componenti di sicurezza che costituiscono una raccolta funzionale. Una raccolta deve avere una chiave di crittografia assegnata, impostazioni di accesso alla rete e una policy di accesso ai dati corrispondente che garantisca l'autorizzazione alle relative risorse.

Argomenti

Policy di crittografia

Le politiche di crittografia definiscono se le raccolte sono crittografate con una chiave Chiave di proprietà di AWS o con una chiave gestita dal cliente. Le policy di crittografia sono costituite da due componenti: un modello di risorse e una chiave di crittografia. Il modello di risorse definisce a quale raccolta o raccolte si applica la policy. La chiave di crittografia determina il modo in cui verranno protette le raccolte associate.

Per applicare una policy a più raccolte, includi un carattere jolly (*) nella regola della policy. Ad esempio, la seguente policy si applica a tutte le raccolte i cui nomi iniziano con "log".

Le policy di crittografia semplificano il processo di creazione e gestione delle raccolte, soprattutto quando lo si fa a livello di programmazione. È possibile creare una raccolta specificando un nome e una chiave di crittografia viene assegnata automaticamente alla raccolta al momento della creazione.

Policy di rete

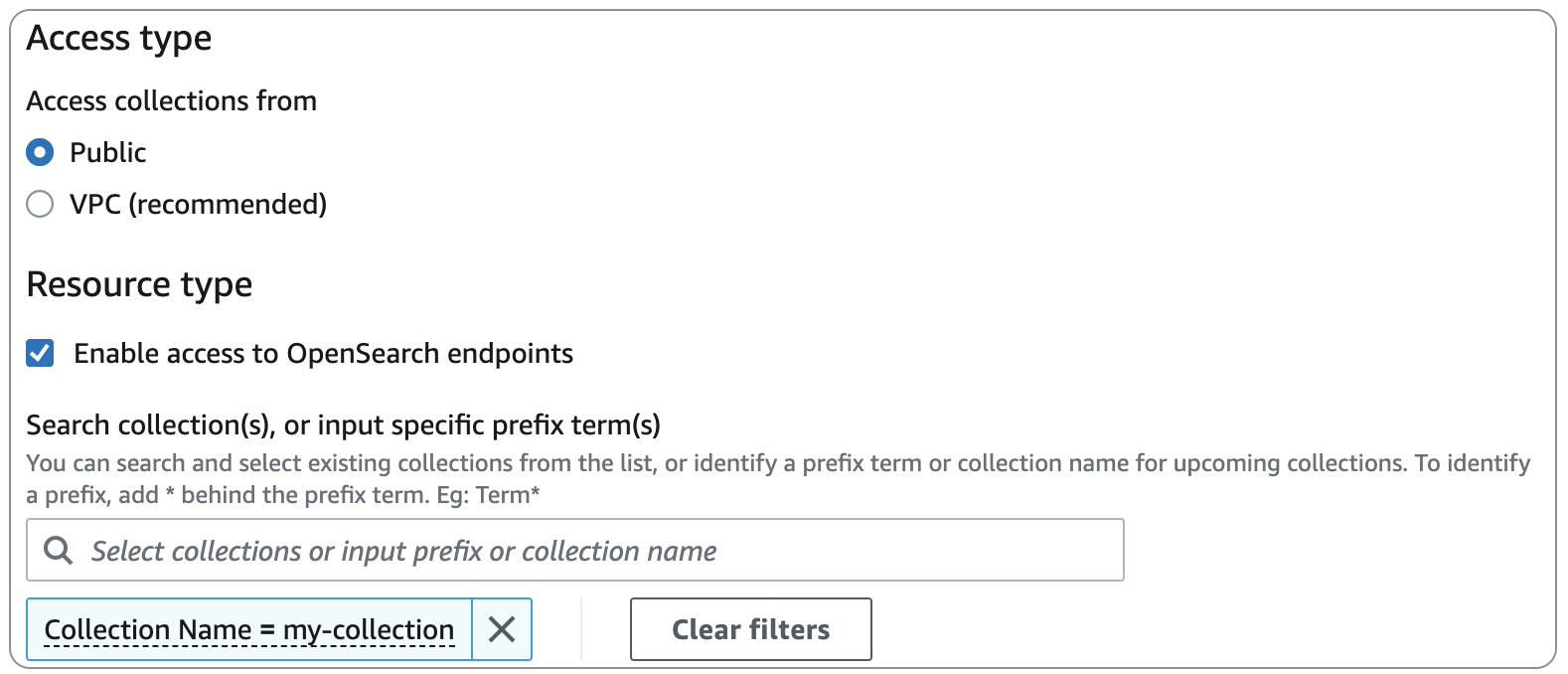

I criteri di rete definiscono se le raccolte sono accessibili privatamente o tramite Internet da reti pubbliche. È possibile accedere alle raccolte private tramite endpoint OpenSearch VPC gestiti senza server o tramite dispositivi specifici Servizi AWS come Amazon Bedrock che utilizzano l'accesso privato.Servizio AWS Proprio come le policy di crittografia, le policy di rete possono essere applicate a più raccolte e questo consente di gestire l'accesso alla rete per molte raccolte su larga scala.

Le policy di rete sono costituite da due componenti: un tipo di accesso e un tipo di risorsa. Il tipo di accesso può essere pubblico o privato. Il tipo di risorsa determina se l'accesso scelto si applica all'endpoint di raccolta, all'endpoint OpenSearch Dashboards o a entrambi.

Se prevedi di configurare l'accesso VPC all'interno di una policy di rete, devi prima creare uno o più endpoint VPC gestiti OpenSearch senza server. Questi endpoint ti consentono di accedere a OpenSearch Serverless come se fosse nel tuo VPC, senza l'uso di un gateway Internet, un dispositivo NAT, una connessione VPN o una connessione. AWS Direct Connect

L'accesso privato a Servizi AWS può essere applicato solo all'endpoint della raccolta, non all' OpenSearchendpoint Dashboards. OpenSearch Servizi AWS non può essere concesso l'accesso alle dashboard. OpenSearch

Policy di accesso ai dati

Le policy di accesso ai dati definiscono il modo in cui gli utenti accedono ai dati all'interno delle raccolte. Le policy di accesso ai dati consentono di gestire le raccolte su larga scala assegnando automaticamente autorizzazioni di accesso a raccolte e indici che corrispondono a uno schema specifico. È possibile applicare più policy a una singola risorsa.

Le policy di accesso ai dati sono costituite da un insieme di regole, ciascuna con tre componenti: un tipo di risorsa, le risorse concesse e un elenco delle autorizzazioni. Il tipo di risorsa può essere una raccolta o un indice. Le risorse concesse possono essere collection/index nomi o pattern con un carattere jolly (*). L'elenco delle autorizzazioni specifica a quali operazioni OpenSearch API la policy concede l'accesso. Inoltre, la policy contiene un elenco di principali, che specificano i ruoli IAM, gli utenti e le identità SAML a cui concedere l'accesso.

Per ulteriori informazioni sul formato di una policy di accesso ai dati, consulta la sintassi della policy.

Prima di creare una policy di accesso ai dati, è necessario disporre di uno o più utenti o ruoli IAM, o identità SAML, a cui fornire l'accesso nella policy. Per ulteriori informazioni, consulta la prossima sezione.

Nota

Il passaggio dall'accesso pubblico a quello privato per la raccolta rimuoverà la scheda Indici nella console Serverless Collection. OpenSearch

Autenticazione IAM e SAML

I principali IAM e le identità SAML sono uno degli elementi costitutivi di una policy di accesso ai dati. All'interno dell'istruzione principal di una policy di accesso, è possibile includere ruoli IAM, utenti e identità SAML. A questi principali vengono quindi concesse le autorizzazioni specificate nelle regole delle policy associate.

[ { "Rules":[ { "ResourceType":"index", "Resource":[ "index/marketing/orders*" ], "Permission":[ "aoss:*" ] } ], "Principal":[ "arn:aws:iam::123456789012:user/Dale", "arn:aws:iam::123456789012:role/RegulatoryCompliance", "saml/123456789012/myprovider/user/Annie" ] } ]

L'autenticazione SAML viene configurata direttamente all'interno di Serverless. OpenSearch Per ulteriori informazioni, consulta Autenticazione SAML per Amazon Serverless OpenSearch .

Sicurezza dell'infrastruttura

Amazon OpenSearch Serverless è protetto dalla sicurezza di rete AWS globale. Per informazioni sui servizi di AWS

sicurezza e su come AWS protegge l'infrastruttura, consulta AWS Cloud Security

Utilizzi chiamate API AWS pubblicate per accedere ad Amazon OpenSearch Serverless attraverso la rete. I client devono supportare Transport Layer Security (TLS). È richiesto TLS 1.2 ed è consigliato TLS 1.3. Per un elenco dei codici supportati per TLS 1.3, consulta i protocolli e le cifrari TLS nella documentazione di Elastic Load Balancing.

Inoltre, è necessario firmare le richieste utilizzando un ID di chiave di accesso e una chiave di accesso segreta associata a un'entità IAM. O puoi utilizzare AWS Security Token Service (AWS STS) per generare credenziali di sicurezza temporanee per sottoscrivere le richieste.