Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Architettura

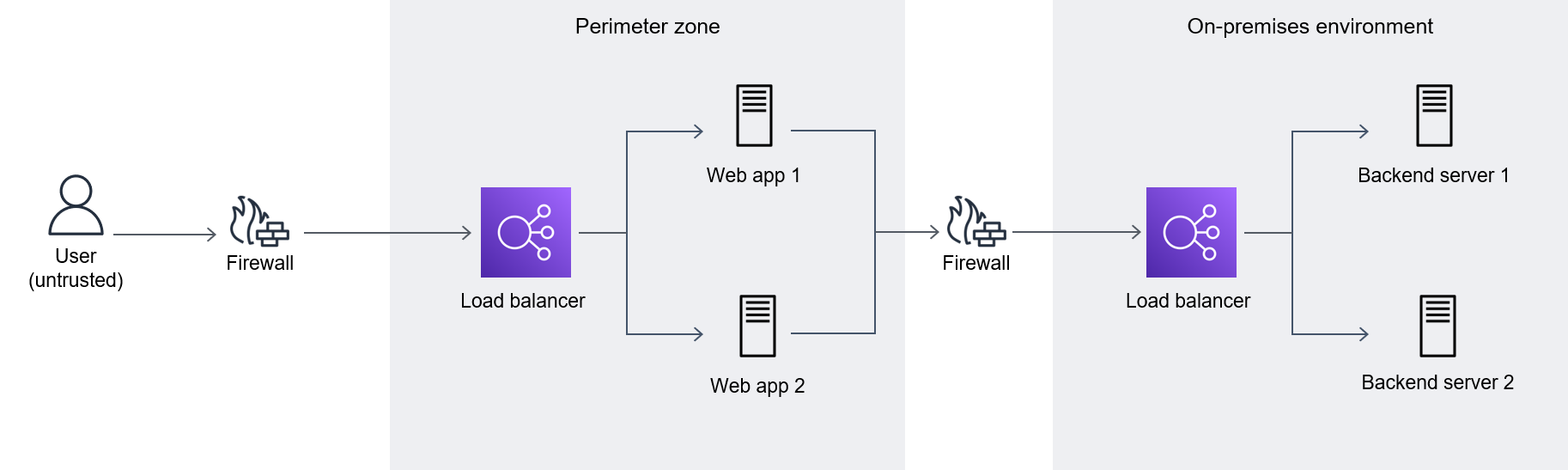

Architettura delle zone perimetrali tradizionale

In molte organizzazioni, le applicazioni con accesso a Internet sono «isolate» in un'area perimetrale separata da un ambiente locale. Come illustrato nel diagramma seguente, il traffico delle applicazioni viene instradato verso la zona perimetrale attraverso un firewall e le applicazioni della zona perimetrale sono separate dalle altre applicazioni e dalla rete da un altro firewall.

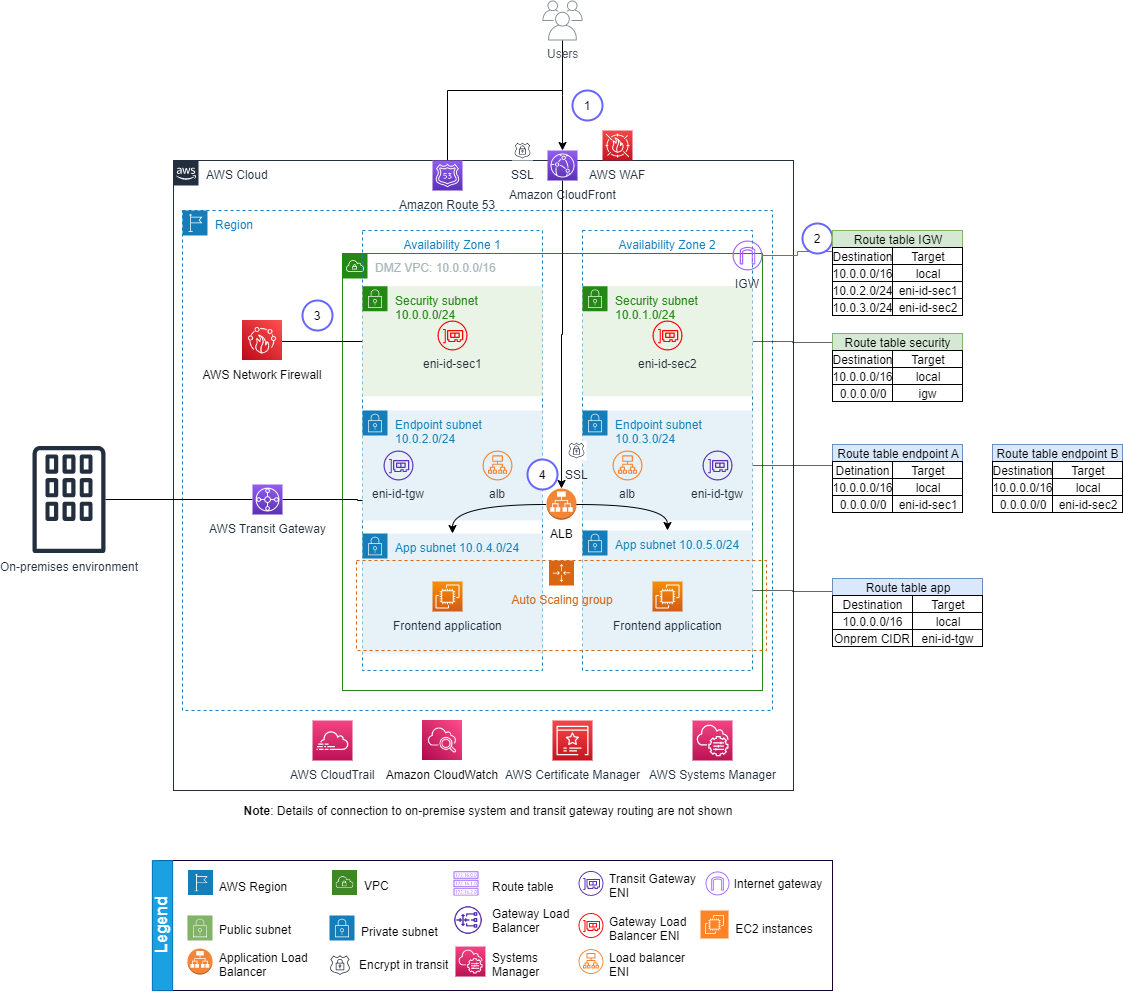

Architettura delle zone perimetrali basata su Network Firewall

Il diagramma seguente mostra un esempio di architettura di rete di un'applicazione delle zone perimetrali nel Cloud AWS:

Nell'esempio di architettura di rete precedente, l'applicazione è protetta tramite i seguenti meccanismi:

-

Un firewall per applicazioni Web di Amazon CloudFront funge da primo livello di protezione contro gli attacchi all'endpoint dell'applicazione.

-

Nella sottorete pubblica, AWS Network Firewall ispeziona tutto il traffico indirizzato all'endpoint dell'applicazione (tramite Application Load Balancer). Per garantire che tutto il traffico passi attraverso gli endpoint di Network Firewall, è necessario aggiornare la tabella di routing, come illustrato nel diagramma.

Si consiglia di indirizzare tutto il traffico in uscita dall'applicazione verso il firewall di rete. AWS Transit Gateway In questo modo potrai controllare tutto il traffico dell'account prima di instradarlo verso la rete protetta.

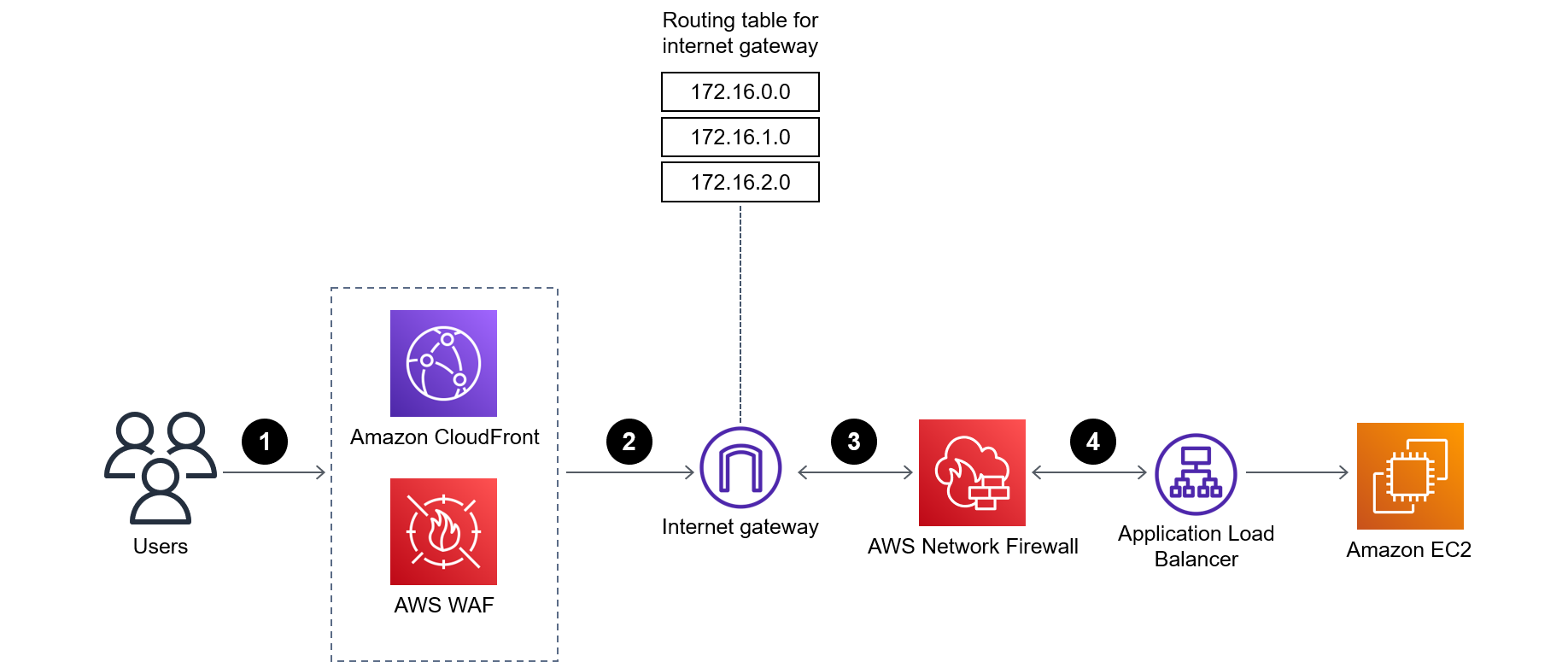

Flusso di dati di traffico

Il diagramma seguente mostra il flusso di dati del traffico attraverso un'architettura di zone perimetrali basata su Network Firewall:

Il diagramma mostra il flusso di lavoro seguente:

-

Gli utenti accedono alla tua applicazione tramite Internet tramite Amazon CloudFront. Puoi utilizzare il DNS predefinito in CloudFront o il DNS supportato da Amazon Route 53.

-

La logica di routing del gateway Internet inoltra tutte le richieste in entrata destinate all'Application Load Balancer al Network Firewall tramite l'interfaccia di rete del firewall attraverso la configurazione della tabella di routing. Questo è processo illustrato da IGW della tabella di routing nel diagramma della sezione Architettura delle zone perimetrali basata su Network Firewall di questa guida.

-

Il traffico ricevuto viene bloccato o inoltrato in base alle regole di Network Firewall. È anche possibile creare regole per l'invio di avvisi. Network Firewall è completamente trasparente per il flusso di traffico in entrata o in uscita e non esegue la traduzione degli indirizzi di rete.

-

Il traffico in entrata che attraversa il firewall raggiunge l'Application Load Balancer senza modifiche. Quando l'Application Load Balancer risponde nuovamente, inoltra le richieste (in base alla logica della tabella di routing) al firewall di rete. Questo è processo illustrato da Endpoint della tabella di routing A e Endpoint della tabella di routing B nel diagramma della sezione Architettura delle zone perimetrali basata su Network Firewall di questa guida.

Componenti di rete

Ti consigliamo di includere i seguenti componenti nell'architettura delle zone perimetrali progettata per il Cloud AWS:

-

Amazon CloudFront e AWS WAF — CloudFront collabora AWS WAF per fornire protezione Distributed Denial of Service (DDoS), firewall per applicazioni Web, elenchi di indirizzi IP consentiti (se necessario) e distribuzione di contenuti. CloudFront deve utilizzare certificati SSL solo per accettare connessioni HTTPS (crittografia in transito).

-

Gateway Internet: usa il gateway Internet per connettere il VPC a Internet. In base alle tabelle di routing (vedere la tabella delle rotte IGW nel diagramma della sezione Architettura delle zone perimetrali basata su Network Firewall di questa guida), tutto il traffico in entrata destinato alla sottorete degli endpoint (ovvero al load balancer) viene prima indirizzato a Network Firewall tramite la sua interfaccia di rete elastica. Ciò è illustrato dai punti eni-id-sec1 e eni-id-sec2 nel diagramma della sezione Architettura delle zone perimetrali basata su Network Firewall di questa guida.

-

Network Firewall: Network Firewall è un firewall a scalabilità automatica che offre funzionalità di firewall e monitoraggio per il traffico in ingresso e in uscita. Puoi collegare Network Firewall al tuo VPC tramite il tipo di endpoint Gateway Load Balancer. Posiziona gli endpoint in una rete pubblica per consentire l'instradamento del traffico da e verso il gateway Internet verso Network Firewall. Questo è processo illustrato da Sicurezza della tabella di routing nel diagramma della sezione Architettura delle zone perimetrali basata su Network Firewall di questa guida.

-

Sottorete dell'endpoint e Application Load Balancer: utilizza un Application Load Balancer con accesso a Internet per rendere la tua applicazione accessibile su Internet. È necessario disporre di una sottorete protetta esposta a Internet solo tramite Network Firewall. Questo routing è definito dalle configurazioni della tabella di routing. La tabella di routing consente una sola route con sorgente 0.0.0.0/0, quindi è necessario disporre di due tabelle di routing per ogni combinazione di subnet e interfaccia di rete firewall. Questo è processo illustrato da Endpoint della tabella di routing A e Endpoint della tabella di routing B nel diagramma della sezione Architettura delle zone perimetrali basata su Network Firewall di questa guida. Per avere la crittografia in transito, è necessario abilitare il sistema di bilanciamento del carico con SSL.

-

Gateway di transito: un gateway di transito fornisce l'accesso ad altre reti, ad esempio reti locali o altro. VPCs Nell'architettura di rete presentata in questa guida, il gateway di transito è esposto attraverso un'interfaccia di rete nella sottorete dell'endpoint. Questa implementazione garantisce che il gateway di transito riceva il traffico proveniente dall'applicazione Web (ovvero dalla sottorete privata).

-

Subnet dell'applicazione: si tratta di una sottorete privata in cui l'applicazione è in esecuzione su istanze Amazon Elastic Compute Cloud (Amazon EC2).

-

Gateway NAT: l'esempio di architettura in questa guida non include un gateway NAT. Se l'architettura di rete richiede un gateway NAT, ti consigliamo di aggiungere un gateway NAT in ogni sottorete. In tal caso, consigliamo inoltre che la tabella di routing dell'applicazione abbia la destinazione 0.0.0.0/0 mappata sull'interfaccia di rete del gateway NAT.

Migrazione delle applicazioni delle zone perimetrali

Il processo di individuazione è fondamentale per la buona riuscita della migrazione. Quando utilizzi strumenti di rilevamento, ad esempio, ti consigliamo di assicurarti che gli strumenti possano essere installati sia sulla rete perimetrale che sulla rete interna. AWS Application Discovery Service Ti consigliamo inoltre di verificare di poter acquisire correttamente il flusso di dati. È consigliabile integrare l'individuazione automatizzata eseguita dagli strumenti con un processo di rilevamento manuale. Ad esempio, nell'ambito del processo di scoperta manuale, è possibile intervistare il team dell'applicazione per comprendere più a fondo i requisiti tecnici e le considerazioni dell'applicazione. Il processo manuale può inoltre aiutarti a identificare i casi limite che possono influire sulla progettazione dell'applicazione nel Cloud AWS.

Ti consigliamo di identificare quanto segue come parte del processo di individuazione:

-

Dipendenze di rete tra il client nella rete non attendibile e nella rete perimetrale

-

Dipendenze tra la rete perimetrale e i componenti dell'applicazione in una rete sicura

-

Qualsiasi connessione di terze parti effettuata direttamente tramite la VPN alla rete sicura

-

Eventuali firewall per applicazioni Web esistenti

-

Tutti i sistemi di rilevamento delle intrusioni e i sistemi di prevenzione delle intrusioni esistenti e le rispettive regole di rilevamento (ove possibile)