Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Scansiona gli archivi Git alla ricerca di informazioni sensibili e problemi di sicurezza utilizzando git-secrets

Saurabh Singh, Amazon Web Services

Riepilogo

Questo modello descrive come utilizzare lo strumento open source git-secrets

git-secretsanalizza i commit, i messaggi di commit e le unioni per impedire che informazioni sensibili come quelle segrete vengano aggiunte ai tuoi repository Git. Ad esempio, se un commit, un messaggio di commit o qualsiasi commit in una cronologia di unione corrisponde a uno dei modelli di espressioni regolari proibiti e configurati, il commit viene rifiutato.

Prerequisiti e limitazioni

Prerequisiti

Un attivo Account AWS

Un repository Git che richiede una scansione di sicurezza

Un client Git (versione 2.37.1 e successive) installato

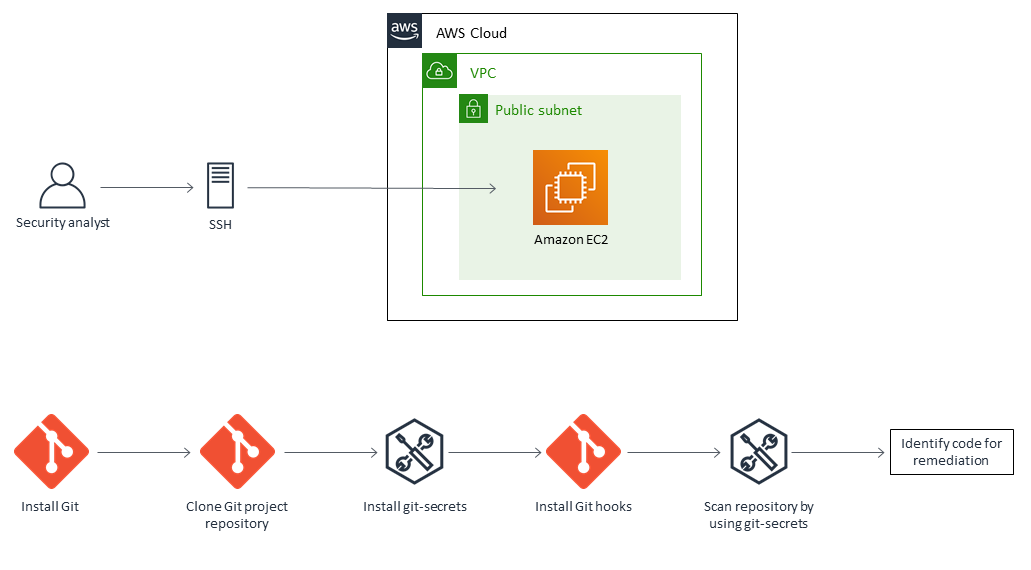

Architettura

Architettura Target

Git

git-secrets

Strumenti

git-secrets

è uno strumento che ti impedisce di inserire informazioni sensibili nei repository Git. Git

è un sistema di controllo delle versioni distribuito open source.

Best practice

Scansiona sempre un repository Git includendo tutte le revisioni:

git secrets --scan-history

Epiche

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Connect a un' EC2 istanza utilizzando SSH. | Connettiti a un'istanza Amazon Elastic Compute Cloud (Amazon EC2) utilizzando SSH e un file key pair. Puoi saltare questo passaggio se stai scansionando un repository sul tuo computer locale. | Informazioni generali su AWS |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Installa Git. | Installa Git usando il comando:

Se stai usando il tuo computer locale, puoi installare un client Git per una versione specifica del sistema operativo. Per ulteriori informazioni, consulta il sito Web Git | Informazioni generali su AWS |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Clona il repository dei sorgenti Git. | Per clonare il repository Git che vuoi scansionare, scegli il comando Git clone dalla tua home directory. | Informazioni generali su AWS |

Clona git-secrets. | Clona il repository

Posizionalo | Informazioni generali su AWS |

Installa git-secrets. | Per Unix e varianti (Linux/macOS): È possibile utilizzare la

Per Windows: Esegui lo PowerShell

Per Homebrew (utenti macOS): Esegui:

| Informazioni generali su AWS |

| Attività | Descrizione | Competenze richieste |

|---|---|---|

Vai al repository dei sorgenti. | Passa alla directory del repository Git che desideri scansionare:

| Informazioni generali su AWS |

Registra il set di regole AWS (Git hooks). |

| Informazioni generali su AWS |

Scansiona il repository. | Esegui il seguente comando per avviare la scansione del repository:

| Informazioni generali su AWS |

Esamina il file di output. | Lo strumento genera un file di output se rileva una vulnerabilità nel tuo repository Git. Per esempio:

| Informazioni generali su AWS |