Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

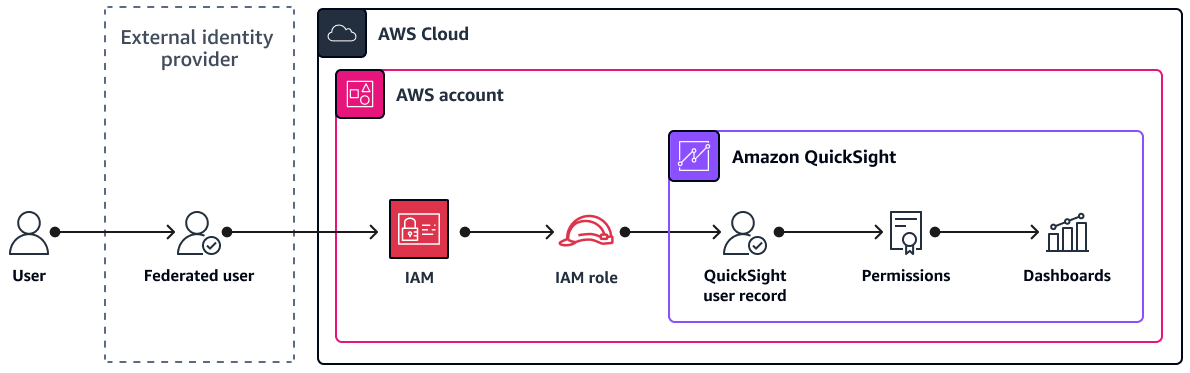

Configurazione dell'accesso utente federato QuickSight tramite IAM e un IdP esterno

Di seguito sono riportate le caratteristiche di questa architettura:

-

Il record QuickSight utente Amazon è collegato a un ruolo AWS Identity and Access Management (IAM) e al nome utente nell'IdP, ad esempio.

QuickSightReader/DiegoRamirez@example.com -

Gli utenti possono fornire autonomamente l'accesso.

-

Gli utenti accedono al proprio provider di identità esterno.

-

Se la sincronizzazione delle e-mail è disabilitata, gli utenti possono fornire il proprio indirizzo e-mail preferito al momento dell'accesso QuickSight. Se la sincronizzazione delle e-mail è abilitata, QuickSight utilizza l'indirizzo e-mail definito nell'IdP aziendale. Per ulteriori informazioni sul tagging, consulta QuickSight sincronizzazione delle e-mail per utenti federatiin questa guida.

-

Il ruolo IAM contiene una policy di fiducia che consente solo agli utenti federati del tuo IdP esterno di assumere il ruolo.

Considerazioni e casi d'uso

Se utilizzi già la federazione delle identità per accedere al tuo Account AWS, puoi utilizzare questa configurazione esistente anche per estendere l'accesso a QuickSight. Per QuickSight l'accesso, puoi riutilizzare gli stessi processi utilizzati per il provisioning e la revisione dell'accesso. Account AWS

Prerequisiti

-

Autorizzazioni amministrative in. QuickSight

-

L'organizzazione utilizza già un provider di identità esterno, ad esempio Okta oppure Ping.

Configurazione dell'accesso

Per istruzioni, consulta Configurazione della federazione IdP tramite IAM e QuickSight nella QuickSight documentazione. Per ulteriori informazioni sulla configurazione della politica di autorizzazione per QuickSight, consulta Configurazione delle policy IAM questa guida.