Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione dell'accesso degli utenti federati tramite IAM Identity QuickSight Center

Se la tua azienda lo utilizza già AWS IAM Identity Center, potresti voler utilizzare questo servizio per autenticare gli utenti federati. Puoi utilizzare la federazione SAML 2.0 o utilizzare l'integrazione dei servizi integrata tra IAM Identity Center. Per ulteriori informazioni sull'integrazione dei servizi integrata, Integrazione con IAM Identity Center consulta questa guida.

Quando si utilizza la federazione SAML 2.0 con IAM Identity Center, esistono due metodi per configurare l'accesso degli utenti federati a: QuickSight

-

Configurazione delle autorizzazioni utilizzando i set di autorizzazioni— È possibile utilizzare questo approccio solo se si tratta di IAM Identity Center e se QuickSight si è membri della stessa organizzazione. Account AWS AWS Organizations Un set di autorizzazioni è un modello che definisce una raccolta di una o più policy AWS Identity and Access Management (IAM). I set di autorizzazioni possono semplificare la gestione delle autorizzazioni nell'organizzazione.

-

Configurazione delle autorizzazioni utilizzando i ruoli IAM— Questo approccio è adatto se il modulo Account AWS non QuickSight fa parte della stessa organizzazione di IAM Identity Center. In questo approccio, crei i ruoli IAM direttamente nello stesso account con QuickSight.

In entrambi questi approcci, gli utenti possono fornire autonomamente il proprio QuickSight accesso. Se la sincronizzazione delle e-mail è disabilitata, gli utenti possono fornire il proprio indirizzo e-mail preferito al momento dell'accesso. QuickSight Se la sincronizzazione delle e-mail è abilitata, QuickSight utilizza l'indirizzo e-mail definito nell'IdP aziendale. Per ulteriori informazioni sul tagging, consulta QuickSight sincronizzazione delle e-mail per utenti federatiin questa guida.

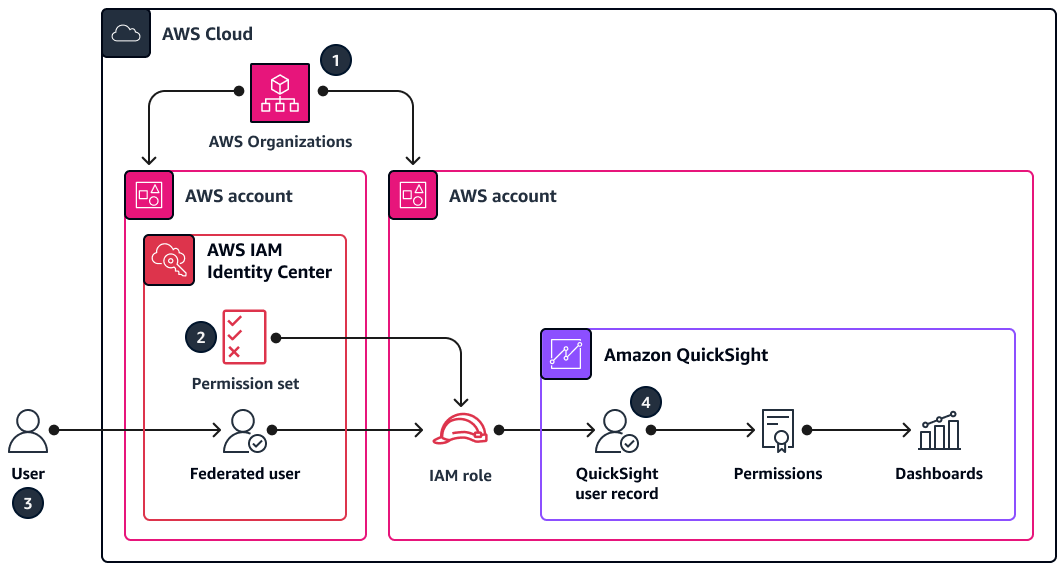

Configurazione delle autorizzazioni utilizzando i set di autorizzazioni

Di seguito sono riportate le caratteristiche di questa architettura e di questo approccio di accesso:

-

Account AWS Per IAM Identity Center e QuickSight facciamo parte della stessa organizzazione in AWS Organizations.

-

Il set di autorizzazioni definito in IAM Identity Center gestisce e controlla il ruolo IAM.

-

Gli utenti accedono tramite IAM Identity Center.

-

Il record QuickSight utente è collegato al ruolo IAM gestito da IAM Identity Center e al nome utente, ad esempio

AWSReservedSSO_QuickSightReader_7oe58cd620501f23/DiegoRamirez@example.com.

Prerequisiti

-

Un QuickSight account attivo

-

Le seguenti autorizzazioni:

-

Accesso da amministratore a Account AWS where QuickSight is subscribed

-

Accesso alla console IAM Identity Center e autorizzazioni per creare set di autorizzazioni

-

Configurazione dell'accesso

Prima di abbonarti QuickSight, assicurati di aver già impostato e configurato IAM Identity Center. Per istruzioni, consulta i tutorial Enabling AWS IAM Identity Center and Getting started nella documentazione di IAM Identity Center. Dopo aver configurato IAM Identity Center nella tua organizzazione, crea un set di autorizzazioni personalizzato in IAM Identity Center che consenta l'accesso agli utenti federati. QuickSight Per istruzioni, consulta Creare un set di autorizzazioni nella documentazione di IAM Identity Center. Per ulteriori informazioni sulla configurazione delle politiche che includi nel set di autorizzazioni, consulta Configurazione delle policy IAM questa guida.

Dopo aver creato il set di autorizzazioni, assegnalo alla destinazione a Account AWS cui QuickSight è stato sottoscritto e quindi applicalo agli utenti e ai gruppi che richiedono QuickSight l'accesso. Per ulteriori informazioni sull'assegnazione dei set di autorizzazioni, consulta Assegnare l'accesso utente a Account AWS nella documentazione di IAM Identity Center.

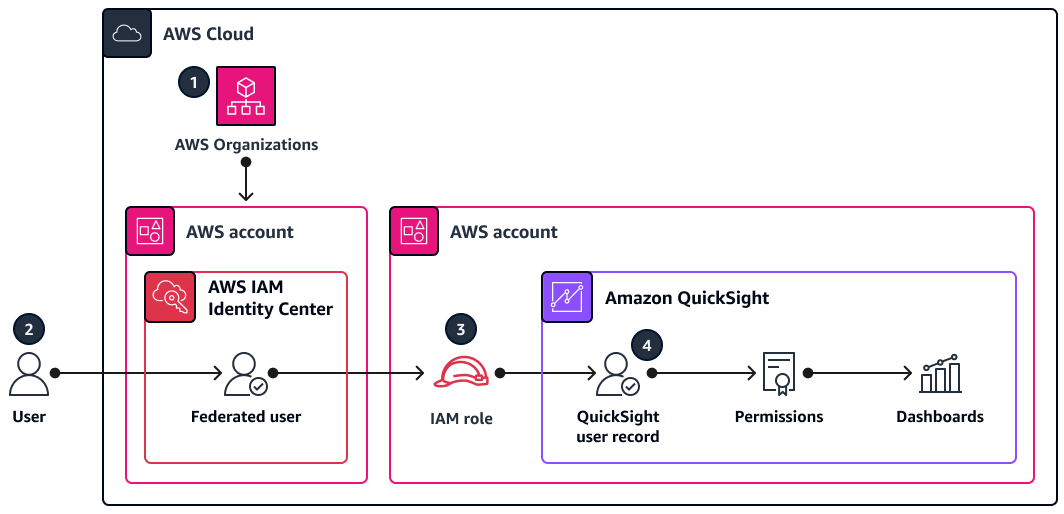

Configurazione delle autorizzazioni utilizzando i ruoli IAM

Di seguito sono riportate le caratteristiche di questa architettura e approccio di accesso:

-

Sono Account AWS per IAM Identity Center e non QuickSight facciamo parte della stessa organizzazione in AWS Organizations.

-

Gli utenti accedono tramite IAM Identity Center o tramite l'IdP esterno che hai configurato come origine di identità in IAM Identity Center.

-

Il ruolo IAM contiene una policy di fiducia che consente solo agli utenti federati di IAM Identity Center di assumere il ruolo.

-

Il record QuickSight utente è collegato a un ruolo IAM e al nome utente nell'IdP, ad esempio.

QuickSightReader/DiegoRamirez@example.com

Prerequisiti

-

Un QuickSight account attivo.

-

Le seguenti autorizzazioni:

-

L'accesso dell'amministratore a Account AWS where QuickSight è sottoscritto.

-

Accesso alla console IAM Identity Center e autorizzazioni per gestire le applicazioni.

-

-

Hai impostato e configurato IAM Identity Center. Per istruzioni, consulta i tutorial Enabling AWS IAM Identity Center and Getting Started nella documentazione di IAM Identity Center.

-

Hai configurato IAM Identity Center come IdP affidabile in IAM. Per istruzioni, consulta Creazione di provider di identità IAM nella documentazione IAM.

Configurazione dell'accesso

Per istruzioni, consulta la Guida AWS IAM Identity Center all'integrazione per Amazon QuickSight