Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Soluzione 1: creazione di endpoint VPC in un account di rete centrale per una singola regione

Caso d'uso

Le tue applicazioni sono mappate su diverse unità aziendali e desideri migrarle su diversi account di AWS destinazione nello stesso Regione AWS per scopi di fatturazione e isolamento.

Sfide

Per raggiungere questo obiettivo su una rete privata, è necessario creare più endpoint di interfaccia VPC in ogni account di destinazione. Ciò si aggiunge al sovraccarico amministrativo e ai costi di manutenzione degli endpoint. (Vedi i AWS PrivateLink prezzi

Soluzione

Crea endpoint VPC in un account di AWS rete centrale e utilizza Transit Gateway per connetterti agli account delle applicazioni di destinazione.

Architettura

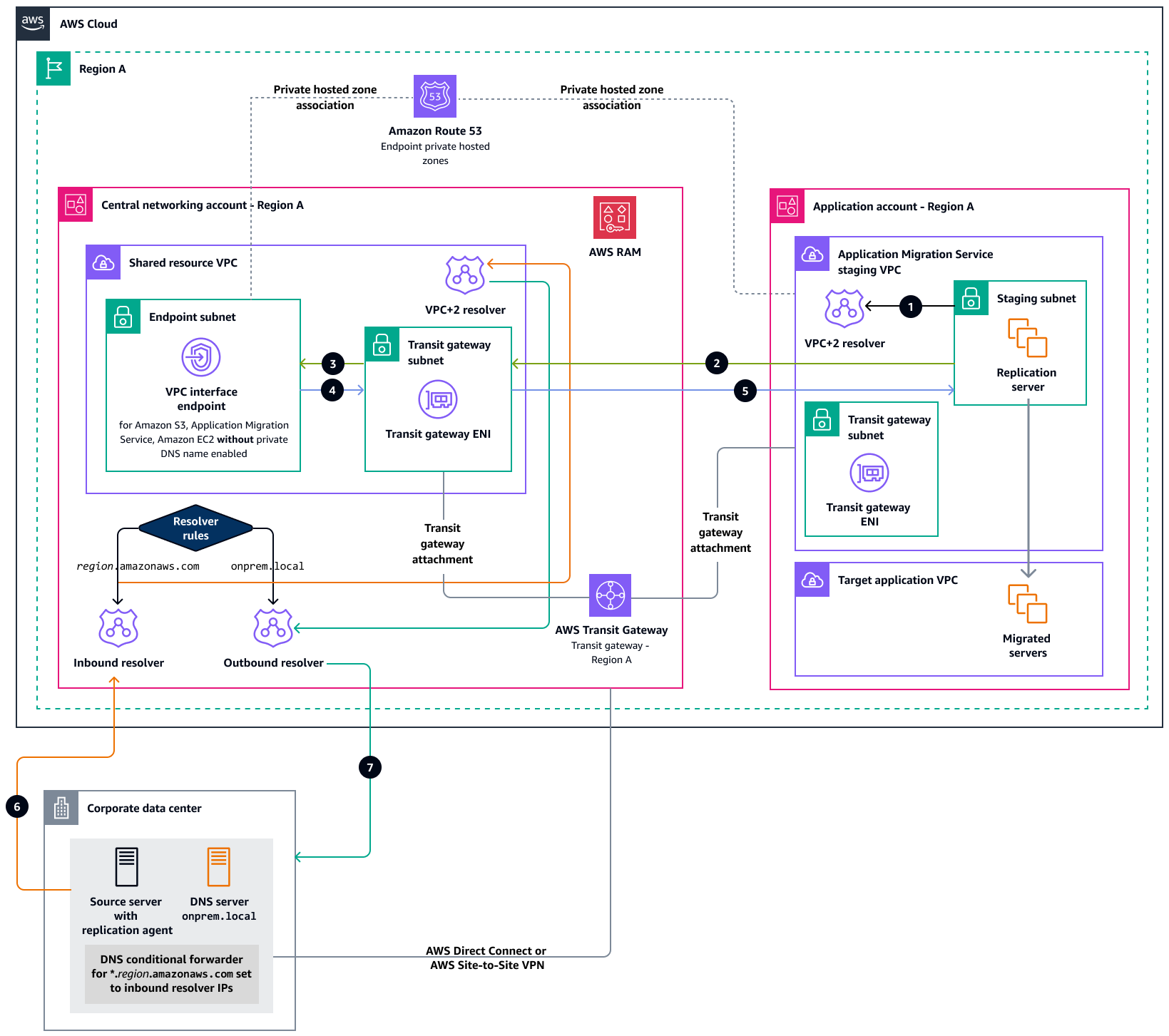

Il diagramma seguente illustra l'architettura di questa soluzione.

Nel diagramma, i numeri rappresentano il seguente flusso di traffico:

-

L'istanza Amazon Elastic Compute Cloud (Amazon EC2) o il server di replica Application Migration Service che deve connettersi ad Amazon Simple Storage Service (Amazon S3), Application Migration Service o EC2 Amazon tramite un endpoint di interfaccia che si trova nell'account di rete centrale VPC deve prima risolvere il nome di dominio interrogando il resolver VPC+2. La zona ospitata privata dell'endpoint è associata al VPC di staging dell'Application Migration Service nella stessa regione per completare la risoluzione del dominio.

Nota

Per ogni zona ospitata privata associata a un VPC, il resolver crea una regola e la associa al VPC. Se si associa la zona ospitata privata a più zone VPCs, il resolver associa la regola a tutte le. VPCs

-

Quando l'istanza conosce l'IP privato a cui connettersi, invia il traffico al gateway di transito ENI. Il traffico viene inviato al gateway di transito e inoltrato al VPC di risorse condivise, in base alla tabella di routing del gateway di transito.

-

Il gateway di transito ENI nella risorsa condivisa VPC inoltra il traffico all'endpoint dell'interfaccia corrispondente.

-

L'endpoint VPC invia la risposta al gateway di transito ENI.

-

Il traffico viene inoltrato al gateway di transito. Come specificato nella tabella di routing del gateway di transito, il traffico viene inviato al VPC di staging del servizio di migrazione delle applicazioni Spoke. La risposta viene inviata dal gateway di transito ENI alla destinazione, ovvero al server di replica dell' EC2 istanza o dell'Application Migration Service.

-

Un'applicazione client situata nel data center aziendale risolve un nome di dominio nel formato

<aws_service>.<aws_region>.amazonaws.com(ad esempio,).mgn.us-east-1.amazonaws.comInvia la query al suo resolver DNS preconfigurato. Il resolver DNS del data center aziendale dispone di una regola di inoltro che indirizza qualsiasi query DNS per i domini all'endpoint in entrata Route 53 Resolver.amazonaws.comTransit Gateway inoltra la query al VPC della risorsa condivisa, che inoltra la query DNS all'endpoint in ingresso Route 53 Resolver.L'endpoint in ingresso del Route 53 Resolver utilizza il resolver VPC+2. La zona ospitata privata dell'endpoint associata alla risorsa condivisa VPC contiene i record

amazonaws.comDNS, quindi Route 53 Resolver può risolvere la query. -

L'endpoint in uscita Route 53 Resolver restituisce la risposta alla query DNS all'applicazione client locale.

Passaggi dell'implementazione

Per configurare l'architettura mostrata nel diagramma precedente, procedi nel seguente modo:

-

Connect il data center aziendale all'account di rete centrale AWS tramite AWS Direct Connect o AWS Site-to-Site VPN.

-

Nell'account di rete, utilizzare Transit Gateway per fornire connettività tra VPCs. Il gateway di transito viene condiviso Account AWS utilizzando AWS RAM e ulteriormente connesso alla sottorete di staging dell'account dell'applicazione di destinazione tramite un allegato VPC.

Nota

Target Account AWS non deve necessariamente far parte della stessa organizzazione. AWS Per ulteriori informazioni, consulta Risorse condivisibili nella AWS RAM documentazione.

-

Crea endpoint di interfaccia VPC per Amazon EC2, Application Migration Service e Amazon S3 nell'account di rete centrale senza abilitare un nome DNS privato.

Nota

Quando crei un endpoint VPC su un Servizio AWS, puoi abilitare il DNS privato. Se abilitata, l'impostazione crea automaticamente una zona ospitata privata Route 53 gestita. Questa zona gestita risolve il nome DNS all'interno di un VPC. Tuttavia, non funziona al di fuori del VPC. Questo è il motivo per cui utilizziamo la condivisione di zone ospitate private e Route 53 Resolver per ottenere una risoluzione unificata dei nomi per gli endpoint VPC condivisi.

-

Crea una zona ospitata privata per ogni endpoint (Application Migration Service, Amazon EC2, Amazon S3). Ad esempio, per Application Migration Service nella

us-east-1regione:-

Crea una zona ospitata privata con il nome di dominio

mgn.us-east-1.amazonaws.com. -

Crea un record host di tipo A che punti il nome di dominio all'endpoint IPs.

-

-

Crea regole in entrata e in uscita di Route 53 Resolver per facilitare la risoluzione DNS ibrida e condividi le regole con i requisiti nella stessa regione. Account AWS