Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Caso d'uso: filiali

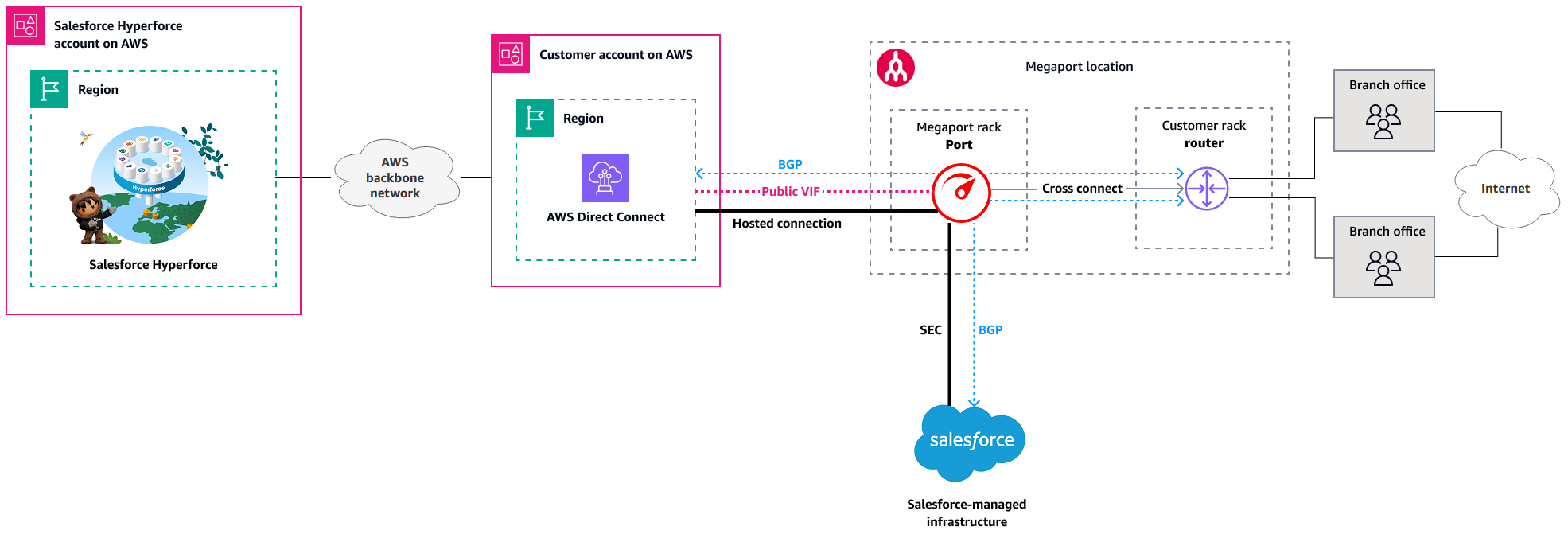

Questo caso d'uso riguarda uno scenario in cui si dispone di un router fisico in una sede Megaport e lo si utilizza come punto di accesso. AWS Direct Connect In questo scenario, sono inoltre presenti una o più filiali collegate a questa sede tramite circuiti privati.

L'utilizzo di Megaport Port AWS Direct Connect offre agli utenti che lavorano nelle filiali una connettività privata a Salesforce Hyperforce. Le filiali sono costituite da un singolo ufficio o da un cluster di uffici collegati in rete attraverso una rete metropolitana (). MAN Gli uffici si avvicinano utilizzando una sede Megaport AWS Direct Connect . Nel diagramma seguente viene illustrata l'architettura per questo caso.

Requisiti

-

I tuoi utenti accedono a Salesforce tramite connessioni di rete private.

-

I tuoi utenti lavorano principalmente da filiali dotate di connettività privata verso una sede abilitata a MegaPort.

-

Possiedi e gestisci la Account AWS connessione AWS Direct Connect ospitata con Megaport.

-

Hai un router fisico distribuito in una sede Megaport che facilita la connessione incrociata con il router di Megaport.

Configurazione di Megaport Port con VXC

La porta Megaport è configurata con un VXC e fornisce il segmento di rete privato di livello 2 a. AWS La AWS Direct Connect connessione viene fornita come connessione ospitata e collegata a una connessione pubblica. VIF Per step-by-step istruzioni, consulta la seguente documentazione Megaport:

Configurazione dei dispositivi di rete

I dispositivi di rete distribuiti presso la sede Megaport all'interno del rack sono configurati per supportare la connettività alle istanze Hyperforce tramite. AWS Direct Connect Questi dispositivi possono includere un router, uno switch, un firewall o uno stack di rete combinato di più dispositivi. I tipi di fornitore e modello sono facoltativi, a seconda dei requisiti. Ti consigliamo di collaborare con il tuo amministratore di rete per configurare questi dispositivi.

Il dispositivo utilizzato per stabilire la connessione incrociata fisica al rack Megaport deve supportare la VLAN codifica 802.1Q per stabilire l'adiacenza di livello 2. L'adiacenza di livello 3 viene quindi stabilita tra il router e il pubblico utilizzando. AWS VIF BGP

Note

-

I BGP prefissi pubblicizzati dal router AWS sono configurati in AWS Management Console quando si crea il pubblico. VIF

-

I prefissi pubblicizzati da non AWS Direct Connect devono essere pubblicizzati oltre i confini di rete della connessione. Ad esempio, questi prefissi non devono essere inclusi in nessuna tabella di instradamento Internet pubblica. Per ulteriori informazioni, consulta le politiche di routing delle interfacce virtuali pubbliche nella documentazione. AWS Direct Connect

Configurazione AWS Direct Connect

Accetta una connessione ospitata

Nella tua Account AWS, accetta la connessione VXC creata in precedenza come connessione ospitata. Per istruzioni, consulta la AWS Direct Connect documentazione.

Crea un pubblico VIF

Nel tuo account, inserisci un VIF account pubblico utilizzando la connessione che hai accettato da Megaport. Prima di crearloVIF, devi ottenere quanto segue:

-

Il BGP ASN router distribuito nella sede Megaport.

-

IPv4Indirizzi pubblici per il peering (in genere).

/31CIDR Puoi possederli o richiederli a Supporto AWS. Per ulteriori informazioni, consulta Indirizzi IP peer nella sezione Prerequisiti per le interfacce virtuali della documentazione. AWS Direct Connect

Per creare un pubblicoVIF, segui i passaggi indicati nella documentazione.AWS Direct Connect

Dopo aver creato il pubblicoVIF, devi assicurarti che la chiave di BGP autenticazione corrisponda a entrambe le estremità del BGP peer affinché lo stato di peering diventi disponibile.

Nota

L'utilizzo di un ambiente pubblico VIF a cui connettersi AWS dall'ambiente locale modifica il modo in cui il traffico viene indirizzato dai prefissi AWS pubblici agli utenti. Ti consigliamo di utilizzare un filtro di prefisso (mappa del percorso) per assicurarti che i prefissi Amazon accettati siano limitati all'infrastruttura Hyperforce e a qualsiasi altra risorsa necessaria. AWS Per ulteriori informazioni, consulta Public Virtual Interface Prefix Advertising Rules nella AWS Direct Connect

documentazione e Hyperforce External nella documentazione di Salesforce

Configurazione di Megaport Port con SEC

Puoi anche dotare la porta Megaport di un SECVXC, che fornisce gli elementi di rete di livello 2 per la connessione privata ai data center gestiti da Salesforce. SECconsente di accedere direttamente alle applicazioni e ai servizi Salesforce con una connessione privata e dedicata. SECviene fornito come servizio con routing di livello 3. Puoi accedere ai servizi Salesforce utilizzando public IPs e devi eseguirli BGP per ricevere i percorsi Salesforce. Megaport alloca un intervallo IP /31 pubblico per ogni peering di Salesforce.

Nota

SECoffre una scelta tra due opzioni di indirizzamento IP:

-

NATIndirizza il tuo LAN traffico per utilizzare lo spazio IP

/31pubblico fornito da Megaport. -

Pubblicizza il tuo spazio di indirizzi IP pubblico su Salesforce. (Salesforce non accetterà RFC1918

blocchi di spazio di indirizzi IP.)

Per step-by-step istruzioni, consulta Connessione a Salesforce Express Connect nella documentazione

Configurazione di Salesforce Hyperforce

Per abilitare le connessioni in entrata dalla rete aziendale a Salesforce, è necessario configurare l'accesso in entrata a Hyperforce come misura di sicurezza. Per consentire i domini richiesti, segui le istruzioni in Consenti domini