Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Infrastructure OU - Account Shared Services

| Influenza il futuro della AWS Security Reference Architecture (AWS SRA) rispondendo a un breve sondaggio |

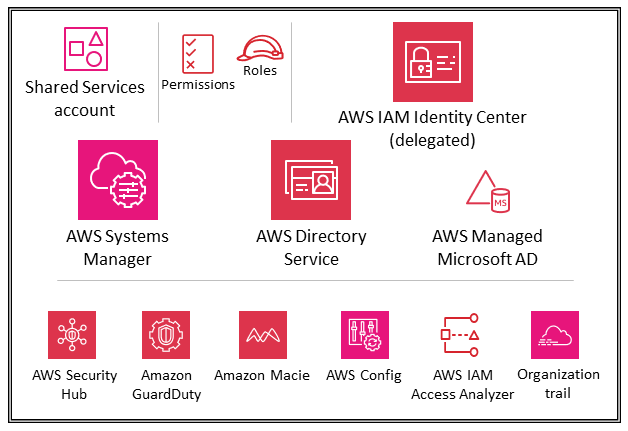

Il diagramma seguente illustra i servizi di sicurezza AWS configurati nell'account Shared Services.

L'account Shared Services fa parte dell'unità organizzativa dell'infrastruttura e il suo scopo è supportare i servizi utilizzati da più applicazioni e team per fornire i propri risultati. Ad esempio, i servizi di directory (Active Directory), i servizi di messaggistica e i servizi di metadati rientrano in questa categoria. L'AWS SRA evidenzia i servizi condivisi che supportano i controlli di sicurezza. Sebbene gli account di rete facciano anche parte dell'unità organizzativa dell'infrastruttura, vengono rimossi dall'account Shared Services per supportare la separazione delle funzioni. I team che gestiranno questi servizi non necessitano di autorizzazioni o accesso agli account di rete.

AWS Systems Manager

AWS Systems Manager

Systems Manager ti aiuta a mantenere la sicurezza e la conformità scansionando le istanze gestite e segnalando (o adottando azioni correttive) su eventuali violazioni delle policy rilevate. Associando Systems Manager alla distribuzione appropriata nei singoli account AWS membri (ad esempio, l'account Application), puoi coordinare la raccolta dei dati di inventario delle istanze e centralizzare l'automazione come l'applicazione di patch e aggiornamenti di sicurezza.

AWS Managed Microsoft AD

AWS Directory Service

AWS Managed Microsoft AD ti aiuta a estendere la tua Active Directory esistente ad AWS e a utilizzare le credenziali utente locali esistenti per accedere alle risorse cloud. Puoi anche amministrare utenti, gruppi, applicazioni e sistemi locali senza la complessità dell'esecuzione e della manutenzione di un Active Directory locale ad alta disponibilità. Puoi aggiungere i tuoi computer, laptop e stampanti esistenti a un dominio AWS Managed Microsoft AD.

AWS Managed Microsoft AD è basato su Microsoft Active Directory e non richiede la sincronizzazione o la replica dei dati dall'Active Directory esistente al cloud. Puoi utilizzare strumenti e funzionalità di amministrazione familiari di Active Directory, come Group Policy Objects (GPOs), domain trust, policy granulari in materia di password, Managed Service Account di gruppo (gMSAs), estensioni dello schema e Single Sign-On basato su Kerberos. È inoltre possibile delegare attività amministrative e autorizzare l'accesso utilizzando i gruppi di sicurezza di Active Directory.

La replica multiregione consente di distribuire e utilizzare una singola directory AWS Managed Microsoft AD in più regioni AWS. In questo modo è più semplice ed economico distribuire e gestire i carichi di lavoro Microsoft Windows e Linux a livello globale. Quando si utilizza la funzionalità di replica automatizzata in più regioni, si ottiene una maggiore resilienza mentre le applicazioni utilizzano una directory locale per prestazioni ottimali.

AWS Managed Microsoft AD supporta Lightweight Directory Access Protocol (LDAP) su SSL/TLS, noto anche come LDAPS, sia nei ruoli client che server. Quando funge da server, AWS Managed Microsoft AD supporta LDAPS sulle porte 636 (SSL) e 389 (TLS). Puoi abilitare le comunicazioni LDAPS lato server installando un certificato sui controller di dominio Microsoft AD gestiti da AWS da un'autorità di certificazione (CA) Active Directory Certificate Services (AD CS) basata su AWS. Quando agisce come client, AWS Managed Microsoft AD supporta LDAPS sulle porte 636 (SSL). Puoi abilitare le comunicazioni LDAPS lato client registrando i certificati CA degli emittenti dei certificati del server in AWS e quindi abilitare LDAPS nella tua directory.

Nell'AWS SRA, AWS Directory Service viene utilizzato all'interno dell'account Shared Services per fornire servizi di dominio per carichi di lavoro compatibili con Microsoft su più account membri AWS.

Considerazione di natura progettuale

-

Puoi concedere agli utenti locali di Active Directory l'accesso alla Console di gestione AWS e all'AWS Command Line Interface (AWS CLI) con le loro credenziali Active Directory esistenti utilizzando IAM Identity Center e selezionando AWS Managed Microsoft AD come origine dell'identità. Ciò consente agli utenti di assumere uno dei ruoli loro assegnati al momento dell'accesso e di accedere alle risorse e agire sulle risorse in base alle autorizzazioni definite per il ruolo. Un'opzione alternativa consiste nell'utilizzare AWS Managed Microsoft AD per consentire agli utenti di assumere un ruolo di AWS Identity and Access Management

(IAM).

Centro identità IAM

AWS SRA utilizza la funzionalità di amministratore delegato supportata da IAM Identity Center per delegare la maggior parte dell'amministrazione di IAM Identity Center all'account Shared Services. Questo aiuta a limitare il numero di utenti che richiedono l'accesso all'account Org Management. IAM Identity Center deve ancora essere abilitato nell'account di gestione dell'organizzazione per eseguire determinate attività, inclusa la gestione dei set di autorizzazioni forniti all'interno dell'account di gestione dell'organizzazione.

Il motivo principale per utilizzare l'account Shared Services come amministratore delegato per IAM Identity Center è la posizione di Active Directory. Se prevedi di utilizzare Active Directory come fonte di identità IAM Identity Center, dovrai individuare la directory nell'account membro che hai designato come account amministratore delegato di IAM Identity Center. Nell'AWS SRA, l'account Shared Services ospita AWS Managed Microsoft AD, quindi tale account diventa amministratore delegato per IAM Identity Center.

IAM Identity Center supporta la registrazione di un singolo account membro come amministratore delegato contemporaneamente. Puoi registrare un account membro solo quando accedi con le credenziali dell'account di gestione. Per abilitare la delega, devi considerare i prerequisiti elencati nella documentazione di IAM Identity Center. L'account amministratore delegato può eseguire la maggior parte delle attività di gestione di IAM Identity Center, ma con alcune restrizioni, elencate nella documentazione di IAM Identity Center. L'accesso all'account amministratore delegato di IAM Identity Center deve essere strettamente controllato.

Considerazioni di natura progettuale

-

Se decidi di cambiare la fonte di identità IAM Identity Center da qualsiasi altra fonte ad Active Directory o di cambiarla da Active Directory a qualsiasi altra fonte, la directory deve risiedere nell'account membro amministratore delegato di IAM Identity Center, se esistente; in caso contrario, deve essere nell'account di gestione.

-

Puoi ospitare AWS Managed Microsoft AD all'interno di un VPC dedicato in un account diverso e quindi utilizzare AWS Resource Access Manager (AWS RAM) per condividere le sottoreti da quest'altro account all'account amministratore delegato. In questo modo, l'istanza AWS Managed Microsoft AD è controllata nell'account amministratore delegato, ma dal punto di vista della rete si comporta come se fosse distribuita nel VPC di un altro account. Ciò è utile quando disponi di più istanze AWS Managed Microsoft AD e desideri distribuirle localmente dove è in esecuzione il tuo carico di lavoro, ma gestirle centralmente tramite un unico account.

-

Se disponi di un team dedicato alle identità che svolge regolarmente attività di gestione delle identità e degli accessi o hai requisiti di sicurezza rigorosi per separare le funzioni di gestione delle identità dalle altre funzioni dei servizi condivisi, puoi ospitare un account AWS dedicato per la gestione delle identità. In questo scenario, si designa questo account come amministratore delegato per IAM Identity Center e ospita anche la directory AWS Managed Microsoft AD. Puoi raggiungere lo stesso livello di isolamento logico tra i carichi di lavoro di gestione delle identità e altri carichi di lavoro di servizi condivisi utilizzando autorizzazioni IAM granulari all'interno di un singolo account di servizio condiviso.

-

Attualmente IAM Identity Center non fornisce supporto multiregionale. (Per abilitare IAM Identity Center in un'altra regione, devi prima eliminare la configurazione corrente di IAM Identity Center.) Inoltre, non supporta l'uso di diverse fonti di identità per diversi set di account né consente di delegare la gestione delle autorizzazioni a diverse parti dell'organizzazione (ovvero più amministratori delegati) o a diversi gruppi di amministratori. Se hai bisogno di una di queste funzionalità, puoi utilizzare la federazione IAM per gestire le tue identità utente all'interno di un provider di identità (IdP) esterno ad AWS e concedere a queste identità utente esterne l'autorizzazione a utilizzare le risorse AWS nel tuo account. Supporti IdPs IAM compatibili con OpenID Connect (OIDC)

o SAML 2.0. Come best practice, usa la federazione SAML 2.0 con provider di identità di terze parti come Active Directory Federation Service (AD FS), Okta, Azure Active Directory (Azure AD) o Ping Identity per fornire funzionalità di single sign-on agli utenti per accedere alla Console di gestione AWS o chiamare le operazioni API AWS. Per ulteriori informazioni sulla federazione IAM e sui provider di identità, consulta Informazioni sulla federazione basata su SAML 2.0 nella documentazione IAM e nei workshop di AWS Identity Federation .