Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Allega una politica per l'accesso tra account diversi

Quando l'amministratore della CA e l'emittente del certificato risiedono in AWS account diversi, l'amministratore della CA deve condividere l'accesso alla CA. A tale scopo, è necessario allegare alla CA una policy basata sulle risorse. La policy concede le autorizzazioni di rilascio a un principale specifico, che può essere il proprietario di un AWS account, un utente IAM, un ID o l'ID di un'unità organizzativa. AWS Organizations

Un amministratore CA può allegare e gestire le policy nei seguenti modi:

-

Nella console di gestione, utilizzando AWS Resource Access Manager (RAM), che è un metodo standard per la condivisione di AWS risorse tra account. Quando si condivide una risorsa CA AWS RAM con un responsabile di un altro account, la politica basata sulle risorse richiesta viene allegata automaticamente alla CA. Per ulteriori informazioni sulla RAM, consulta la Guida per l'AWS RAM utente.

Nota

È possibile aprire facilmente la console RAM scegliendo una CA e quindi scegliendo Azioni, Gestisci condivisioni di risorse.

-

A livello di programmazione, utilizzando PCA APIs PutPolicy, GetPolicye. DeletePolicy

-

Manualmente, utilizzando i comandi PCA put-policy, get-policy e delete-policy in. AWS CLI

Solo il metodo della console richiede l'accesso alla RAM.

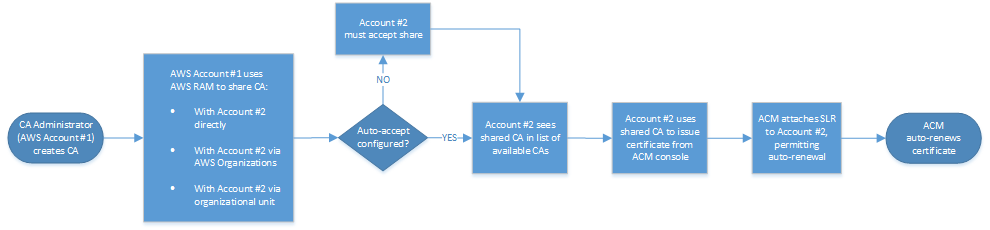

Caso 1 su più account: emissione di un certificato gestito dalla console

In questo caso, l'amministratore della CA utilizza AWS Resource Access Manager (AWS RAM) per condividere l'accesso CA con un altro AWS account, il che consente a tale account di emettere certificati ACM gestiti. Il diagramma mostra che AWS RAM è possibile condividere la CA direttamente con l'account o indirettamente tramite un AWS Organizations ID di cui l'account è membro.

Dopo che RAM ha condiviso una risorsa AWS Organizations, il destinatario principale deve accettare la risorsa affinché questa abbia effetto. Il destinatario può AWS Organizations configurare l'accettazione automatica delle azioni offerte.

Nota

L'account del destinatario è responsabile della configurazione del rinnovo automatico in ACM. In genere, alla prima volta che viene utilizzata una CA condivisa, ACM installa un ruolo collegato al servizio che consente di effettuare chiamate automatiche ai certificati. CA privata AWS Se questa operazione fallisce (di solito a causa di un'autorizzazione mancante), i certificati della CA non vengono rinnovati automaticamente. Solo l'utente ACM può risolvere il problema, non l'amministratore della CA. Per ulteriori informazioni, vedere Using a Service Linked Role (SLR) con ACM.

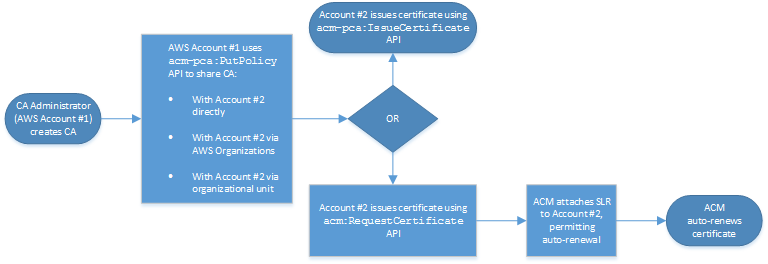

Caso 2 per più account: emissione di certificati gestiti e non gestiti utilizzando l'API o la CLI

Questo secondo caso illustra le opzioni di condivisione ed emissione possibili utilizzando l'API and. AWS Certificate Manager CA privata AWS Tutte queste operazioni possono essere eseguite anche utilizzando i comandi corrispondenti AWS CLI .

Poiché le operazioni API vengono utilizzate direttamente in questo esempio, l'emittente del certificato può scegliere tra due operazioni API per emettere un certificato. L'azione PCA API IssueCertificate produce un certificato non gestito che non verrà rinnovato automaticamente e deve essere esportato e installato manualmente. L'azione API ACM RequestCertificateproduce un certificato gestito che può essere facilmente installato sui servizi integrati ACM e si rinnova automaticamente.

Nota

L'account del destinatario è responsabile della configurazione del rinnovo automatico in ACM. In genere, alla prima volta che viene utilizzata una CA condivisa, ACM installa un ruolo collegato al servizio che consente di effettuare chiamate automatiche ai certificati. CA privata AWS Se questa operazione fallisce (di solito a causa di un'autorizzazione mancante), i certificati della CA non si rinnoveranno automaticamente e solo l'utente ACM può risolvere il problema, non l'amministratore della CA. Per ulteriori informazioni, vedere Using a Service Linked Role (SLR) con ACM.