Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione di Grafana open source o Grafana Enterprise per l'utilizzo con il servizio gestito da Amazon per Prometheus

Puoi usare un'istanza di Grafana per interrogare le tue metriche in Amazon Managed Service for Prometheus. Questo argomento spiega come interrogare i parametri di Amazon Managed Service for Prometheus utilizzando un'istanza autonoma di Grafana.

Prerequisiti

Istanza Grafana: devi disporre di un'istanza Grafana in grado di autenticarsi con Amazon Managed Service for Prometheus.

Il servizio gestito da Amazon per Prometheus supporta l'uso di Grafana versione 7.3.5 e successive per interrogare i parametri in un'area di lavoro. Le versioni 7.3.5 e successive includono il supporto per AWS l'autenticazione Signature Version 4 (SigV4).

Per verificare la tua versione di Grafana, inserisci il seguente comando, sostituendolo grafana_install_directory con il percorso dell'installazione di Grafana:

grafana_install_directory/bin/grafana-server -v

Se non disponi già di una Grafana standalone o hai bisogno di una versione più recente, puoi installare una nuova istanza. Per istruzioni su come configurare un Grafana autonomo, consulta Installa Grafana nella documentazione di Grafana

Account AWS— Devi disporre delle autorizzazioni corrette per accedere alle metriche di Amazon Managed Service for Prometheus. Account AWS

Per configurare Grafana in modo che funzioni con Amazon Managed Service for Prometheus, devi accedere a un account con la policy o le AmazonPrometheusQueryAccessautorizzazioni,, e. aps:QueryMetrics aps:GetMetricMetadata aps:GetSeries aps:GetLabels Per ulteriori informazioni, consulta Autorizzazioni e policy IAM.

La sezione successiva descrive la configurazione dell'autenticazione da Grafana in modo più dettagliato.

Passaggio 1: configurare AWS SigV4

Amazon Managed Service for Prometheus funziona AWS Identity and Access Management con (IAM) per proteggere tutte le chiamate a Prometheus con credenziali IAM. APIs Per impostazione predefinita, l'origine dati Prometheus in Grafana presuppone che Prometheus non richieda alcuna autenticazione. Per consentire a Grafana di sfruttare le funzionalità di autenticazione e autorizzazione del servizio gestito da Amazon per Prometheus, dovrai abilitare il supporto per l'autenticazione SigV4 nell'origine dati Grafana. Segui i passaggi in questa pagina quando utilizzi un server Grafana open source autogestito o un server aziendale Grafana. Se utilizzi Amazon Managed Grafana, SIGv4 l'autenticazione è completamente automatizzata. Per ulteriori informazioni su Grafana gestito da Amazon, consulta Cos'è Grafana gestito da Amazon?

Per abilitare SigV4 su Grafana, avvia Grafana con le AWS_SDK_LOAD_CONFIG e GF_AUTH_SIGV4_AUTH_ENABLED variabili di ambiente e impostate su true. La GF_AUTH_SIGV4_AUTH_ENABLED variabile di ambiente sovrascrive la configurazione predefinita per Grafana per abilitare il supporto SigV4. Per ulteriori informazioni, consulta Configurazione

Linux

Per abilitare SigV4 su un server Grafana standalone su Linux, inserisci i seguenti comandi.

export AWS_SDK_LOAD_CONFIG=true

export GF_AUTH_SIGV4_AUTH_ENABLED=true

cdgrafana_install_directory

./bin/grafana-server

Windows

Per abilitare SigV4 su una Grafana autonoma su Windows utilizzando il prompt dei comandi di Windows, inserisci i seguenti comandi.

set AWS_SDK_LOAD_CONFIG=true

set GF_AUTH_SIGV4_AUTH_ENABLED=true

cdgrafana_install_directory

.\bin\grafana-server.exe

Passaggio 2: aggiungi l'origine dati Prometheus a Grafana

I passaggi seguenti spiegano come configurare l'origine dati Prometheus a Grafana per interrogare i parametri del servizio gestito da Amazon per Prometheus.

Come aggiungere l'origine dati Prometheus nel server Grafana

-

Apri la console Grafana.

-

In Configurazioni, scegli Origini dati.

-

Scegli Aggiungi origine dati

-

Scegli Prometheus.

-

Per l'URL HTTP, specifica l'URL Endpoint - query visualizzato nella pagina dei dettagli dell'area di lavoro nella console del servizio gestito da Amazon per Prometheus.

-

Nell'URL HTTP che hai appena specificato, rimuovi la

/api/v1/querystringa aggiunta all'URL, perché l'origine dati Prometheus la aggiungerà automaticamente.L'URL corretto dovrebbe essere simile a ws-1234a5b6-78cd-901e-2fgh-3i45j6k178l9. https://aps-workspaces.us-west-2.amazonaws.com/workspaces/

-

In Autenticazione, seleziona l'interruttore per l'autenticazione SigV4 per abilitarlo.

-

Puoi configurare l'autorizzazione SigV4 specificando le tue credenziali a lungo termine direttamente in Grafana o utilizzando una catena di provider predefinita. Specificando direttamente le credenziali a lungo termine è possibile iniziare più rapidamente e i passaggi seguenti forniscono innanzitutto queste istruzioni. Una volta acquisita maggiore familiarità con l'uso di Grafana con il servizio gestito da Amazon per Prometheus, ti consigliamo di utilizzare una catena di provider predefinita, perché offre maggiore flessibilità e sicurezza. Per ulteriori informazioni sulla configurazione della catena di provider predefinita, consulta Specificazione delle credenziali.

-

Per utilizzare direttamente le tue credenziali a lungo termine, procedi come segue:

-

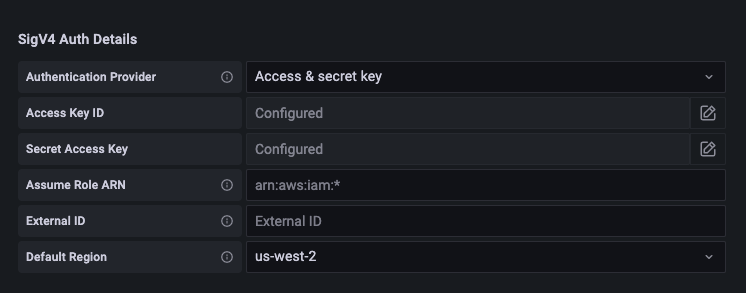

In Dettagli di autenticazione SigV4, per Provider di autenticazione scegli Accesso e chiave segreta.

-

Per ID della chiave di accesso, inserisci il tuo AWS ID della chiave di accesso.

-

Per Chiave di accesso segreta, inserisci la tua AWS chiave di accesso segreta.

-

Lascia vuoti i campi Assumi ruolo ARN and ID esterno.

-

Per Regione predefinita, scegli la regione della tua area di lavoro del servizio gestito da Amazon per Prometheus. Questa regione deve corrispondere alla regione contenuta nell'URL che hai elencato nella fase 5.

-

Seleziona Salva ed esegui test.

Apri il messaggio seguente: l'origine dati funziona

La schermata seguente mostra l'impostazione dei dettagli di autenticazione della chiave di accesso, della chiave segreta SigV4.

-

-

Per utilizzare invece una catena di provider predefinita (consigliata per un ambiente di produzione), procedi come segue:

-

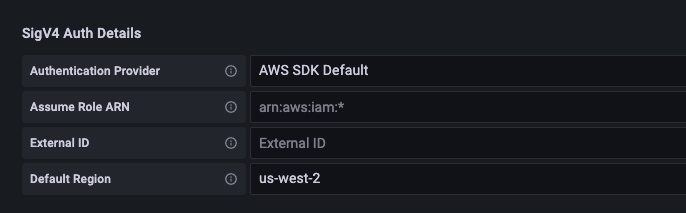

In Dettagli di autenticazione SigV4, per Provider di autenticazione seleziona AWS SDK predefinito.

-

Lascia vuoti i campi Assumi ruolo ARN and ID esterno.

-

Per Regione predefinita, scegli la regione della tua area di lavoro del servizio gestito da Amazon per Prometheus. Questa regione deve corrispondere alla regione contenuta nell'URL che hai elencato nella fase 5.

-

Seleziona Salva ed esegui test.

Apri il messaggio seguente: l'origine dati funziona

Se il messaggio non viene visualizzato, nella sezione successiva vengono forniti suggerimenti per la risoluzione dei problemi di connessione.

L'immagine seguente mostra l'impostazione di dettaglio di autenticazione SigV4 predefinita SDK.

-

-

-

Prova un'interrogazione PromQL sulla nuova origine dati:

-

Scegli Esplora.

-

Esegui un'interrogazione PromQL di esempio come:

prometheus_tsdb_head_series

-

Passaggio 3: (opzionale) Risoluzione dei problemi se Save & Test non funziona

Nella procedura precedente, se visualizzi un errore quando scegli Salva ed esegui test, verifica quanto segue.

Errore HTTP non trovato

Assicurati che l'ID dell'area di lavoro nell'URL sia corretto.

Errore HTTP vietato

Questo errore indica che le credenziali non sono valide. Verifica quanto segue:

-

Verifica che la regione specificata in Regione predefinita sia corretta.

-

Controlla le tue credenziali per eventuali errori di battitura.

-

Assicurati che la credenziale che stai utilizzando abbia la AmazonPrometheusQueryAccesspolitica. Per ulteriori informazioni, consulta Autorizzazioni e policy IAM.

-

Assicurati che la credenziale che stai utilizzando abbia accesso a questa area di lavoro del servizio gestito da Amazon per Prometheus.

Errore HTTP: Bad Gateway

Guarda il log del server Grafana per risolvere questo errore. Per ulteriori informazioni, consulta Risoluzione dei problemi

Se vediError http: proxy error:

NoCredentialProviders: no valid providers in

chain, la catena di provider di credenziali predefinita non è riuscita a trovare una AWS credenziale valida da utilizzare. Assicurati di aver impostato le credenziali come documentato in Specificazione delle credenziali. Se desideri utilizzare una configurazione condivisa, assicurati che l'AWS_SDK_LOAD_CONFIGambiente sia impostato su true.