Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Autorizzazione delle connessioni da Amazon QuickSight a istanze Amazon EC2

| Si applica a: Enterprise Edition e Standard Edition |

| Destinatari: amministratori di sistema |

Affinché Amazon possa connettersi QuickSight a un' EC2 istanza Amazon, devi creare un nuovo gruppo di sicurezza per quell'istanza. Questo gruppo di sicurezza contiene una regola in entrata che autorizza l'accesso dall'intervallo di indirizzi IP appropriato per i QuickSight server Amazon in esso contenuti. Regione AWS

Per modificare i gruppi di sicurezza per queste EC2 istanze Amazon, devi disporre di AWS credenziali che ti consentano di accedere alle istanze.

L'abilitazione della connessione dai QuickSight server Amazon alla tua istanza è solo uno dei numerosi prerequisiti per la creazione di un set di dati basato su un'origine dati del AWS database. Per ulteriori informazioni sulle autorizzazioni richieste, consulta Creazione di un set di dati da un database.

Per abilitare QuickSight l'accesso di Amazon a un' EC2 istanza Amazon

-

Accedi a AWS Management Console e apri la EC2 console Amazon all'indirizzo https://console.aws.amazon.com/ec2/

. -

Se la tua EC2 istanza è in un VPC, scegli l'istanza per visualizzare il riquadro dei dettagli dell'istanza. Trovare il relativo ID VPC e prenderne nota per utilizzarlo in seguito.

-

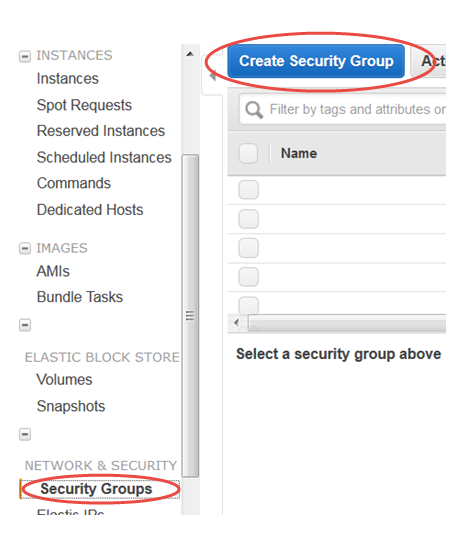

Scegliere Security Groups (Gruppi di sicurezza) nella sezione NETWORK & SECURITY (Rete e sicurezza) del riquadro di navigazione. Scegliere Crea Security Group (Crea gruppo di sicurezza), come illustrato di seguito.

-

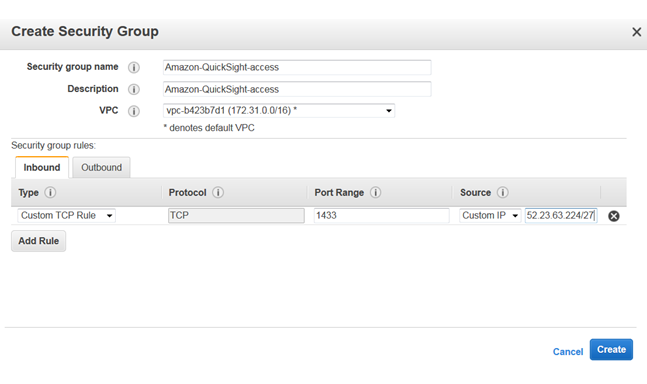

Immettere le informazioni del gruppo di sicurezza come descritto di seguito:

-

In Security group name (Nome gruppo di sicurezza) immettere

Amazon-QuickSight-access. -

Per Descrizione, inserisci

Amazon-QuickSight-access. -

Per VPC, scegli l'ID VPC che hai annotato nel passaggio 2 se la tua EC2 istanza Amazon è in un VPC. In caso contrario, scegliere No VPC (Nessun VPC).

-

-

Scegliere Add Rule (Aggiungi regola) nella scheda Inbound (In entrata).

-

Creare una nuova regola con i seguenti valori:

-

Per Type (Tipo) seleziona Custom TCP Rule (Regola TCP personalizzata).

-

Per Protocol (Protocollo), selezionare TCP.

-

(Facoltativo) Per Port Range, inserisci il numero di porta utilizzato dall'istanza su questa EC2 istanza Amazon a cui stai fornendo l'accesso.

-

Per Source, inserisci il blocco di indirizzi CIDR relativo al Regione AWS luogo in cui intendi utilizzare Amazon QuickSight. Ad esempio, di seguito è riportato il blocco di indirizzi CIDR per la Regione Europa (Irlanda):

52.210.255.224/27. Per ulteriori informazioni sugli intervalli di indirizzi IP per Amazon QuickSight nelle AWS regioni supportate, consultaRegioni AWS, siti Web, intervalli di indirizzi IP ed endpoint.Nota

Se hai attivato Amazon QuickSight in più versioni Regioni AWS, puoi creare regole in entrata per ogni QuickSight endpoint Amazon CIDR. In questo modo Amazon può accedere QuickSight all'istanza database Amazon RDS da qualsiasi istanza Regione AWS definita nelle regole in entrata.

Un QuickSight utente o amministratore Amazon che utilizza Amazon QuickSight in più AWS regioni viene trattato come un singolo utente. In altre parole, anche se utilizzi Amazon QuickSight in ogni momento Regione AWS, sia il tuo QuickSight account Amazon che i tuoi utenti sono globali.

-

-

Scegli Create (Crea).

-

Scegliere Instances (Istanze) nella sezione INSTANCES (Istanze) del riquadro di navigazione, quindi scegliere l'istanza per la quale si desidera abilitare l'accesso.

-

Scegliere Actions (Operazioni), Networking (Reti) e quindi Change Security Groups (Modifica gruppi di sicurezza).

-

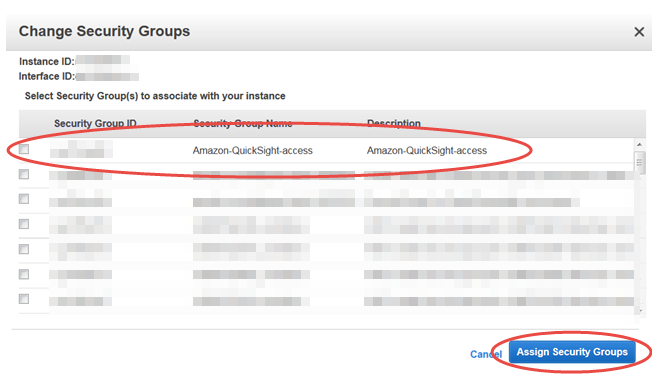

In Change Security Groups, scegli il gruppo di sicurezza Amazon- QuickSight -access.

Scegliere Assign Security Groups (Assegna gruppi di sicurezza), come illustrato di seguito.