Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Contenimento della destinazione

Il contenimento della destinazione è l'applicazione del filtraggio o del routing all'interno di un ambiente per impedire l'accesso a un host o a una risorsa mirati. In alcuni casi, il contenimento della destinazione implica anche una forma di resilienza per verificare che le risorse legittime vengano replicate ai fini della disponibilità; le risorse devono essere separate da queste forme di resilienza per l'isolamento e il contenimento. Alcuni esempi di contenimento della destinazione mediante servizi includono: AWS

-

Rete ACLs : alle reti ACLs (rete ACLs) configurate su sottoreti che contengono AWS risorse possono essere aggiunte regole di negazione. Queste regole di negazione possono essere applicate per impedire l'accesso a una particolare AWS risorsa; tuttavia, l'applicazione della lista di controllo dell'accesso alla rete (Network ACL) influirà su tutte le risorse della sottorete, non solo sulle risorse a cui si accede senza autorizzazione. Le regole elencate in un ACL di rete vengono elaborate in ordine dall'alto verso il basso, pertanto la prima regola in un ACL di rete esistente deve essere configurata in modo da impedire il traffico non autorizzato verso la risorsa e la sottorete di destinazione. In alternativa, è possibile creare un ACL di rete completamente nuovo con una regola di negazione singola per il traffico in entrata e in uscita e associato alla sottorete contenente la risorsa di destinazione per impedire l'accesso alla sottorete utilizzando il nuovo ACL di rete.

-

Arresto: la chiusura completa di una risorsa può essere efficace nel contenere gli effetti dell'uso non autorizzato. La chiusura di una risorsa impedirà inoltre l'accesso legittimo per esigenze aziendali e impedirà l'ottenimento di dati forensi volatili, quindi questa decisione dovrebbe essere mirata e valutata in base alle politiche di sicurezza dell'organizzazione.

-

Isolamento VPCs : l'isolamento VPCs può essere utilizzato per garantire un contenimento efficace delle risorse fornendo al contempo l'accesso al traffico legittimo (ad esempio soluzioni antivirus (AV) o EDR che richiedono l'accesso a Internet o a una console di gestione esterna). L'isolamento VPCs può essere preconfigurato prima di un evento di sicurezza per consentire indirizzi IP e porte validi, e le risorse mirate possono essere immediatamente spostate in questo VPC di isolamento durante un evento di sicurezza attivo per contenere la risorsa e consentire al traffico legittimo di essere inviato e ricevuto dalla risorsa interessata durante le fasi successive della risposta all'incidente. Un aspetto importante dell'utilizzo di un VPC di isolamento è che le risorse, come le EC2 istanze, devono essere chiuse e riavviate nel nuovo VPC di isolamento prima dell'uso. EC2 Le istanze esistenti non possono essere spostate in un altro VPC o in un'altra zona di disponibilità. A tale scopo, segui i passaggi descritti in Come posso spostare la mia EC2 istanza Amazon su un'altra sottorete, zona di disponibilità o VPC

? -

Gruppi di Auto Scaling e sistemi di bilanciamento del carico: AWS le risorse collegate ai gruppi Auto Scaling e ai sistemi di bilanciamento del carico devono essere scollegate e cancellate come parte delle procedure di contenimento della destinazione. Il distacco e la cancellazione delle risorse possono essere eseguiti utilizzando l'SDK, e. AWS AWS Management Console AWS CLI AWS

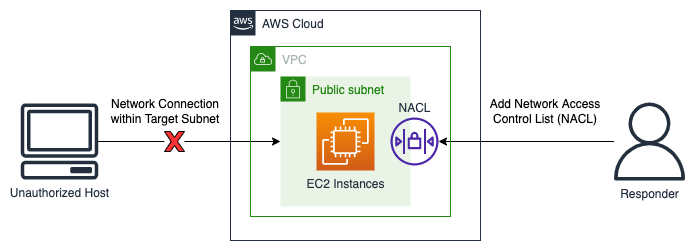

Un esempio di contenimento della destinazione è illustrato nel diagramma seguente, con un analista della risposta agli incidenti che aggiunge un ACL di rete a una sottorete per bloccare una richiesta di connessione di rete proveniente da un host non autorizzato.

Esempio di contenimento della destinazione