Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Come funzionano le politiche di configurazione in Security Hub CSPM

L'amministratore delegato AWS di Security Hub CSPM può creare policy di configurazione per configurare Security Hub CSPM, standard di sicurezza e controlli di sicurezza per un'organizzazione. Dopo aver creato una politica di configurazione, l'amministratore delegato può associarla a account, unità organizzative () OUs o root specifici. La politica ha quindi effetto negli account specificati o nella cartella principale. OUs

Per informazioni di base sui vantaggi della configurazione centralizzata e su come funziona, consultaComprendere la configurazione centrale in Security Hub CSPM.

Questa sezione fornisce una panoramica dettagliata delle politiche di configurazione.

Considerazioni sulle politiche

Prima di creare una politica di configurazione in Security Hub CSPM, considera i seguenti dettagli.

Le politiche di configurazione devono essere associate per avere effetto: dopo aver creato una politica di configurazione, è possibile associarla a uno o più account, unità organizzative (OUs) o root. Una politica di configurazione può essere associata agli account o OUs tramite applicazione diretta o tramite ereditarietà da un'unità organizzativa principale.

Un account o un'unità organizzativa possono essere associati a una sola politica di configurazione: per evitare conflitti di impostazioni, un account o un'unità organizzativa può essere associato a una sola politica di configurazione alla volta. In alternativa, un account o un'unità organizzativa possono essere gestiti automaticamente.

I criteri di configurazione sono completi: i criteri di configurazione forniscono una specifica completa delle impostazioni. Ad esempio, un account figlio non può accettare impostazioni per alcuni controlli da un criterio e impostazioni per altri controlli da un altro criterio. Quando associ una politica a un account per bambini, assicurati che la politica specifichi tutte le impostazioni che desideri che l'account per bambini utilizzi.

I criteri di configurazione non possono essere ripristinati: non è possibile ripristinare un criterio di configurazione dopo averlo associato agli account o. OUs Ad esempio, se si associa una politica di configurazione che disabilita CloudWatch i controlli a un account specifico e poi si dissocia tale politica, i CloudWatch controlli continuano a essere disabilitati in quell'account. Per abilitare nuovamente CloudWatch i controlli, puoi associare l'account a una nuova politica che abilita i controlli. In alternativa, puoi modificare l'account rendendolo autogestito e abilitare ogni CloudWatch controllo nell'account.

I criteri di configurazione hanno effetto nella regione di origine e in tutte le regioni collegate: i criteri di configurazione hanno effetto su tutti gli account associati nella regione di origine e in tutte le regioni collegate. Non è possibile creare una politica di configurazione che abbia effetto solo in alcune di queste regioni e non in altre. L'eccezione è rappresentata dai controlli che utilizzano risorse globali. Security Hub CSPM disattiva automaticamente i controlli che coinvolgono risorse globali in tutte le regioni tranne la regione di origine.

Le regioni AWS introdotte a partire dal 20 marzo 2019 sono note come regioni opt-in. È necessario abilitare tale regione per un account prima che una politica di configurazione abbia effetto su tale account. L'account di gestione Organizations può abilitare le regioni opzionali per un account membro. Per istruzioni sull'attivazione delle regioni che richiedono l'iscrizione, consulta Specificare quali possono essere utilizzate dal Regioni AWS tuo account nella Guida di riferimento per la gestione degli AWS account.

Se la tua politica configura un controllo che non è disponibile nella regione di origine o in una o più aree collegate, Security Hub CSPM salta la configurazione del controllo nelle regioni non disponibili ma applica la configurazione nelle regioni in cui il controllo è disponibile. Ti manca la copertura necessaria per un controllo che non è disponibile nella regione d'origine o in nessuna delle aree collegate.

Le policy di configurazione sono risorse: come risorsa, una policy di configurazione ha un Amazon Resource Name (ARN) e un identificatore univoco universale (UUID). L'ARN utilizza il seguente formato:.

arn:Una configurazione autogestita non ha ARN o UUID. L'identificatore per una configurazione autogestita è.partition:securityhub:region:delegated administrator account ID:configuration-policy/configuration policy UUIDSELF_MANAGED_SECURITY_HUB

Tipi di politiche di configurazione

Ogni politica di configurazione specifica le seguenti impostazioni:

-

Abilita o disabilita Security Hub CSPM.

-

Abilita uno o più standard di sicurezza.

-

Indica quali controlli di sicurezza sono abilitati negli standard abilitati. È possibile farlo fornendo un elenco di controlli specifici che devono essere abilitati e Security Hub CSPM disabilita tutti gli altri controlli, inclusi i nuovi controlli quando vengono rilasciati. In alternativa, puoi fornire un elenco di controlli specifici che devono essere disabilitati e Security Hub CSPM abilita tutti gli altri controlli, inclusi i nuovi controlli quando vengono rilasciati.

-

Facoltativamente, personalizza i parametri per selezionare i controlli abilitati tra gli standard abilitati.

Le politiche di configurazione centralizzate non includono le impostazioni del AWS Config registratore. È necessario abilitare AWS Config e attivare separatamente la registrazione per le risorse richieste affinché Security Hub CSPM generi i risultati del controllo. Per ulteriori informazioni, consulta Considerazioni prima dell'attivazione e della configurazione AWS Config.

Se si utilizza la configurazione centrale, Security Hub CSPM disattiva automaticamente i controlli che coinvolgono risorse globali in tutte le regioni tranne la regione di origine. Gli altri controlli che scegli di abilitare tramite una politica di configurazione sono abilitati in tutte le regioni in cui sono disponibili. Per limitare i risultati di questi controlli a una sola regione, puoi aggiornare le impostazioni del AWS Config registratore e disattivare la registrazione globale delle risorse in tutte le regioni tranne la regione d'origine.

Se un controllo abilitato che coinvolge risorse globali non è supportato nella regione di origine, Security Hub CSPM tenta di abilitare il controllo in una regione collegata in cui il controllo è supportato. Con la configurazione centralizzata, ti manca la copertura per un controllo che non è disponibile nella regione d'origine o in nessuna delle regioni collegate.

Per un elenco dei controlli che coinvolgono risorse globali, consultaControlli che utilizzano risorse globali.

Politica di configurazione consigliata

Quando si crea una politica di configurazione per la prima volta nella console CSPM di Security Hub, è possibile scegliere la politica consigliata da Security Hub CSPM.

La policy consigliata abilita Security Hub CSPM, lo standard AWS Foundational Security Best Practices (FSBP) e tutti i controlli FSBP esistenti e nuovi. I controlli che accettano i parametri utilizzano i valori predefiniti. La politica consigliata si applica a root (tutti gli account OUs, sia nuovi che esistenti). Dopo aver creato la politica consigliata per l'organizzazione, è possibile modificarla dall'account amministratore delegato. Ad esempio, puoi abilitare standard o controlli aggiuntivi o disabilitare controlli FSBP specifici. Per istruzioni sulla modifica di una politica di configurazione, consulta. Aggiornamento delle politiche di configurazione

Politica di configurazione personalizzata

Invece della politica consigliata, l'amministratore delegato può creare fino a 20 politiche di configurazione personalizzate. È possibile associare una singola politica personalizzata all'intera organizzazione o diverse politiche personalizzate a diversi account e OUs. Per una politica di configurazione personalizzata, è necessario specificare le impostazioni desiderate. Ad esempio, puoi creare una policy personalizzata che abiliti FSBP, il Center for Internet Security (CIS) AWS Foundations Benchmark v1.4.0 e tutti i controlli di tali standard tranne i controlli Amazon Redshift. Il livello di granularità utilizzato nelle politiche di configurazione personalizzate dipende dall'ambito di copertura di sicurezza previsto in tutta l'organizzazione.

Nota

Non è possibile associare una politica di configurazione che disabiliti Security Hub CSPM all'account amministratore delegato. Tale politica può essere associata ad altri account ma ignora l'associazione con l'amministratore delegato. L'account amministratore delegato mantiene la configurazione corrente.

Dopo aver creato una politica di configurazione personalizzata, è possibile passare alla politica di configurazione consigliata aggiornando la politica di configurazione in modo che rifletta la configurazione consigliata. Tuttavia, non è possibile scegliere di creare la politica di configurazione consigliata nella console CSPM di Security Hub dopo la creazione della prima politica.

Associazione delle politiche tramite applicazione ed ereditarietà

Quando si attiva per la prima volta la configurazione centrale, l'organizzazione non ha associazioni e si comporta nello stesso modo in cui si comportava prima dell'opt-in. L'amministratore delegato può quindi stabilire associazioni tra una politica di configurazione o un comportamento e account autogestiti o la radice OUs. Le associazioni possono essere stabilite tramite applicazione o ereditarietà.

Dall'account amministratore delegato, è possibile applicare direttamente una politica di configurazione a un account, a un'unità organizzativa o alla radice. In alternativa, l'amministratore delegato può applicare direttamente una designazione autogestita a un account, a un'unità organizzativa o alla directory principale.

In assenza di un'applicazione diretta, un account o un'unità organizzativa eredita le impostazioni del genitore più vicino che dispone di una politica di configurazione o di un comportamento autogestito. Se il genitore più vicino è associato a una politica di configurazione, il figlio eredita tale politica ed è configurabile solo dall'amministratore delegato della regione di origine. Se il genitore più prossimo è autogestito, il figlio eredita il comportamento autogestito e ha la possibilità di specificare le proprie impostazioni in ciascuno di essi. Regione AWS

L'applicazione ha la precedenza sull'ereditarietà. In altre parole, l'ereditarietà non sostituisce una politica di configurazione o una designazione autogestita che l'amministratore delegato ha applicato direttamente a un account o a un'unità organizzativa.

Se si applica direttamente un criterio di configurazione a un account autogestito, il criterio ha la precedenza sulla designazione autogestita. L'account viene gestito centralmente e adotta le impostazioni riportate nella politica di configurazione.

Si consiglia di applicare direttamente una politica di configurazione alla radice. Se applichi una policy alla root, i nuovi account che entrano a far parte dell'organizzazione erediteranno automaticamente la policy principale, a meno che non li associ a una politica diversa o non li definiate come autogestiti.

È possibile associare una sola politica di configurazione a un account o a un'unità organizzativa alla volta, tramite applicazione o ereditarietà. Questo è progettato per evitare conflitti di impostazioni.

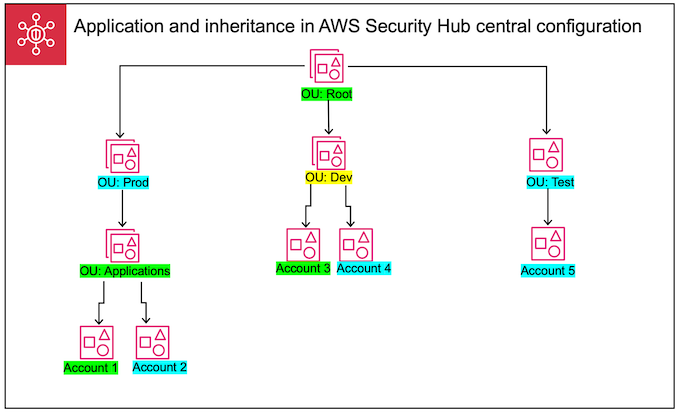

Il diagramma seguente illustra come funzionano l'applicazione delle politiche e l'ereditarietà nella configurazione centrale.

In questo esempio, a un nodo evidenziato in verde è stata applicata una politica di configurazione. A un nodo evidenziato in blu non è stata applicata alcuna politica di configurazione. Un nodo evidenziato in giallo è stato designato come autogestito. Ogni account e unità organizzativa utilizza la seguente configurazione:

OU:Root (verde): questa unità organizzativa utilizza la politica di configurazione che le è stata applicata.

ou:Prod (blu) — Questa unità organizzativa eredita la politica di configurazione da OU:Root.

ou:Applications (verde) — Questa unità organizzativa utilizza la politica di configurazione che le è stata applicata.

Account 1 (verde): questo account utilizza la politica di configurazione che gli è stata applicata.

Account 2 (blu): questo account eredita la politica di configurazione da OU:Applications.

ou:Dev (giallo) — Questa unità organizzativa è gestita automaticamente.

Account 3 (verde): questo account utilizza la politica di configurazione che gli è stata applicata.

Account 4 (blu): questo account eredita il comportamento autogestito da OU:Dev.

ou:Test (Blue) — Questo account eredita la politica di configurazione da ou:Root.

Account 5 (blu): questo account eredita la politica di configurazione da OU:Root poiché il suo genitore immediato, ou:Test, non è associato a una politica di configurazione.

Test di una politica di configurazione

Per assicurarti di comprendere come funzionano le politiche di configurazione, ti consigliamo di creare una policy e di associarla a un account di prova o a un'unità organizzativa.

Per testare una politica di configurazione

Crea una politica di configurazione personalizzata e verifica che le impostazioni specificate per l'abilitazione, gli standard e i controlli di Security Hub CSPM siano corretti. Per istruzioni, consultare Creazione e associazione di policy di configurazione.

Applica la politica di configurazione a un account di prova o a un'unità organizzativa che non dispone di account secondari o. OUs

Verifica che l'account di test o l'unità organizzativa utilizzi la politica di configurazione nel modo previsto nella tua regione di origine e in tutte le regioni collegate. Puoi anche verificare che tutti gli altri account e OUs membri della tua organizzazione rimangano autogestiti e puoi modificare le proprie impostazioni in ogni regione.

Dopo aver testato una politica di configurazione in un singolo account o unità organizzativa, puoi associarla ad altri account e OUs.