Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

AWSSupport-TroubleshootMWAAEnvironmentCreation

Descrizione

Il AWSSupport-TroubleshootMWAAEnvironmentCreation runbook fornisce informazioni per eseguire il debug dei problemi di creazione dell'ambiente Amazon Managed Workflows for Apache Airflow (Amazon MWAA) ed esegue controlli insieme ai motivi documentati con il massimo impegno per aiutare a identificare l'errore.

Come funziona?

Il runbook esegue i seguenti passaggi:

-

Recupera i dettagli dell'ambiente Amazon MWAA.

-

Verifica le autorizzazioni del ruolo di esecuzione.

-

Verifica se l'ambiente dispone delle autorizzazioni per utilizzare la AWS KMS chiave fornita per la registrazione e se esiste il gruppo di log richiesto CloudWatch .

-

Analizza i log nel gruppo di log fornito per individuare eventuali errori.

-

Controlla la configurazione di rete per verificare se l'ambiente Amazon MWAA ha accesso agli endpoint richiesti.

-

Genera un report con i risultati.

Esegui questa automazione (console)

Tipo di documento

Automazione

Proprietario

Amazon

Piattaforme

/

Autorizzazioni IAM richieste

Il AutomationAssumeRole parametro richiede le seguenti azioni per utilizzare correttamente il runbook.

-

airflow:GetEnvironment -

cloudtrail:LookupEvents -

ec2:DescribeNatGateways -

ec2:DescribeNetworkAcls -

ec2:DescribeNetworkInterfaces -

ec2:DescribeRouteTables -

ec2:DescribeSecurityGroups -

ec2:DescribeSubnets -

ec2:DescribeVpcEndpoints -

iam:GetPolicy -

iam:GetPolicyVersion -

iam:GetRolePolicy -

iam:ListAttachedRolePolicies -

iam:ListRolePolicies -

iam:SimulateCustomPolicy -

kms:GetKeyPolicy -

kms:ListAliases -

logs:DescribeLogGroups -

logs:FilterLogEvents -

s3:GetBucketAcl -

s3:GetBucketPolicyStatus -

s3:GetPublicAccessBlock -

s3control:GetPublicAccessBlock -

ssm:StartAutomationExecution -

ssm:GetAutomationExecution

Istruzioni

Segui questi passaggi per configurare l'automazione:

-

Accedere

AWSSupport-TroubleshootMWAAEnvironmentCreationa Systems Manager nella sezione Documenti. -

Seleziona Execute automation (Esegui automazione).

-

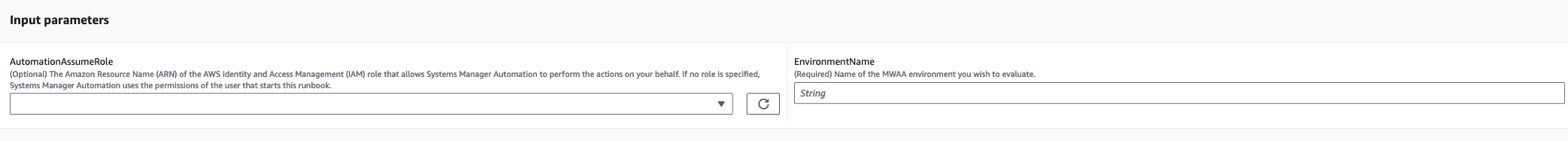

Per i parametri di input, immettete quanto segue:

-

AutomationAssumeRole (Facoltativo):

L'Amazon Resource Name (ARN) del ruolo AWS AWS Identity and Access Management (IAM) che consente a Systems Manager Automation di eseguire le azioni per tuo conto. Se non viene specificato alcun ruolo, Systems Manager Automation utilizza le autorizzazioni dell'utente che avvia questo runbook.

-

EnvironmentName (Obbligatorio):

Nome dell'ambiente Amazon MWAA che desideri valutare.

-

-

Seleziona Esegui.

-

L'automazione inizia.

-

Il documento esegue le seguenti operazioni:

-

GetMWAAEnvironmentDetails:Recupera i dettagli dell'ambiente Amazon MWAA. Se questo passaggio non riesce, il processo di automazione si interromperà e verrà visualizzato come.

Failed -

CheckIAMPermissionsOnExecutionRole:Verifica che il ruolo di esecuzione disponga delle autorizzazioni necessarie per le risorse Amazon MWAA, Amazon S3 CloudWatch , CloudWatch Logs e Amazon SQS. Se rileva una chiave gestita dal cliente AWS Key Management Service (AWS KMS), l'automazione convalida le autorizzazioni richieste dalla chiave. Questo passaggio utilizza l'

iam:SimulateCustomPolicyAPI per verificare se il ruolo di esecuzione dell'automazione soddisfa tutte le autorizzazioni richieste. -

CheckKMSPolicyOnKMSKey:Verifica se la policy delle AWS KMS chiavi consente all'ambiente Amazon MWAA di utilizzare la chiave per crittografare CloudWatch i log. Se la AWS KMS chiave è AWS gestita, l'automazione salta questo controllo.

-

CheckIfRequiredLogGroupsExists:Verifica se esistono i gruppi di CloudWatch log richiesti per l'ambiente Amazon MWAA. In caso contrario, l'automazione verifica CloudTrail eventuali eventi

CreateLogGroup.DeleteLogGroupQuesto passaggio verifica anche la presenza diCreateLogGroupeventi. -

BranchOnLogGroupsFindings:Filiali basate sull'esistenza di gruppi di CloudWatch log relativi all'ambiente Amazon MWAA. Se esiste almeno un gruppo di log, l'automazione lo analizza per individuare gli errori. Se non sono presenti gruppi di log, l'automazione salta il passaggio successivo.

-

CheckForErrorsInLogGroups:Analizza i gruppi di CloudWatch log per individuare gli errori.

-

GetRequiredEndPointsDetails:Recupera gli endpoint di servizio utilizzati dall'ambiente Amazon MWAA.

-

CheckNetworkConfiguration:Verifica che la configurazione di rete dell'ambiente Amazon MWAA soddisfi i requisiti, inclusi i controlli sui gruppi di sicurezza, la rete ACLs, le sottoreti e le configurazioni delle tabelle di routing.

-

CheckEndpointsConnectivity:Richiama l'automazione

AWSSupport-ConnectivityTroubleshootersecondaria per convalidare la connettività di Amazon MWAA agli endpoint richiesti. -

CheckS3BlockPublicAccess:Verifica se il bucket Amazon S3 dell'ambiente Amazon MWAA

Block Public Accessè abilitato ed esamina anche le impostazioni generali di Amazon S3 Block Public Access dell'account. -

GenerateReport:Raccoglie informazioni dall'automazione e stampa il risultato o l'output di ogni passaggio.

-

-

Al termine, consulta la sezione Output per i risultati dettagliati dell'esecuzione:

-

Verifica delle autorizzazioni del ruolo di esecuzione dell'ambiente Amazon MWAA:

Verifica se il ruolo di esecuzione dispone delle autorizzazioni necessarie per le risorse Amazon MWAA, Amazon S3 CloudWatch , CloudWatch Logs e Amazon SQS. Se viene rilevata una AWS KMS chiave Customer Managed, l'automazione convalida le autorizzazioni richieste dalla chiave.

-

Verifica della politica AWS KMS chiave dell'ambiente Amazon MWAA:

Verifica se il ruolo di esecuzione possiede le autorizzazioni necessarie per le risorse Amazon MWAA, Amazon S3, CloudWatch Logs e Amazon CloudWatch SQS. Inoltre, se viene rilevata una AWS KMS chiave Customer Managed, l'automazione verifica le autorizzazioni richieste dalla chiave.

-

Verifica dei gruppi di CloudWatch log dell'ambiente Amazon MWAA:

Verifica se esistono i gruppi di CloudWatch log richiesti per l'ambiente Amazon MWAA. In caso contrario, l'automazione verifica la localizzazione

CreateLogGroupe CloudTrailDeleteLogGroupgli eventi. -

Verifica delle tabelle di routing dell'ambiente Amazon MWAA:

Verifica se le tabelle di routing Amazon VPC nell'ambiente Amazon MWAA sono configurate correttamente.

-

Verifica dei gruppi di sicurezza dell'ambiente Amazon MWAA:

Verifica se i gruppi di sicurezza Amazon VPC dell'ambiente Amazon MWAA sono configurati correttamente.

-

Verifica della rete dell'ambiente Amazon MWAA: ACLs

Verifica se i gruppi di sicurezza Amazon VPC nell'ambiente Amazon MWAA sono configurati correttamente.

-

Verifica delle sottoreti dell'ambiente Amazon MWAA:

Verifica se le sottoreti dell'ambiente Amazon MWAA sono private.

-

Verifica della connettività degli endpoint richiesta dall'ambiente Amazon MWAA:

Verifica se l'ambiente Amazon MWAA può accedere agli endpoint richiesti. A tal fine, l'automazione richiama l'automazione.

AWSSupport-ConnectivityTroubleshooter -

Verifica dell'ambiente Amazon MWAA, bucket Amazon S3:

Verifica se il bucket Amazon S3 dell'ambiente Amazon MWAA

Block Public Accessè abilitato ed esamina anche le impostazioni di Amazon S3 Block Public Access dell'account. -

Il controllo dei CloudWatch log dell'ambiente Amazon MWAA raggruppa gli errori:

Analizza i gruppi di CloudWatch log esistenti dell'ambiente Amazon MWAA per individuare gli errori.

-

Riferimenti

Systems Manager Automation