Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Passaggio 1: configurazione delle autorizzazioni dell'istanza per Systems Manager

Per impostazione predefinita, AWS Systems Manager non dispone dell'autorizzazione per eseguire azioni sulle tue istanze. Puoi fornire le autorizzazioni dell'istanza a livello di account utilizzando un ruolo AWS Identity and Access Management (IAM) o a livello di istanza utilizzando un profilo di istanza. Se il tuo caso d'uso lo consente, ti consigliamo di concedere l'accesso a livello di account utilizzando la configurazione di gestione host predefinita.

Configurazione consigliata

La configurazione di gestione host predefinita consente a Systems Manager di gestire automaticamente le istanze Amazon EC2. Dopo aver attivato questa impostazione, tutte le istanze che utilizzano Instance Metadata Service versione 2 (IMDSv2) nella SSM Agent versione 3.2.582.0 o Regione AWS successiva diventano Account AWS automaticamente istanze gestite. La configurazione di gestione host predefinita non supporta Instance Metadata Service versione 1. Per ulteriori informazioni sul passaggio a IMDSv2, consulta la pagina Passaggio all'utilizzo del servizio di metadati dell'istanza versione 2 nella Guida per l'utente di Amazon EC2 per le istanze Linux. Per informazioni sulla verifica della versione SSM Agent installata sull'istanza, consulta la pagina Verifica del numero di versione di SSM Agent. Per informazioni sull'aggiornamento dell'SSM Agent, consulta la pagina Aggiornamento automatico di SSM Agent. I vantaggi delle istanze gestite includono la possibilità di:

-

Connettersi in modo sicuro alle istanze Linux utilizzando Session Manager.

-

Eseguire scansioni automatiche delle patch utilizzando Patch Manager.

-

Visualizzare informazioni dettagliate sulle istanze utilizzando Inventario di Systems Manager Inventory.

-

Tenere traccia delle istanze e gestirle utilizzando Fleet Manager.

-

Mantenere l'SSM Agent aggiornato automaticamente.

Fleet Manager, Inventory e sono funzionalità di. Patch Manager Session Manager AWS Systems Manager

La configurazione di gestione host predefinita consente la gestione delle istanze senza l'utilizzo di profili di istanza e garantisce che Systems Manager disponga delle autorizzazioni per gestire tutte le istanze nella Regione e nell'account. Se le autorizzazioni fornite non sono sufficienti per il tuo caso d'uso, puoi anche aggiungere policy al ruolo IAM predefinito creato dalla configurazione di gestione host predefinita. In alternativa, se non hai bisogno di autorizzazioni per tutte le funzionalità fornite dal ruolo IAM predefinito, puoi creare ruoli e policy personalizzati. Qualsiasi modifica apportata al ruolo IAM scelto per la configurazione di gestione host predefinita si applica a tutte le istanze Amazon EC2 gestite nella Regione e nell'account. Per ulteriori informazioni sulla policy utilizzata dalla configurazione di gestione host predefinita, consulta la pagina AWS politica gestita: AmazonSSMManageDEC2 InstanceDefaultPolicy. Per ulteriori informazioni sulla policy utilizzata dalla configurazione di gestione host predefinita, consulta la pagina Utilizzo dell'impostazione di configurazione predefinita della gestione host.

Importante

Le istanze registrate utilizzando la configurazione di gestione host predefinita archiviano le informazioni di registrazione localmente nelle directory /lib/amazon/ssm o C:\ProgramData\Amazon. La rimozione di tali directory o dei relativi file impedirà all'istanza di acquisire le credenziali necessarie per connettersi a Systems Manager utilizzando la configurazione di gestione host predefinita. In questi casi, è necessario utilizzare un profilo dell'istanza per fornire le autorizzazioni richieste all'istanza o ricreare l'istanza.

Nota

Questa procedura deve essere eseguita solo dagli amministratori. Implementa l'accesso con privilegi minimi quando consenti alle persone di configurare o modificare la configurazione di gestione host predefinita. È necessario attivare la configurazione di gestione host predefinita per ogni istanza in Regione AWS cui si desidera gestire automaticamente le istanze Amazon EC2.

Attivazione dell'impostazione di configurazione di gestione host predefinita

È possibile attivare la configurazione di gestione host predefinita dalla console Fleet Manager. Per completare correttamente questa procedura utilizzando lo strumento a riga di comando AWS Management Console o il tuo strumento da riga di comando preferito, devi disporre delle autorizzazioni per le GetServiceSettingoperazioni e UpdateServiceSettingdell'ResetServiceSettingAPI. Inoltre, è necessario disporre delle autorizzazioni per l'autorizzazione iam:PassRole per il ruolo IAM AWSSystemsManagerDefaultEC2InstanceManagementRole. Di seguito è riportata una policy di esempio. Sostituisci ciascun segnaposto delle risorse di esempio con le tue informazioni.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ssm:GetServiceSetting", "ssm:ResetServiceSetting", "ssm:UpdateServiceSetting" ], "Resource": "arn:aws:ssm:region:account-id:servicesetting/ssm/managed-instance/default-ec2-instance-management-role" }, { "Effect": "Allow", "Action": [ "iam:PassRole" ], "Resource": "arn:aws:iam::account-id:role/service-role/AWSSystemsManagerDefaultEC2InstanceManagementRole", "Condition": { "StringEquals": { "iam:PassedToService": [ "ssm.amazonaws.com" ] } } } ] }

Prima di iniziare, se disponi di profili dell'istanza collegati alle istanze Amazon EC2, rimuovi tutte le autorizzazioni che consentono l'operazione ssm:UpdateInstanceInformation. L'SSM Agent tenta di utilizzare le autorizzazioni del profilo dell'istanza prima di utilizzare le autorizzazioni di configurazione di gestione host predefinita. Se consenti l'operazione ssm:UpdateInstanceInformation nei profili dell'istanza, l'istanza non utilizzerà le autorizzazioni di configurazione di gestione host predefinita.

Apri la AWS Systems Manager console all'indirizzo https://console.aws.amazon.com/systems-manager/

. Nel riquadro di navigazione, scegli Fleet Manager.

oppure

Se la AWS Systems Manager home page si apre per prima, scegli l'icona del menu (

) per aprire il riquadro di navigazione, quindi scegli Fleet Managernel riquadro di navigazione.

) per aprire il riquadro di navigazione, quindi scegli Fleet Managernel riquadro di navigazione.-

Scegli Configura la gestione host predefinita nel menu a discesa Gestione dell'account.

-

Attiva Abilita la configurazione di gestione host predefinita.

-

Scegli il ruolo IAM utilizzato per abilitare le funzionalità di Systems Manager per le tue istanze. Ti consigliamo di utilizzare il ruolo predefinito fornito dalla configurazione di gestione host predefinita. Contiene il set minimo di autorizzazioni necessario per gestire le istanze Amazon EC2 utilizzando Systems Manager. Se preferisci utilizzare un ruolo personalizzato, la policy di attendibilità del ruolo deve riconoscere Systems Manager come un'entità attendibile.

-

Scegli Configura per completare la configurazione.

Dopo aver attivato la configurazione di gestione host predefinita, le istanze potrebbero impiegare fino a 30 minuti per utilizzare le credenziali del ruolo scelto. È necessario attivare la configurazione di gestione host predefinita in ciascuna Regione nella quale desideri gestire automaticamente le istanze Amazon EC2.

Configurazione alternativa

È possibile concedere l'accesso a livello di singola istanza utilizzando un profilo dell'istanza AWS Identity and Access Management (IAM). Un profilo dell'istanza è un container che trasmette le informazioni sul ruolo IAM a un'istanza di Amazon Elastic Compute Cloud (Amazon EC2) all'avvio. È possibile creare un profilo dell'istanza per Systems Manager collegando una o più policy IAM che definiscano le autorizzazioni necessarie per un ruolo nuovo o già creato.

Nota

Puoi utilizzareQuick Setup, una funzionalità di AWS Systems Manager, per configurare rapidamente un profilo di istanza su tutte le istanze del tuo Account AWS. Quick Setupcrea anche un ruolo di servizio IAM (o assumi il ruolo), che consente a Systems Manager di eseguire in modo sicuro i comandi sulle tue istanze per tuo conto. Utilizzando Quick Setup, puoi ignorare questa fase (fase 3) e la fase 4. Per ulteriori informazioni, consulta AWS Systems Manager Quick Setup.

Osserva i seguenti dettagli relativi alla creazione di un profilo dell'istanza IAM:

-

Se configuri macchine non EC2 in un ambiente ibrido e multicloud per Systems Manager, non devi creare il relativo profilo dell'istanza. Dovrai invece configurare i server e le macchine virtuali per l'uso di un ruolo di servizio IAM. Per ulteriori informazioni, consulta Creazione di un ruolo di servizio IAM per un ambiente ibrido..

-

Se modifichi il profilo dell'istanza IAM, l'aggiornamento delle credenziali dell'istanza potrebbe richiedere del tempo. Fino a quel momento, l'SSM Agent non elaborerà le richieste. Per velocizzare il processo di aggiornamento, puoi riavviare l'SSM Agent o l'istanza.

Utilizza una delle procedure seguenti in base all'operazione da eseguire, ovvero la creazione di un nuovo ruolo per il profilo dell'istanza o l'aggiunta delle autorizzazioni necessarie a un ruolo esistente.

Creare un profilo dell'istanza per le istanze gestite (console) di Systems Manager

Apri la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione, scegli Ruoli e quindi Crea ruolo.

-

Per Trusted entity type (Tipo di entità attendibile), scegli Servizio AWS.

-

In Caso d'uso, scegli EC2, quindi scegli Successivo.

-

Nella pagina Aggiungi autorizzazioni, esegui le operazioni seguenti:

-

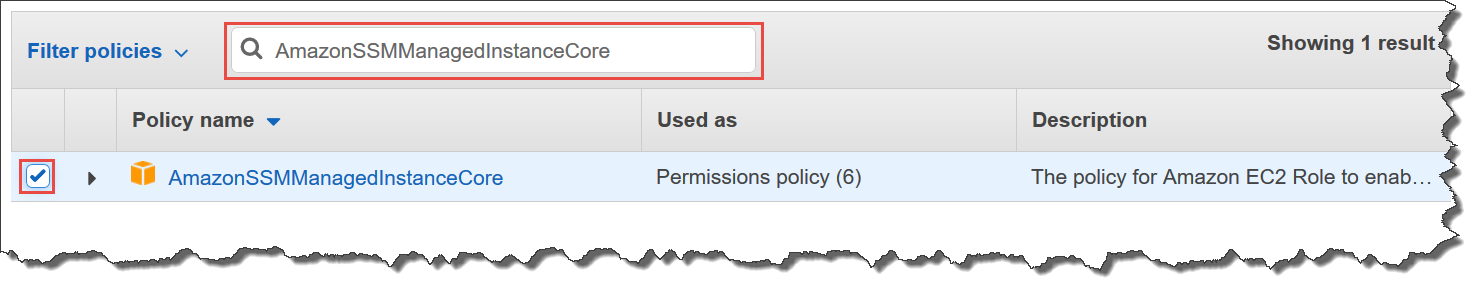

Utilizza il campo di ricerca per individuare la policy ManagedInstanceCoreAmazonSSM. Seleziona la casella accanto al suo nome.

La console mantiene la selezione anche se cerchi altre policy.

-

Se nella procedura precedente è stata creata una policy di bucket S3 personalizzata, (Facoltativo) Creazione di una policy personalizzata per l'accesso al bucket S3, cercarla e selezionare la casella accanto al relativo nome file.

-

Se prevedi di unire istanze a un Active Directory gestito da AWS Directory Service, cerca AmazonSSM DirectoryServiceAccess e seleziona la casella di controllo accanto al nome.

-

Se prevedi di utilizzare EventBridge or CloudWatch Logs per gestire o monitorare l'istanza, cerca CloudWatchAgentServerPolicye seleziona la casella di controllo accanto al nome.

-

-

Seleziona Avanti.

-

Per Nome ruolo, inserisci un nome per il nuovo profilo dell'istanza, ad esempio

SSMInstanceProfile.Nota

Prendi nota del nome del ruolo. Potrai scegliere tale ruolo quando creerai nuove istanze che desideri gestire utilizzando Systems Manager.

-

(Facoltativo) Per Description (Descrizione), aggiorna la descrizione di questo profilo dell'istanza.

-

(Facoltativo) Per Tags (Tag), aggiungi una o più coppie tag chiave-valore chiave per organizzare, monitorare o controllare l'accesso per questo ruolo, quindi scegli Create role (Crea ruolo). Il sistema ti riporta alla pagina Ruoli.

Aggiunta delle autorizzazioni del profilo dell'istanza per Systems Manager a un ruolo esistente (console)

Aprire la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione, scegli Ruoli e quindi scegli il ruolo esistente che desideri associare a un profilo dell'istanza per le operazioni di Systems Manager.

-

Nella scheda Autorizzazioni, scegli Aggiungi autorizzazioni, Collega policy.

-

Nella pagina Collega policy, esegui le operazioni seguenti:

-

Utilizza il campo di ricerca per individuare la politica AmazonSSM ManagedInstanceCore. Seleziona la casella accanto al suo nome.

-

Se hai creato una policy di bucket S3 personalizzata, cercala e seleziona la casella accanto al suo nome. Per ulteriori informazioni sulle policy di bucket S3 personalizzate per un profilo dell'istanza, consulta (Facoltativo) Creazione di una policy personalizzata per l'accesso al bucket S3.

-

Se prevedi di unire istanze a un Active Directory gestito da AWS Directory Service, cerca AmazonSSM DirectoryServiceAccess e seleziona la casella di controllo accanto al nome.

-

Se prevedi di utilizzare EventBridge or CloudWatch Logs per gestire o monitorare l'istanza, cerca CloudWatchAgentServerPolicye seleziona la casella di controllo accanto al nome.

-

-

Scegli Collega policy.

Per informazioni su come aggiornare un ruolo per includere un'entità attendibile o limitare ulteriormente l'accesso, consulta Modifica di un ruolo nella Guida per l'utente di IAM.

(Facoltativo) Creazione di una policy personalizzata per l'accesso al bucket S3

La creazione di una policy personalizzata per l'accesso ad Amazon S3 è obbligatoria solo se si utilizza un endpoint VPC o un bucket S3 personale nelle operazioni di Systems Manager. È possibile collegare questa policy al ruolo IAM predefinito creato dalla configurazione di gestione host predefinita o a un profilo dell'istanza creato nella procedura precedente.

Per informazioni sui bucket S3 AWS gestiti a cui fornisci l'accesso nella seguente politica, consulta. Comunicazioni di SSM Agent con i bucket S3 gestiti di AWS

Apri la console IAM all'indirizzo https://console.aws.amazon.com/iam/

. -

Nel riquadro di navigazione, seleziona Policy e quindi Crea policy.

-

Scegli la scheda JSON e sostituisci il testo predefinito con il seguente.

{ "Version": "2012-10-17", "Statement": [ {

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": [

"arn:aws:s3:::aws-ssm-

{

"Effect": "Allow",

"Action": "s3:GetObject",

"Resource": [

"arn:aws:s3:::aws-ssm-region/*", "arn:aws:s3:::aws-windows-downloads-region/*", "arn:aws:s3:::amazon-ssm-region/*", "arn:aws:s3:::amazon-ssm-packages-region/*", "arn:aws:s3:::region-birdwatcher-prod/*", "arn:aws:s3:::aws-ssm-distributor-file-region/*", "arn:aws:s3:::aws-ssm-document-attachments-region/*", "arn:aws:s3:::patch-baseline-snapshot-region/*" ] }, {

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:PutObjectAcl",

{

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:PutObjectAcl",  "s3:GetEncryptionConfiguration"

"s3:GetEncryptionConfiguration"  ],

"Resource": [

"arn:aws:s3:::

],

"Resource": [

"arn:aws:s3:::DOC-EXAMPLE-BUCKET/*", "arn:aws:s3:::DOC-EXAMPLE-BUCKET" ]

}

]

}

]

}

]

}1 Il primo elemento

Statementè obbligatorio solo se si utilizza un endpoint VPC.2 Il secondo elemento

Statementè obbligatorio solo se si utilizza un bucket S3 creato per l'uso nelle operazioni di Systems Manager.3 L'autorizzazione della lista di controllo accessi

PutObjectAclè obbligatoria solo se si prevede di supportare l'accesso multi-account al bucket S3 in altri account.4 L'elemento

GetEncryptionConfigurationè obbligatorio se il bucket S3 è configurato per utilizzare la crittografia.5 Se il bucket S3 è configurato per utilizzare la crittografia, la radice del bucket S3 (ad esempio

arn:aws:s3:::) deve essere elencata nella sezione Risorsa. L'utente, il gruppo o il ruolo deve essere configurato con l'accesso al bucket root.DOC-EXAMPLE-BUCKET -

Se utilizzi un endpoint VPC nelle operazioni, completa la seguente procedura:

Nel primo elemento

Statement, sostituisci ciascun segnapostoregionecon l'identificativo della Regione AWS in cui questa policy verrà utilizzata. Ad esempio, per la Regione Stati Uniti orientali (Ohio), utilizzaus-east-2. Per un elenco dei valoriregionesupportati, consulta la colonna Regione in Endpoint del servizio Systems Manager nella Riferimenti generali di Amazon Web Services.Importante

Consigliamo di evitare l'uso di caratteri jolly (*) al posto delle Regioni specifiche in questa policy. Ad esempio, è preferibile utilizzare

arn:aws:s3:::aws-ssm-us-east-2/*anzichéarn:aws:s3:::aws-ssm-*/*. L'utilizzo di caratteri jolly potrebbe fornire l'accesso ai bucket S3 a cui non si intende concedere l'accesso. Se desideri utilizzare il profilo dell'istanza per più di una Regione, consigliamo di ripetere il primo elementoStatementper ciascuna Regione.oppure

Se non si utilizza un endpoint VPC nelle operazioni, è possibile eliminare il primo elemento

Statement. -

Se si utilizza un bucket S3 personale nelle operazioni di Systems Manager, procedere nel seguente modo:

Nel secondo elemento

StatementsostituireDOC-EXAMPLE-BUCKET"arn:aws:s3:::my-bucket-name/*"come risorsa. Per ulteriori informazioni su come fornire le autorizzazioni per i bucket o per gli oggetti nei bucket, consultare l'argomento Azioni Amazon S3 nella Guida per l'Utente di Amazon Simple Storage Service e il post del blog AWS IAM Policies and Bucket Policies and ACLs! Oh, My! (Controllo dell'accesso alle risorse S3). Nota

Se utilizzi più di un bucket, indica l'ARN per ciascuno di essi. Guarda l'esempio che segue per le autorizzazioni sui bucket.

"Resource": [ "arn:aws:s3:::DOC-EXAMPLE-BUCKET1DOC-EXAMPLE-BUCKET2oppure

Se non utilizzi un bucket S3 personale nelle operazioni di Systems Manager, puoi eliminare il secondo elemento

Statement. -

Scegli Successivo: Tag.

-

(Facoltativo) Aggiungi i tag scegliendo Aggiungi tag e inserendo i tag preferiti per la policy.

-

Seleziona Next: Revisione.

-

In Name (Nome), immettere un nome per la policy, ad esempio

SSMInstanceProfileS3Policy. -

Scegli Crea policy.

Considerazioni aggiuntive sulle policy per le istanze gestite

Questa sezione descrive alcune delle policy che è possibile aggiungere al ruolo IAM predefinito creato dalla configurazione di gestione host predefinita o per i quali è possibile utilizzare i profili dell'istanza AWS Systems Manager. Per fornire le autorizzazioni per la comunicazione tra le istanze e l' API di Systems Manager, consigliamo di creare policy personalizzate che riflettano le esigenze di sistema e dei requisiti di sicurezza. A seconda del piano delle operazioni, potrebbero essere necessarie le autorizzazioni rappresentate in una o più delle altre policy.

- Policy:

AmazonSSMDirectoryServiceAccess -

Obbligatoria solo se prevedi di aggiungere istanze Amazon EC2 per Windows Server a una directory Microsoft AD.

Questa policy AWS gestita consente di accedere SSM Agent per tuo AWS Directory Service conto alle richieste di aggiunta al dominio da parte dell'istanza gestita. Per ulteriori informazioni, consulta Aggiunta di un'istanza EC2 Windows nella Guida di amministrazione di AWS Directory Service .

- Policy:

CloudWatchAgentServerPolicy -

Richiesto solo se prevedi di installare ed eseguire l' CloudWatch agente sulle tue istanze per leggere i dati metrici e di log su un'istanza e scriverli su Amazon. CloudWatch Questi ti aiutano a monitorare, analizzare e rispondere rapidamente a problemi o modifiche alle tue AWS risorse.

Il tuo ruolo IAM predefinito creato dal profilo di istanza o configurazione di gestione dell'host predefinito necessita di questa policy solo se utilizzerai funzionalità come Amazon EventBridge o Amazon CloudWatch Logs. (Puoi anche creare una politica più restrittiva che, ad esempio, limiti l'accesso in scrittura a uno specifico flusso di log di CloudWatch Logs.)

Nota

L'utilizzo EventBridge delle funzionalità e CloudWatch dei registri è facoltativo. Tuttavia, se intendi utilizzarle, è consigliabile configurale all'inizio del processo di configurazione di Systems Manager. Per ulteriori informazioni, consulta la Amazon EventBridge User Guide e la Amazon CloudWatch Logs User Guide.

Per creare policy IAM con autorizzazioni per funzionalità aggiuntive di Systems Manager, consulta le risorse seguenti:

Collegamento del profilo dell'istanza di Systems Manager a un'istanza (console)

-

Nel riquadro di navigazione, in Istanze scegli Istanze.

-

Cercare e scegliere l'istanza EC2 nell'elenco.

-

Nel menu Actions (Operazioni), scegliere Security (Sicurezza), Modify IAM role (Modifica ruolo IAM).

-

Per Ruolo IAM, seleziona il profilo dell'istanza creato utilizzando la procedura descritta in Configurazione alternativa.

-

Scegli Aggiorna ruolo IAM.

Per ulteriori informazioni sul collegamento di ruoli IAM alle istanze, scegli uno dei seguenti riferimenti a seconda del tipo di sistema operativo selezionato:

-

Collegamento di un ruolo IAM a un'istanza nella Guida per l'utente di Amazon EC2 per le istanze Linux

-

Collegamento di un ruolo IAM a un'istanza nella Guida per l'utente di Amazon EC2 per le istanze Windows

Continua su Passaggio 2: Creazione di endpoint VPC.