Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Fase 1: Crea un ruolo di servizio IAM per un ambiente ibrido e multicloud

Le macchine non EC2 (Amazon Elastic Compute Cloud) in un ambiente ibrido e multicloud richiedono un ruolo di servizio AWS Identity and Access Management (IAM) per comunicare con il servizio AWS Systems Manager. Il ruolo concedeAWS Security Token Service(AWS STS)AssumeRoleattendibile al servizio Systems Manager. Il ruolo di servizio per un ambiente ibrido e multicloud deve essere creato una sola volta per ogni Account AWS. Tuttavia, è possibile scegliere di creare più ruoli di servizio per diverse attivazioni ibride se le macchine dell'ambiente ibrido e multicloud richiedono autorizzazioni diverse.

Le procedure seguenti descrivono come creare il ruolo di servizio necessario utilizzando la console di Systems Manager o lo strumento a riga di comando preferito.

Creare un ruolo di servizio IAM (console)

La seguente procedura consente di creare un ruolo di servizio un'attivazione ibrida. Questa procedura utilizza la policy AmazonSSMManagedInstanceCore per la funzionalità di base di Systems Manager. A seconda del caso d'uso, potrebbe essere necessario aggiungere ulteriori policy al ruolo di servizio per le macchine On-Premise per poter accedere ad altre funzionalità o ad Servizi AWS. Ad esempio, senza accesso ai bucket Amazon Simple Storage Service (Amazon S3) richiesti gestiti AWS, le operazioni di patch Patch Manager non riescono.

Creazione di un ruolo per un servizio (console)

Apri la console IAM all'indirizzo https://console.aws.amazon.com/iam/.

-

Nel pannello di navigazione, scegliere Roles (Ruoli) e quindi Create role (Crea ruolo).

-

Per Select trusted entity (Seleziona un'entità attendibile), effettua le seguenti selezioni:

-

Per Trusted entity type (Tipo di entità attendibile), scegli Servizio AWS.

-

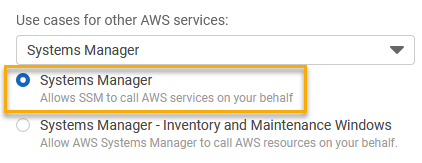

Per Casi d'uso per altri Servizi AWS, scegli Systems Manager.

-

Scegli Systems Manager, come mostrato nell'immagine seguente.

-

Seleziona Successivo.

-

Nella pagina Add permissions (Aggiungi autorizzazioni), esegui le operazioni seguenti:

-

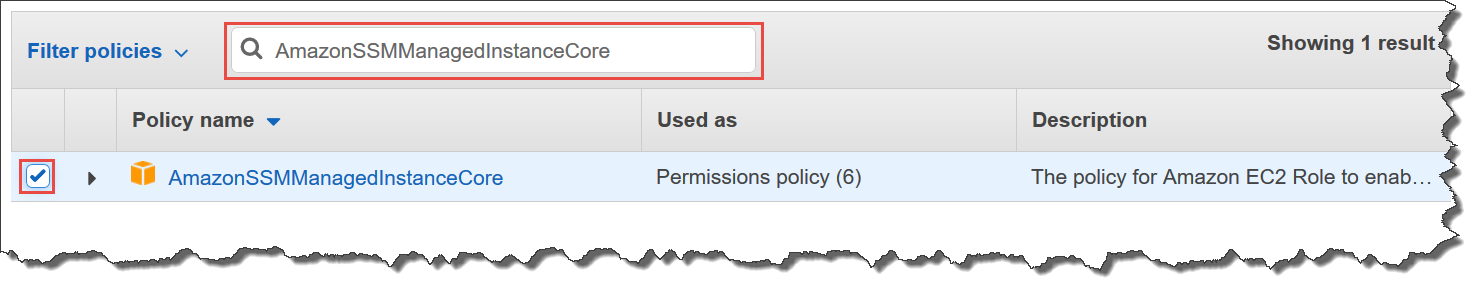

Utilizzare il campo Search (Cerca) per individuare la policy AmazonSSMManagedInstanceCore. Seleziona la casella accanto al suo nome.

-

La console conserva la selezione anche se cerchi altre policy.

-

Se nella procedura (Facoltativo) Creazione di una policy personalizzata per l'accesso al bucket S3 hai creato una policy di bucket S3 personalizzata, cercala e seleziona la casella accanto al suo nome.

-

Se prevedi di aggiungere le macchine non EC2 a una Active Directory gestita da AWS Directory Service, cerca AmazonSSMDirectoryServiceAccess e seleziona la casella di controllo accanto al relativo nome.

-

Se prevedi di utilizzare EventBridge o CloudWatch Logs per gestire o monitorare il nodo gestito, cerca CloudWatchAgentServerPolicy e seleziona la casella di controllo accanto al relativo nome.

-

Seleziona Successivo.

-

Per Nome ruolo, inserisci un nome per il nuovo ruolo del server IAM, ad esempio SSMServerRole.

Prendi nota del nome del ruolo. Potrai scegliere questo ruolo quando registri nuove macchine che desideri gestire utilizzando Systems Manager.

-

(Facoltativo) Per Descrizione ruolo, aggiorna la descrizione di questo ruolo del server IAM.

-

(Facoltativo) In Tags (Tag), aggiungi una o più coppie tag chiave-valore per organizzare, monitorare o controllare l'accesso per questo ruolo.

-

Scegliere Create role (Crea ruolo). Il sistema visualizza di nuovo la pagina Roles (Ruoli).

Creare un ruolo di servizio IAM (riga di comando)

La seguente procedura consente di creare un ruolo di servizio un'attivazione ibrida. Questa procedura utilizza la policy AmazonSSMManagedInstanceCore per la funzionalità di base di Systems Manager. A seconda del caso d'uso, potrebbe essere necessario aggiungere ulteriori policy al ruolo di servizio per le macchine non EC2 in un ambiente ibrido e multicloud per poter accedere ad altre funzionalità o ai Servizi AWS.

Requisito delle policy dei bucket S3

Se uno dei seguenti casi è true, è necessario creare una policy di autorizzazione IAM personalizzata per i bucket Amazon Simple Storage Service (Amazon S3) prima di completare questa procedura:

-

Caso 1: stai utilizzando un endpoint VPC per connettere privatamente il tuo VPC ai servizi Servizi AWS supportati e ai servizi endpoint VPC basati su AWS PrivateLink.

-

Caso 2: prevedi di utilizzare un bucket Amazon S3 che hai creato durante le operazioni di Systems Manager, ad esempio per archiviare l'output per i comandi Run Command o le sessioni Session Manager in un bucket S3. Prima di procedere, segui i passaggi descritti in Create a custom S3 bucket policy for an instance profileCreare una policy del bucket S3 personalizzata per un profilo dell'istanza. Le informazioni sulle policy dei bucket S3 fornite in quell'argomento sono valide anche per il ruolo di servizio.

- AWS CLI

-

Per creare un ruolo di servizio IAM per un ambiente ibrido e multicloud (AWS CLI)

Se non lo hai ancora fatto, installa e configura AWS Command Line Interface (AWS CLI).

Per informazioni, consulta la pagina Installazione o aggiornamento della versione più recente di AWS CLI.

-

Creare un file di testo con un nome, ad esempio SSMService-Trust.json con la seguente policy di attendibilità. Salvare il file con l'estensione .json. Assicurati di specificare il tuo Account AWS e la Regione AWS nell'ARN dove hai creato l'attivazione ibrida.

{

"Version":"2012-10-17",

"Statement":[

{

"Sid":"",

"Effect":"Allow",

"Principal":{

"Service":"ssm.amazonaws.com"

},

"Action":"sts:AssumeRole",

"Condition":{

"StringEquals":{

"aws:SourceAccount":"123456789012"

},

"ArnEquals":{

"aws:SourceArn":"arn:aws:ssm:us-east-2:123456789012:*"

}

}

}

]

}

-

Apertura dellaAWS CLIE nella directory in cui è stato creato il file JSON, eseguire l'create-rolePer creare il ruolo del servizio. Questo esempio crea un ruolo denominato SSMServiceRole. È possibile scegliere un nome diverso.

Linux & macOSWindows

- Linux & macOS

aws iam create-role \

--role-name SSMServiceRole \

--assume-role-policy-document file://SSMService-Trust.json

- Windows

aws iam create-role ^

--role-name SSMServiceRole ^

--assume-role-policy-document file://SSMService-Trust.json

-

Usare attach-role-policy come segue per abilitare il ruolo del servizio appena creato per la creazione di un token di sessione. Il token della sessione concede al nodo gestito l'autorizzazione di eseguire comandi utilizzando Systems Manager.

Le policy aggiunte per un profilo del servizio per i nodi gestiti in un ambiente ibrido e multicloud sono le stesse policy utilizzate per la creazione di un profilo dell'istanza per Amazon Elastic Compute Cloud (Amazon EC2). Per ulteriori informazioni sulle policy AWS utilizzate nei seguenti comandi, consulta Configurazione delle autorizzazioni dell'istanza per Systems Manager.

(Obbligatorio) Eseguire il comando seguente per abilitare un nodo gestito all'utilizzo della funzionalità principale del servizio AWS Systems Manager.

Linux & macOSWindows

- Linux & macOS

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

- Windows

aws iam attach-role-policy ^

--role-name SSMServiceRole ^

--policy-arn arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

Se è stata creata una policy di bucket S3 personalizzata per il ruolo del servizio, eseguire il comando seguente per abilitare l'agente AWS Systems Manager (SSM Agent) per l'accesso al bucket specificato nella policy. Sostituire account-id e my-bucket-policy-name con il proprio ID account Account AWS e il nome del bucket.

Linux & macOSWindows

- Linux & macOS

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::account-id:policy/my-bucket-policy-name

- Windows

aws iam attach-role-policy ^

--role-name SSMServiceRole ^

--policy-arn arn:aws:iam::account-id:policy/my-bucket-policy-name

(Facoltativo) Eseguire il comando seguente per consentire a SSM Agent di accedere a AWS Directory Service per conto dell'utente per le richieste di aggiunta al dominio da parte del nodo gestito. Il ruolo di servizio necessita di questa policy solo se aggiungi i nodi a una directory Microsoft AD.

Linux & macOSWindows

- Linux & macOS

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::aws:policy/AmazonSSMDirectoryServiceAccess

- Windows

aws iam attach-role-policy ^

--role-name SSMServiceRole ^

--policy-arn arn:aws:iam::aws:policy/AmazonSSMDirectoryServiceAccess

(Facoltativo) Esegui il comando seguente per consentire l'esecuzione dell'agente Cloudwatch sui nodi gestiti. Questo comando consente di leggere e scrivere le informazioni su un nodo in Cloudwatch. Il profilo del servizio necessita di questa policy solo se si utilizzano servizi come Amazon EventBridge o Amazon CloudWatch Logs.

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::aws:policy/CloudWatchAgentServerPolicy

- Tools for PowerShell

-

Per creare un ruolo di servizio IAM per un ambiente ibrido e multicloud (AWS Tools for Windows PowerShell)

Se non lo hai ancora fatto, installa e configura AWS Tools for PowerShell (Strumenti per Windows PowerShell).

Per informazioni, consulta la pagina Installazione di AWS Tools for PowerShell.

-

Creare un file di testo con un nome, ad esempio SSMService-Trust.json con la seguente policy di attendibilità. Salvare il file con l'estensione .json. Assicurati di specificare il tuo Account AWS e la Regione AWS nell'ARN dove hai creato l'attivazione ibrida.

{

"Version":"2012-10-17",

"Statement":[

{

"Sid":"",

"Effect":"Allow",

"Principal":{

"Service":"ssm.amazonaws.com"

},

"Action":"sts:AssumeRole",

"Condition":{

"StringEquals":{

"aws:SourceAccount":"123456789012"

},

"ArnEquals":{

"aws:SourceArn":"arn:aws:ssm:region:123456789012:*"

}

}

}

]

}

-

Aprire PowerShell in modalità amministrativa e nella directory in cui è stato creato il file JSON eseguireNew-IAMRolePer creare un ruolo di servizio. Questo esempio crea un ruolo denominato SSMServiceRole. È possibile scegliere un nome diverso.

New-IAMRole `

-RoleName SSMServiceRole `

-AssumeRolePolicyDocument (Get-Content -raw SSMService-Trust.json)

-

Usare Register-IAMRolePolicy come segue per abilitare il ruolo del servizio creato per la creazione di un token di sessione. Il token della sessione concede al nodo gestito l'autorizzazione di eseguire comandi utilizzando Systems Manager.

Le policy aggiunte per un profilo del servizio per i nodi gestiti in un ambiente ibrido e multicloud sono le stesse policy utilizzate per la creazione di un profilo dell'istanza per EC2. Per ulteriori informazioni sulle policy AWS utilizzate nei seguenti comandi, consulta Configurazione delle autorizzazioni dell'istanza per Systems Manager.

(Obbligatorio) Eseguire il comando seguente per abilitare un nodo gestito all'utilizzo della funzionalità principale del servizio AWS Systems Manager.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

Se è stata creata una policy di bucket S3 personalizzata per il ruolo del servizio, eseguire il comando seguente per abilitare SSM Agent per l'accesso al bucket specificato nella policy. Sostituire account-id e my-bucket-policy-name con il proprio ID account Account AWS e il nome del bucket.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::account-id:policy/my-bucket-policy-name

(Facoltativo) Eseguire il comando seguente per consentire a SSM Agent di accedere a AWS Directory Service per conto dell'utente per le richieste di aggiunta al dominio da parte del nodo gestito. Il ruolo del server necessita di questa policy solo se aggiungi i nodi a una directory Microsoft AD.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::aws:policy/AmazonSSMDirectoryServiceAccess

(Facoltativo) Esegui il comando seguente per consentire l'esecuzione dell'agente Cloudwatch sui nodi gestiti. Questo comando consente di leggere e scrivere le informazioni su un nodo in Cloudwatch. Il profilo del servizio necessita di questa policy solo se si utilizzano servizi come Amazon EventBridge o Amazon CloudWatch Logs.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::aws:policy/CloudWatchAgentServerPolicy

Continuare su Fase 2: Creare un'attivazione ibrida per un ambiente ibrido e multicloud.