Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Crea un connettore SFTP

Questa procedura spiega come creare connettori SFTP utilizzando la AWS Transfer Family console o. AWS CLI

- Console

-

Per creare un connettore SFTP

-

Apri la AWS Transfer Family console all'indirizzo https://console.aws.amazon.com/transfer/

. -

Nel riquadro di navigazione a sinistra, scegli Connettori SFTP, quindi scegli Crea connettore SFTP.

-

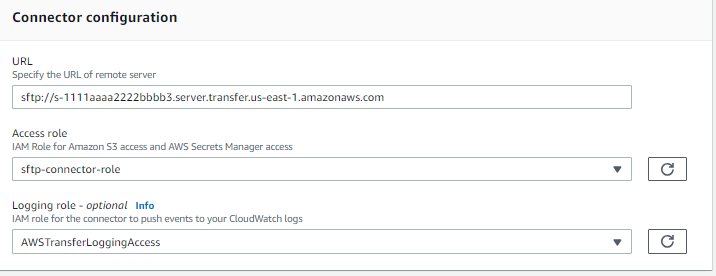

Nella sezione Configurazione del connettore, fornisci le seguenti informazioni:

-

Per l'URL, immettete l'URL di un server SFTP remoto. Questo URL deve essere formattato come

sftp://, ad esempio.partner-SFTP-server-urlsftp://AnyCompany.comNota

Facoltativamente, puoi fornire un numero di porta nel tuo URL. Il formato è

sftp://. Il numero di porta predefinito (quando non viene specificata alcuna porta) è la porta 22.partner-SFTP-server-url:port-number -

Per il ruolo Access, scegli l'Amazon Resource Name (ARN) del ruolo AWS Identity and Access Management (IAM) da utilizzare.

-

Assicurati che questo ruolo fornisca l'accesso in lettura e scrittura alla directory principale della posizione del file utilizzata nella

StartFileTransferrichiesta. -

Assicurati che questo ruolo fornisca l'autorizzazione

secretsmanager:GetSecretValueper accedere al segreto.Nota

Nella policy, è necessario specificare l'ARN per il segreto. L'ARN contiene il nome segreto, ma aggiunge al nome sei caratteri alfanumerici casuali. Un ARN per un segreto ha il seguente formato.

arn:aws:secretsmanager:region:account-id:secret:aws/transfer/SecretName-6RandomCharacters -

Assicurati che questo ruolo contenga una relazione di fiducia che consenta al connettore di accedere alle tue risorse per soddisfare le richieste di trasferimento degli utenti. Per i dettagli su come stabilire una relazione di fiducia, consulta. Per stabilire una relazione di trust

L'esempio seguente concede le autorizzazioni necessarie per accedere a

amzn-s3-demo-bucketin Amazon S3 e al segreto specificato archiviato in Secrets Manager.{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowListingOfUserFolder", "Action": [ "s3:ListBucket", "s3:GetBucketLocation" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket" ] }, { "Sid": "HomeDirObjectAccess", "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:DeleteObject", "s3:DeleteObjectVersion", "s3:GetObjectVersion", "s3:GetObjectACL", "s3:PutObjectACL" ], "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*" }, { "Sid": "GetConnectorSecretValue", "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue" ], "Resource": "arn:aws:secretsmanager:region:account-id:secret:aws/transfer/SecretName-6RandomCharacters" } ] }Nota

Per il ruolo di accesso, l'esempio concede l'accesso a un singolo segreto. Tuttavia, puoi utilizzare un carattere jolly, che può far risparmiare lavoro se desideri riutilizzare lo stesso ruolo IAM per più utenti e segreti. Ad esempio, la seguente dichiarazione di risorsa concede le autorizzazioni per tutti i segreti il cui nome inizia con.

aws/transfer"Resource": "arn:aws:secretsmanager:region:account-id:secret:aws/transfer/*"È inoltre possibile archiviare i segreti contenenti le credenziali SFTP in un altro. Account AWS Per i dettagli sull'abilitazione dell'accesso segreto tra account, consulta Autorizzazioni ai AWS Secrets Manager segreti per gli utenti di un altro account.

-

-

(Facoltativo) Per il ruolo di registrazione, scegli il ruolo IAM per il connettore da utilizzare per inviare eventi ai tuoi log. CloudWatch La seguente policy di esempio elenca le autorizzazioni necessarie per registrare gli eventi per i connettori SFTP.

{ "Version": "2012-10-17", "Statement": [{ "Sid": "SFTPConnectorPermissions", "Effect": "Allow", "Action": [ "logs:CreateLogStream", "logs:DescribeLogStreams", "logs:CreateLogGroup", "logs:PutLogEvents" ], "Resource": [ "arn:aws:logs:*:*:log-group:/aws/transfer/*" ] }] }

-

-

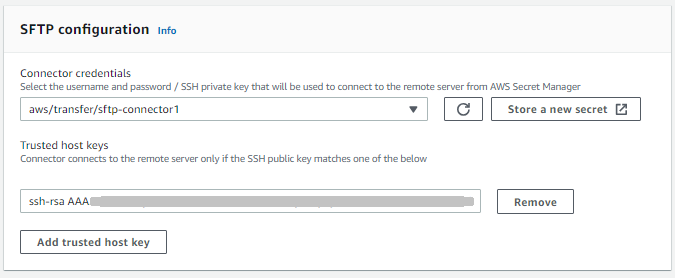

Nella sezione Configurazione SFTP, fornite le seguenti informazioni:

-

Per le credenziali del connettore, dall'elenco a discesa, scegli il nome di un segreto AWS Secrets Manager che contiene la chiave privata o la password dell'utente SFTP. È necessario creare un segreto e archiviarlo in un modo specifico. Per informazioni dettagliate, consultare Memorizza le credenziali di autenticazione per i connettori SFTP in Secrets Manager .

-

(Facoltativo) È possibile creare il connettore lasciando il

TrustedHostKeysparametro vuoto. Tuttavia, il connettore non sarà in grado di trasferire file con il server remoto finché non fornirai questo parametro nella configurazione del connettore. Puoi inserire le chiavi host affidabili al momento della creazione del connettore o aggiornare il connettore in un secondo momento utilizzando le informazioni sulla chiave host restituite dall'azione dellaTestConnectionconsole o dal comando API. Cioè, per la casella di testo Trusted host keys, puoi effettuare una delle seguenti operazioni:-

Fornisci le chiavi Trusted Host al momento della creazione del connettore. Incolla la parte pubblica della chiave host utilizzata per identificare il server esterno. Puoi aggiungere più di una chiave, scegliendo Aggiungi chiave host affidabile per aggiungere una chiave aggiuntiva. È possibile utilizzare il

ssh-keyscancomando sul server SFTP per recuperare la chiave necessaria. Per informazioni dettagliate sul formato e sul tipo di chiavi host affidabili supportate da Transfer Family, vedere SFTPConnectorConfig. -

Lascia vuota la casella di testo Trusted Host Key (s) quando crei il connettore e aggiorna il connettore in un secondo momento con queste informazioni. Se non disponi delle informazioni sulla chiave host al momento della creazione del connettore, puoi lasciare questo parametro vuoto per ora e procedere con la creazione del connettore. Dopo aver creato il connettore, utilizza l'ID del nuovo connettore per eseguire il

TestConnectioncomando, nella AWS CLI o dalla pagina dei dettagli del connettore. In caso di successo,TestConnectionrestituirà le informazioni necessarie sulla chiave host. È quindi possibile modificare il connettore utilizzando la console (o eseguendo ilUpdateConnectorAWS CLI comando) e aggiungere le informazioni sulla chiave host restituite durante l'esecuzioneTestConnection.

Importante

Se recuperate la chiave host del server remoto eseguendo

TestConnection, assicuratevi di eseguire la out-of-band convalida sulla chiave restituita.È necessario accettare la nuova chiave come attendibile o verificare l'impronta digitale presentata con un'impronta digitale precedentemente nota che avete ricevuto dal proprietario del server SFTP remoto a cui vi state connettendo.

-

-

(Facoltativo) Per Numero massimo di connessioni simultanee, dall'elenco a discesa, scegliete il numero di connessioni simultanee che il connettore crea al server remoto. La selezione predefinita sulla console è 5.

Questa impostazione specifica il numero di connessioni attive che il connettore può stabilire contemporaneamente con il server remoto. La creazione di connessioni simultanee può migliorare le prestazioni dei connettori abilitando le operazioni parallele.

-

-

Nella sezione Opzioni dell'algoritmo di crittografia, scegli una politica di sicurezza dall'elenco a discesa nel campo Politica di sicurezza. La politica di sicurezza consente di selezionare gli algoritmi crittografici supportati dal connettore. Per i dettagli sulle politiche e sugli algoritmi di sicurezza disponibili, vedere. AWS Transfer Family Politiche di sicurezza per i connettori SFTP

-

(Facoltativo) Nella sezione Tag, per Chiave e Valore, inserite uno o più tag come coppie chiave-valore.

-

Dopo aver confermato tutte le impostazioni, scegli Crea connettore SFTP per creare il connettore SFTP. Se il connettore viene creato correttamente, viene visualizzata una schermata con un elenco degli indirizzi IP statici assegnati e un pulsante Test di connessione. Utilizzate il pulsante per testare la configurazione del nuovo connettore.

Viene visualizzata la pagina Connettori, con l'ID del nuovo connettore SFTP aggiunto all'elenco. Per visualizzare i dettagli dei connettori, consultaVisualizza i dettagli del connettore SFTP.

-

- CLI

-

Il create-connectorcomando viene utilizzato per creare un connettore. Per utilizzare questo comando per creare un connettore SFTP, è necessario fornire le seguenti informazioni.

-

L'URL di un server SFTP remoto. Questo URL deve essere formattato come

sftp://, ad esempio.partner-SFTP-server-urlsftp://AnyCompany.com -

Il ruolo di accesso. Scegli l'Amazon Resource Name (ARN) del ruolo AWS Identity and Access Management (IAM) da utilizzare.

-

Assicurati che questo ruolo fornisca l'accesso in lettura e scrittura alla directory principale della posizione del file utilizzata nella

StartFileTransferrichiesta. -

Assicurati che questo ruolo fornisca l'autorizzazione

secretsmanager:GetSecretValueper accedere al segreto.Nota

Nella policy, è necessario specificare l'ARN per il segreto. L'ARN contiene il nome segreto, ma aggiunge al nome sei caratteri alfanumerici casuali. Un ARN per un segreto ha il seguente formato.

arn:aws:secretsmanager:region:account-id:secret:aws/transfer/SecretName-6RandomCharacters -

Assicurati che questo ruolo contenga una relazione di fiducia che consenta al connettore di accedere alle tue risorse per soddisfare le richieste di trasferimento degli utenti. Per i dettagli su come stabilire una relazione di fiducia, consulta. Per stabilire una relazione di trust

L'esempio seguente concede le autorizzazioni necessarie per accedere a

amzn-s3-demo-bucketin Amazon S3 e al segreto specificato archiviato in Secrets Manager.{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowListingOfUserFolder", "Action": [ "s3:ListBucket", "s3:GetBucketLocation" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket" ] }, { "Sid": "HomeDirObjectAccess", "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:DeleteObject", "s3:DeleteObjectVersion", "s3:GetObjectVersion", "s3:GetObjectACL", "s3:PutObjectACL" ], "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*" }, { "Sid": "GetConnectorSecretValue", "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue" ], "Resource": "arn:aws:secretsmanager:region:account-id:secret:aws/transfer/SecretName-6RandomCharacters" } ] }Nota

Per il ruolo di accesso, l'esempio concede l'accesso a un singolo segreto. Tuttavia, puoi utilizzare un carattere jolly, che può far risparmiare lavoro se desideri riutilizzare lo stesso ruolo IAM per più utenti e segreti. Ad esempio, la seguente dichiarazione di risorsa concede le autorizzazioni per tutti i segreti il cui nome inizia con.

aws/transfer"Resource": "arn:aws:secretsmanager:region:account-id:secret:aws/transfer/*"È inoltre possibile archiviare i segreti contenenti le credenziali SFTP in un altro. Account AWS Per i dettagli sull'abilitazione dell'accesso segreto tra account, consulta Autorizzazioni ai AWS Secrets Manager segreti per gli utenti di un altro account.

-

-

(Facoltativo) Scegli il ruolo IAM per il connettore da utilizzare per inviare eventi ai tuoi CloudWatch log. La seguente policy di esempio elenca le autorizzazioni necessarie per registrare gli eventi per i connettori SFTP.

{ "Version": "2012-10-17", "Statement": [{ "Sid": "SFTPConnectorPermissions", "Effect": "Allow", "Action": [ "logs:CreateLogStream", "logs:DescribeLogStreams", "logs:CreateLogGroup", "logs:PutLogEvents" ], "Resource": [ "arn:aws:logs:*:*:log-group:/aws/transfer/*" ] }] } -

Fornite le seguenti informazioni di configurazione SFTP.

-

L'ARN di un segreto AWS Secrets Manager che contiene la chiave privata o la password dell'utente SFTP.

-

La parte pubblica della chiave host utilizzata per identificare il server esterno. Se lo desideri, puoi fornire più chiavi host affidabili.

Il modo più semplice per fornire le informazioni SFTP è salvarle in un file. Ad esempio, copiate il seguente testo di esempio in un file denominato

testSFTPConfig.json.// Listing for testSFTPConfig.json { "UserSecretId": "arn:aws::secretsmanager:us-east-2:123456789012:secret:aws/transfer/example-username-key", "TrustedHostKeys": [ "sftp.example.com ssh-rsa AAAAbbbb...EEEE=" ] } -

-

Specificate una politica di sicurezza per il connettore, inserendo il nome della politica di sicurezza.

Nota

SecretIdPuò essere l'intero ARN o il nome del segreto (example-username-keynell'elenco precedente).Quindi esegui il comando seguente per creare il connettore.

aws transfer create-connector --url "sftp://partner-SFTP-server-url" \ --access-roleyour-IAM-role-for-bucket-access\ --logging-role arn:aws:iam::your-account-id:role/service-role/AWSTransferLoggingAccess \ --sftp-config file:///path/to/testSFTPConfig.json --security-policy-namesecurity-policy-name--maximum-concurrent-connectionsinteger-from-1-to-5 -