Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Esempio: Routing in uscita centralizzato verso Internet

È possibile configurare un gateway di transito per instradare il traffico Internet in uscita da un VPC senza gateway Internet a un VPC che contiene un gateway NAT e un gateway Internet.

Indice

Panoramica

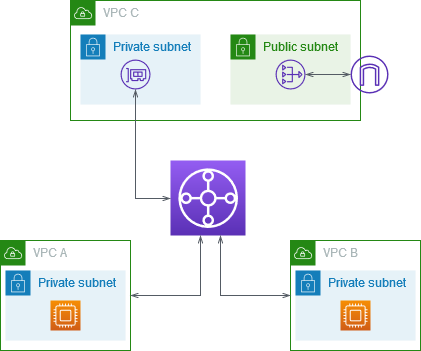

Il seguente diagramma illustra i componenti principali della configurazione di questo scenario. Sono presenti applicazioni in VPC A e VPC B che richiedono l'accesso a Internet solo in uscita. Puoi configurare il VPC C con un gateway NAT pubblico e un gateway Internet e una sottorete privata per il collegamento VPC. Connetti tutti i VPC a un gateway di transito. Configura il routing in modo che il traffico Internet in uscita da VPC A e VPC B attraversi il gateway di transito e arrivi a VPC C. Il gateway NAT in VPC C instrada il traffico al gateway Internet.

Risorse

Crea le seguenti risorse per questo scenario:

-

Tre VPC con intervalli di indirizzi IP che non si sovrappongono. Per ulteriori informazioni, consulta Crea un VPC nella Guida per l'utente di Amazon VPC.

-

VPC A e VPC B hanno ognuno delle sottoreti private con istanze EC2.

-

VPC C ha le seguenti caratteristiche:

-

Un gateway Internet collegato al VPC. Per ulteriori informazioni, consulta Creazione e collegamento di un gateway Internet nella Guida per l'utente di Amazon VPC.

-

Una sottorete pubblica con un gateway NAT. Per ulteriori informazioni, consulta Creazione di gateway NAT nella Guida per l'utente di Amazon VPC.

-

Una sottorete privata per il collegamento del gateway di transito alla VPN. La sottorete privata deve trovarsi nella stessa zona di disponibilità della sottorete pubblica.

-

-

Un gateway di transito Per ulteriori informazioni, consulta Creazione di un gateway di transito.

-

Tre allegati VPC sul gateway di transito. I blocchi CIDR per ogni VPC si propagano alla tabella di routing del gateway di transito. Per ulteriori informazioni, consulta Creare un collegamento del gateway di transito a un VPC. Per il VPC C, è necessario creare il collegamento utilizzando la sottorete privata. Se crei l'allegato utilizzando la sottorete pubblica, il traffico dell'istanza viene indirizzato al gateway Internet, ma il gateway Internet interrompe il traffico perché le istanze non dispongono di indirizzi IP pubblici. Inserendo il collegamento nella sottorete privata, il traffico viene indirizzato al gateway NAT e il gateway NAT invia il traffico al gateway Internet usando l'indirizzo IP elastico (EIP) come indirizzo IP di origine.

Routing

Sono presenti tabelle di routing per ogni VPC e una tabella di routing per il gateway di transito.

Tabelle di routing

Tabella di routing per VPC A

Di seguito è riportato un esempio di tabella di instradamento. La prima voce consente alle istanze del VPC di comunicare tra loro. La seconda voce instrada tutto il rimanente traffico della sottorete IPv4 al gateway di transito.

| Destinazione | Target |

|---|---|

|

|

locale |

|

0.0.0.0/0 |

|

Tabella di routing per VPC B

Di seguito è riportato un esempio di tabella di instradamento. La prima voce consente alle istanze del VPC di comunicare tra loro. La seconda voce instrada tutto il rimanente traffico della sottorete IPv4 al gateway di transito.

| Destinazione | Target |

|---|---|

|

|

locale |

|

0.0.0.0/0 |

|

Tabelle di instradamento per VPC C

Configura la sottorete pubblica con il gateway NAT aggiungendo una route al gateway Internet. Lascia l'altra sottorete come sottorete privata.

Di seguito è riportata una tabella di instradamento di esempio per la sottorete pubblica. La prima voce consente alle istanze del VPC di comunicare tra loro. La seconda e la terza voce instradano il traffico per VPC A e VPC B al gateway di transito. La voce rimanente instrada tutto il resto del traffico della sottorete IPv4 al gateway Internet.

| Destinazione | Target |

|---|---|

VPC C CIDR |

locale |

VPC A CIDR |

transit-gateway-id |

VPC B CIDR |

transit-gateway-id |

| 0.0.0.0/0 | internet-gateway-id |

Di seguito è riportata una tabella di instradamento di esempio per la sottorete privata. La prima voce consente alle istanze del VPC di comunicare tra loro. La seconda voce instrada tutto il resto del traffico della sottorete IPv4 al gateway NAT.

| Destinazione | Target |

|---|---|

VPC C CIDR |

locale |

| 0.0.0.0/0 | nat-gateway-id |

Tabella di routing del gateway di transito

Di seguito è riportato un esempio della tabella di instradamento del gateway di transito. I blocchi CIDR per ogni VPC si propagano alla tabella di instradamento del gateway di transito. La route statica invia il traffico Internet in uscita a VPC C. Puoi opzionalmente impedire la comunicazione tra VPC aggiungendo una route blackhole per ogni CIDR VPC.

| CIDR | Collegamento | Tipo di routing |

|---|---|---|

|

|

|

propagata |

|

|

|

propagata |

|

|

|

propagata |

| 0.0.0.0/0 |

|

static |