Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Sicurezza dell'infrastruttura in Amazon VPC

In quanto servizio gestito, Amazon Virtual Private Cloud è protetto dalla sicurezza di rete AWS globale. Per informazioni sui servizi AWS di sicurezza e su come AWS protegge l'infrastruttura, consulta AWS Cloud Security

Utilizzi chiamate API AWS pubblicate per accedere ad Amazon VPC attraverso la rete. I client devono supportare quanto segue:

-

Transport Layer Security (TLS). È richiesto TLS 1.2 ed è consigliato TLS 1.3.

-

Suite di cifratura con Perfect Forward Secrecy (PFS), ad esempio Ephemeral Diffie-Hellman (DHE) o Elliptic Curve Ephemeral Diffie-Hellman (ECDHE). La maggior parte dei sistemi moderni, come Java 7 e versioni successive, supporta tali modalità.

Isolamento della rete

Un cloud privato virtuale (VPC) è una rete virtuale nella propria area logicamente isolata nel cloud. AWS Utilizzalo separatamente VPCs per isolare l'infrastruttura in base al carico di lavoro o all'entità organizzativa.

Una sottorete è un intervallo di indirizzi IP in un VPC. Quando avvii un'istanza, questa operazione viene eseguita in una sottorete nel VPC. Utilizza sottoreti per isolare i livelli dell'applicazione (ad esempio, web, applicazione e database) all'interno di un singolo VPC. Utilizza sottoreti private per le istanze se non devono essere accessibili direttamente da Internet.

Puoi utilizzarlo AWS PrivateLinkper abilitare la connessione alle risorse del tuo VPC Servizi AWS utilizzando indirizzi IP privati, come se tali servizi fossero ospitati direttamente nel tuo VPC. Pertanto, non è necessario utilizzare un gateway Internet o un dispositivo NAT per accedere. Servizi AWS

Controllo del traffico di rete

Considera le seguenti opzioni per controllare il traffico di rete verso le risorse del tuo VPC, ad esempio le EC2 istanze:

Utilizza i gruppi di sicurezza come meccanismo principale per controllare l'accesso di rete al tuo. VPCs Se necessario, utilizzate la rete ACLs per fornire un controllo di rete a grana grossa e senza stato. I gruppi di sicurezza sono più versatili della rete ACLs, grazie alla loro capacità di eseguire un filtraggio dei pacchetti basato sullo stato e di creare regole che fanno riferimento ad altri gruppi di sicurezza. La rete ACLs può essere efficace come controllo secondario (ad esempio, per negare un sottoinsieme specifico di traffico) o come guardie di sottorete di alto livello. Inoltre, poiché le reti ACLs si applicano a un'intera sottorete, possono essere utilizzate come defense-in-depth nel caso in cui un'istanza venga avviata senza il gruppo di sicurezza corretto.

Utilizza sottoreti private per le istanze se non devono essere accessibili direttamente da Internet. Utilizza un host bastione o gateway NAT per l'accesso a Internet dalle istanze nelle sottoreti private.

Configura le tabelle di instradamento della sottorete con i percorsi di rete minimi per supportare i tuoi requisiti di connettività.

Prendi in considerazione l'utilizzo di gruppi di sicurezza o interfacce di rete aggiuntivi per controllare e verificare il traffico di gestione delle EC2 istanze Amazon separatamente dal normale traffico delle applicazioni. Pertanto, puoi implementare policy IAM speciali per il controllo delle modifiche, semplificando l'audit delle modifiche apportate alle regole dei gruppi di sicurezza o agli script di verifica automatica delle regole. Più interfacce di rete forniscono inoltre opzioni aggiuntive per il controllo del traffico di rete, inclusa la possibilità di creare policy di instradamento basate su host o sfruttare diverse regole di instradamento delle sottoreti VPC basate sulle interfacce di rete assegnate a una sottorete.

-

Utilizza AWS Virtual Private Network o Direct Connect per stabilire connessioni private dalle tue reti remote alle tue VPCs. Per ulteriori informazioni, consulta Opzioni di connettività Network-to-Amazon VPC.

-

Utilizza Log di flusso VPC per monitorare il traffico che raggiunge le istanze.

-

Utilizza AWS Security Hub CSPM

per verificare accessibilità di rete indesiderata dalle istanze. -

Utilizza AWS Network Firewall per proteggere le sottoreti del VPC dalle minacce di rete comuni.

Confronta i gruppi di sicurezza e la rete ACLs

La tabella seguente riassume le differenze di base tra i gruppi di sicurezza e la rete ACLs.

| Caratteristica | Gruppo di sicurezza | Lista di controllo degli accessi di rete |

|---|---|---|

| Livello di funzionamento | Livello di istanza | Livello di sottorete |

| Scope | Si applica a tutte le istanze associate al gruppo di sicurezza | Si applica a tutte le istanze nelle sottoreti associate |

| Tipo di regola | Solo consenti regole | Consenti e rifiuta regole |

| Valutazione delle regole | Valuta tutte le regole prima di decidere se consentire il traffico. | Valuta le regole in ordine crescente finché non viene trovata una corrispondenza per il traffico |

| Traffico di ritorno | Consentito automaticamente (stateful) | Deve essere esplicitamente consentito (stateless) |

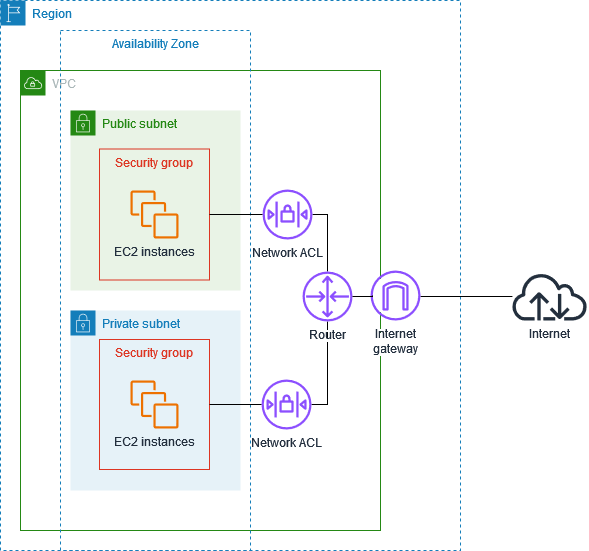

Il diagramma seguente illustra i livelli di sicurezza forniti dai gruppi di sicurezza e dalla rete. ACLs Ad esempio, il traffico da un Internet Gateway viene instradato alla sottorete appropriata utilizzando le route nella tabella di instradamento. Le regole delle liste di controllo accessi di rete associate alla sottorete determinano quale traffico è consentito alla sottorete. Le regole del gruppo di sicurezza associato a un'istanza determinano quale traffico è consentito all'istanza.

È possibile proteggere le istanze utilizzando solo gruppi di sicurezza. Tuttavia, è possibile aggiungere una rete ACLs come ulteriore livello di difesa. Per ulteriori informazioni, consulta Esempio: controllo dell'accesso alle istanze in una sottorete.