Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Accesso a un VPC con peering utilizzando AWS Client VPN

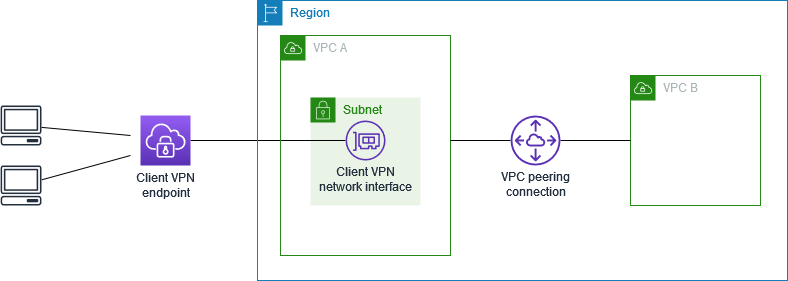

La configurazione per questo scenario include un VPC di destinazione (VPC A) connesso in peering con un VPC (VPC B) aggiuntivo. Consigliamo questa configurazione se devi fornire ai client l'accesso alle risorse all'interno di un VPC di destinazione e di altri VPC connessi in peering (ad esempio VPC B).

Nota

La procedura per consentire l'accesso a un VPC con peering descritto di seguito, è necessaria solo se l'endpoint Client VPN è stato configurato per la modalità split-tunnel. In modalità full-tunnel, l'accesso al VPC con peering sarebbe consentito per impostazione predefinita.

Prima di iniziare, esegui queste attività:

-

Creare o identificare un VPC con almeno una sottorete. Identifica la sottorete nel VPC che vuoi associare all'endpoint Client VPN e annota gli intervalli CIDR IPv4.

-

Identificare un intervallo CIDR adatto per gli indirizzi IP client che non si sovrappongono al CIDR VPC.

-

Esamina le regole e le limitazioni per gli endpoint Client VPN in Regole e best practice di AWS Client VPN.

Per implementare questa configurazione

-

Stabilire la connessione peering tra i VPC. Segui i passaggi indicati in Creazione e accettazione di una connessione peering VPC nella Guida al peering di Amazon VPC. Verifica che le istanze in VPC A possano comunicare con le istanze in VPC B utilizzando la connessione di peering.

-

Crea un endpoint Client VPN nella stessa regione del VPC di destinazione. Nell'esempio precedente è il VPC A. Esegui le fasi descritte in Creare un endpoint Client VPN.

-

Associa la sottorete identificata in precedenza all'endpoint Client VPN creato. Per eseguire questa operazione, attieniti alla procedura descritta in Associare una rete di destinazione a un endpoint Client VPN e seleziona il VPC e la sottorete. Per impostazione predefinita, associamo il gruppo di sicurezza predefinito del VPC all'endpoint client VPN. È possibile associare un gruppo di sicurezza diverso utilizzando i passaggi descritti in Applicazione di un gruppo di sicurezza a una rete target.

-

Aggiungere una regola di autorizzazione per concedere ai client l'accesso al VPC di destinazione. Per eseguire questa operazione, attieniti alla procedura descritta in Aggiunta di una regola di autorizzazione a un endpoint Client VPN. Per abilitare la rete di destinazione , immettere l'intervallo CIDR IPv4 del VPC.

-

Aggiungere una route per indirizzare il traffico al VPC in peering. Nel diagramma, questo è VPC B. Per eseguire questa operazione, attieniti alla procedura descritta inCreazione di una route dell'endpoint. Per Rinstradamento, immettere l'intervallo CIDR IPv4 del VPC in peering. Per ID sottorete del VPC di destinazione seleziona la sottorete associata all'endpoint Client VPN.

-

Aggiungere una regola di autorizzazione per concedere ai client l'accesso al VPC in peering. Per eseguire questa operazione, attieniti alla procedura descritta in Aggiunta di una regola di autorizzazione a un endpoint Client VPN. Per rete di destinazione , immettere l'intervallo CIDR IPv4 del VPC.

-

Aggiungere una regola ai gruppi di sicurezza per le istanze nel VPC A e nel VPC B per consentire il traffico dal gruppo di sicurezza applicato all'ndpoint del lient VPN nella fase 3. Per ulteriori informazioni, consulta Gruppi di sicurezza.