Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

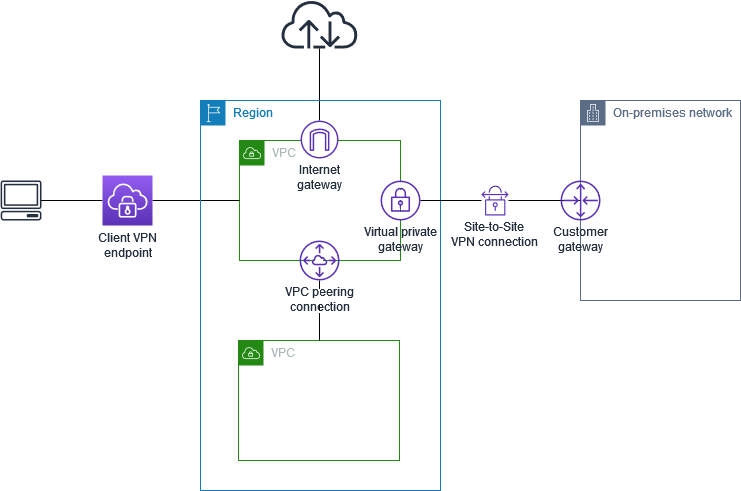

Come AWS Client VPN funziona

Con AWS Client VPN, esistono due tipi di utenti che interagiscono con l'VPNendpoint Client: amministratori e clienti.

L'amministratore è responsabile dell'impostazione e della configurazione del servizio. Ciò comporta la creazione dell'VPNendpoint Client, l'associazione della rete di destinazione, la configurazione delle regole di autorizzazione e l'impostazione di percorsi aggiuntivi (se necessario). Dopo aver impostato e configurato l'VPNendpoint Client, l'amministratore scarica il file di configurazione dell'VPNendpoint Client e lo distribuisce ai client che devono accedervi. Il file di configurazione dell'VPNendpoint Client include il DNS nome dell'VPNendpoint Client e le informazioni di autenticazione necessarie per stabilire una sessione. VPN Per ulteriori informazioni sulla configurazione del servizio, consulta Inizia con AWS Client VPN.

Il client è l'utente finale. Questa è la persona che si connette all'VPNendpoint Client per stabilire una sessione. VPN Il client stabilisce la VPN sessione dal proprio computer locale o dispositivo mobile utilizzando un'applicazione VPN client VPN basata su Open. Dopo aver stabilito la VPN sessione, può accedere in modo sicuro alle risorse VPC in cui si trova la sottorete associata. Possono inoltre accedere ad altre risorse in AWS una rete locale o ad altri client se sono state configurate le regole di routing e autorizzazione richieste. Per ulteriori informazioni sulla connessione a un VPN endpoint Client per stabilire una VPN sessione, consulta la Guida introduttiva nella Guida per l'AWS Client VPN utente.

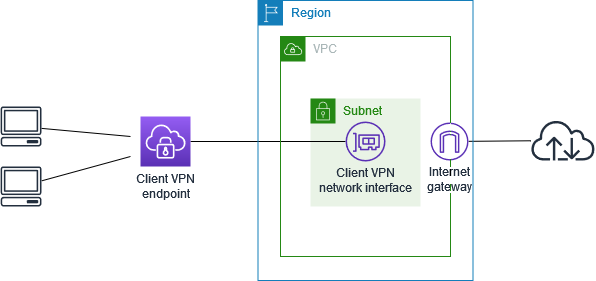

L'immagine seguente illustra l'architettura Client VPN di base.

Scenari ed esempi per il cliente VPN

AWS Client VPN è una VPN soluzione di accesso remoto completamente gestita che viene utilizzata per consentire ai client l'accesso sicuro alle risorse sia AWS all'interno della rete locale che a quella locale. Esistono diverse opzioni per la configurazione dell'accesso. Questa sezione fornisce esempi per la creazione e la configurazione dell'VPNaccesso client per i client.

Scenari

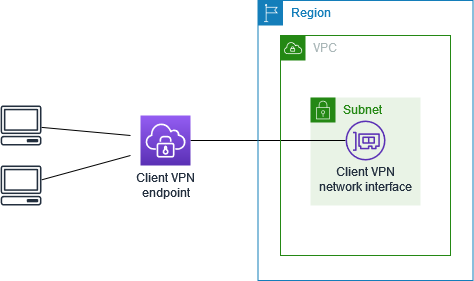

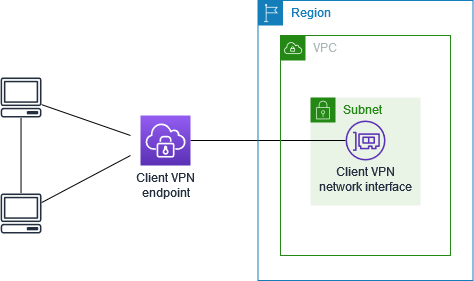

La AWS Client VPN configurazione per questo scenario include una singola destinazioneVPC. Consigliamo questa configurazione se è necessario consentire ai client l'accesso alle risorse all'interno di una VPC sola configurazione.

Prima di iniziare, esegui queste attività:

-

Crea o identifica un VPC file con almeno una sottorete. Identifica la sottorete VPC da associare all'VPNendpoint Client e annotane gli intervalli. IPv4 CIDR

-

Identifica un CIDR intervallo adatto per gli indirizzi IP del client che non si sovrapponga a. VPC CIDR

-

Rivedi le regole e le limitazioni per gli VPN endpoint del client in. Regole e best practice per l'utilizzo AWS Client VPN

Per implementare questa configurazione

-

Crea un VPN endpoint Client nella stessa regione di. VPC Per eseguire questa operazione, attieniti alla procedura descritta in Creare un AWS Client VPN endpoint.

-

Associa la sottorete all'endpoint ClientVPN. A tale scopo, esegui i passaggi descritti in Associare una rete di destinazione a un AWS Client VPN endpoint e seleziona la sottorete e la sottorete VPC identificate in precedenza.

-

Aggiungere una regola di autorizzazione per consentire ai clienti di accedere a. VPC A tale scopo, eseguire i passaggi descritti inAggiungere una regola di autorizzazione, e per Rete di destinazione, immettere l'IPv4CIDRintervallo diVPC.

-

Aggiungere una regola ai gruppi di sicurezza delle risorse per consentire il traffico dal gruppo di sicurezza applicato all'associazione di sottorete nella fase 2. Per ulteriori informazioni, consulta Gruppi di sicurezza.

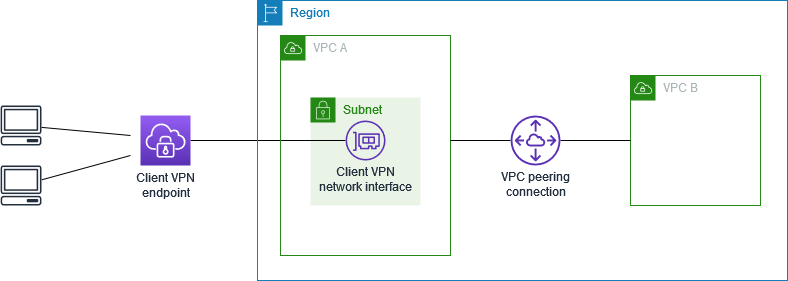

La AWS Client VPN configurazione per questo scenario include un target VPC (VPCA) che viene peerizzato con un altro VPC (VPCB). Si consiglia questa configurazione se è necessario consentire ai client l'accesso alle risorse all'interno di una destinazione VPC e ad altre risorse VPCs che la utilizzano in peering (come VPC B).

Nota

La procedura per consentire l'accesso a un dispositivo peered VPC (descritta nel diagramma di rete) è necessaria solo se l'VPNendpoint Client è stato configurato per la modalità split-tunnel. In modalità full-tunnel, l'accesso al peered è consentito per impostazione predefinita. VPC

Prima di iniziare, esegui queste attività:

-

Crea o identifica un file VPC con almeno una sottorete. Identifica la sottorete VPC da associare all'VPNendpoint Client e annotane gli intervalli. IPv4 CIDR

-

Identifica un CIDR intervallo adatto per gli indirizzi IP del client che non si sovrapponga a. VPC CIDR

-

Rivedi le regole e le limitazioni per gli VPN endpoint del client in. Regole e best practice per l'utilizzo AWS Client VPN

Per implementare questa configurazione

-

Stabilisci la connessione VPC di peering tra. VPCs Segui i passaggi indicati in Creare e accettare una connessione VPC peering nella Amazon VPC Peering Guide. Verifica che le istanze in VPC A possano comunicare con le istanze in VPC B utilizzando la connessione peering.

-

Crea un VPN endpoint Client nella stessa regione della destinazione. VPC Nel diagramma, si tratta di VPC A. Eseguire i passaggi descritti in. Creare un AWS Client VPN endpoint

-

Associate la sottorete che avete identificato all'VPNendpoint Client che avete creato. A tale scopo, esegui i passaggi descritti inAssociare una rete di destinazione a un AWS Client VPN endpoint, selezionando la sottorete VPC e. Per impostazione predefinita, associamo il gruppo di sicurezza predefinito di VPC all'VPNendpoint Client. È possibile associare un gruppo di sicurezza diverso utilizzando i passaggi descritti in Applicare un gruppo di sicurezza a una rete di destinazione in AWS Client VPN.

-

Aggiunge una regola di autorizzazione per consentire ai client di accedere alla destinazioneVPC. Per eseguire questa operazione, attieniti alla procedura descritta in Aggiungere una regola di autorizzazione. Per abilitare la rete di destinazione, inserisci l'IPv4CIDRintervallo diVPC.

-

Aggiungi un percorso per indirizzare il traffico verso il peer. VPC Nel diagramma, questo è VPC B. A tale scopo, eseguire i passaggi descritti in. Crea un percorso AWS Client VPN endpoint Per la destinazione del percorso, inserisci l'IPv4CIDRintervallo del percorso VPC peered. Per Target VPC Subnet ID, seleziona la sottorete associata all'endpoint Client. VPN

-

Aggiungi una regola di autorizzazione per consentire ai clienti l'accesso al peered. VPC Per eseguire questa operazione, attieniti alla procedura descritta in Aggiungere una regola di autorizzazione. Per la rete di destinazione, inserisci l'IPv4CIDRintervallo del VPC peered.

-

Aggiungi una regola ai gruppi di sicurezza per le tue istanze in VPC A e VPC B per consentire il traffico proveniente dal gruppo di sicurezza a cui è stato applicato l'VPNendpoint Client nel passaggio 3. Per ulteriori informazioni, consulta Gruppi di sicurezza.

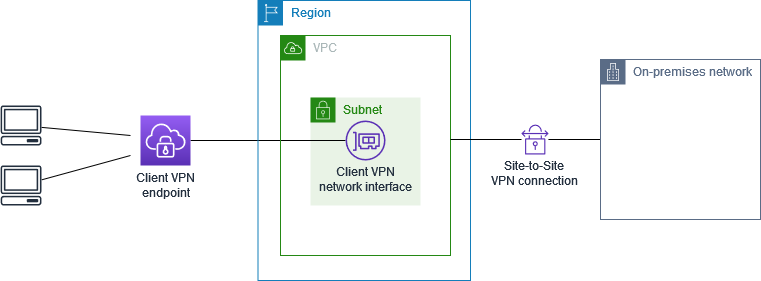

La AWS Client VPN configurazione per questo scenario include solo l'accesso a una rete locale. Consigliamo questa configurazione se devi fornire ai client l'accesso alle risorse all'interno di una rete locale.

Prima di iniziare, esegui queste attività:

-

Crea o identifica una VPC con almeno una sottorete. Identifica la sottorete VPC da associare all'VPNendpoint Client e annotane gli intervalli. IPv4 CIDR

-

Identifica un CIDR intervallo adatto per gli indirizzi IP del client che non si sovrapponga a. VPC CIDR

-

Rivedi le regole e le limitazioni per gli VPN endpoint del client in. Regole e best practice per l'utilizzo AWS Client VPN

Per implementare questa configurazione

-

Abilita la comunicazione tra la rete locale VPC e la tua rete locale tramite una connessione da sito a AWS sitoVPN. Per eseguire questa operazione, attieniti alla procedura descritta in Nozioni di base nella Guida per l'utente di AWS Site-to-Site VPN .

Nota

In alternativa, puoi implementare questo scenario utilizzando una AWS Direct Connect connessione tra la tua rete VPC e quella locale. Per ulteriori informazioni, consulta la Guida per l'utente AWS Direct Connect.

-

Verifica la VPN connessione AWS da sito a sito creata nel passaggio precedente. A tale scopo, esegui i passaggi descritti in Verifica della connessione da sito a sito nella Guida per l'utente VPN.AWS Site-to-Site VPN Se la VPN connessione funziona come previsto, procedi con il passaggio successivo.

-

Crea un VPN endpoint client nella stessa regione diVPC. Per eseguire questa operazione, attieniti alla procedura descritta in Creare un AWS Client VPN endpoint.

-

Associate la sottorete identificata in precedenza all'endpoint ClientVPN. A tale scopo, esegui i passaggi descritti in Associare una rete di destinazione a un AWS Client VPN endpoint e seleziona la VPC sottorete.

-

Aggiungi un percorso che consenta l'accesso alla connessione da AWS sito a sitoVPN. A tale scopo, esegui i passaggi descritti inCrea un percorso AWS Client VPN endpoint: per Route destination, inserisci l'IPv4CIDRintervallo della VPN connessione AWS da sito a sito e per Target VPC Subnet ID, seleziona la sottorete associata all'endpoint Client. VPN

-

Aggiungi una regola di autorizzazione per consentire ai client di accedere alla connessione da sito a sito. AWS VPN A tale scopo, esegui i passaggi descritti inAggiungere una regola di autorizzazione a un AWS Client VPN endpoint; per Rete di destinazione, immettete l'intervallo di connessione da sito a AWS sitoVPN. IPv4 CIDR

La AWS Client VPN configurazione per questo scenario include una singola destinazione VPC e l'accesso a Internet. Consigliamo questa configurazione se è necessario consentire ai client l'accesso alle risorse all'interno di un singolo target VPC e consentire anche l'accesso a Internet.

Se hai completato il tutorial Inizia con AWS Client VPN hai già implementato questo scenario.

Prima di iniziare, esegui queste attività:

-

Crea o identifica un VPC file con almeno una sottorete. Identifica la sottorete VPC da associare all'VPNendpoint Client e annotane gli intervalli. IPv4 CIDR

-

Identifica un CIDR intervallo adatto per gli indirizzi IP del client che non si sovrapponga a. VPC CIDR

-

Rivedi le regole e le limitazioni per gli VPN endpoint del client in. Regole e best practice per l'utilizzo AWS Client VPN

Per implementare questa configurazione

-

Assicurati che il gruppo di sicurezza che utilizzerai per l'VPNendpoint Client consenta il traffico in uscita verso Internet. A tale scopo, aggiungi regole in uscita che consentano il traffico fino a 0.0.0.0/0 per il traffico. HTTP HTTPS

-

Crea un gateway Internet e collegalo al tuo. VPC Per ulteriori informazioni, consulta Creare e collegare un Internet Gateway nella Amazon VPC User Guide.

-

Rendere pubblica la sottorete aggiungendo una route al gateway Internet per instradare la tabella di routing. Nella VPC console, scegli Subnet, seleziona la sottorete che intendi associare all'VPNendpoint Client, scegli Route Table, quindi scegli l'ID della tabella di routing. Scegliere Operazioni, Modifica route e Aggiungi route. Per Destinazione immettere

0.0.0.0/0e per Target scegliere il gateway Internet del passaggio precedente. -

Crea un VPN endpoint Client nella stessa regione del. VPC Per eseguire questa operazione, attieniti alla procedura descritta in Creare un AWS Client VPN endpoint.

-

Associate la sottorete identificata in precedenza all'endpoint ClientVPN. A tale scopo, esegui i passaggi descritti in Associare una rete di destinazione a un AWS Client VPN endpoint e seleziona la VPC sottorete.

-

Aggiungere una regola di autorizzazione per consentire ai clienti di accedere a. VPC A tale scopo, esegui i passaggi descritti inAggiungere una regola di autorizzazione; e per abilitare la rete di destinazione, inserisci l'IPv4CIDRintervallo diVPC.

-

Aggiungere una route che consenta il traffico verso Internet. A tale scopo, esegui i passaggi descritti inCrea un percorso AWS Client VPN endpoint: per Route destination, inserisci e

0.0.0.0/0, per Target VPC Subnet ID, seleziona la sottorete associata all'endpoint ClientVPN. -

Aggiungere una regola di autorizzazione per concedere ai client l'accesso a Internet. Per eseguire questa operazione attieniti alla procedura descritta in Aggiungere una regola di autorizzazione. Per Destination network (Rete di destinazione) immetti

0.0.0.0/0. -

Assicurati che i gruppi di sicurezza per le risorse del tuo computer VPC abbiano una regola che consenta l'accesso dal gruppo di sicurezza associato all'endpoint Client. VPN Ciò consente ai tuoi clienti di accedere alle risorse del tuoVPC.

La AWS Client VPN configurazione per questo scenario consente ai client di accedere a un singolo VPC scenario e consente ai client di instradare il traffico tra loro. Consigliamo questa configurazione se i client che si connettono allo stesso VPN endpoint Client devono comunicare anche tra loro. I client possono comunicare tra loro utilizzando l'indirizzo IP univoco assegnato loro dall'CIDRintervallo di client quando si connettono all'VPNendpoint Client.

Prima di iniziare, esegui queste attività:

-

Crea o identifica un VPC con almeno una sottorete. Identifica la sottorete VPC da associare all'VPNendpoint Client e annotane gli intervalli. IPv4 CIDR

-

Identifica un CIDR intervallo adatto per gli indirizzi IP del client che non si sovrapponga a. VPC CIDR

-

Rivedi le regole e le limitazioni per gli VPN endpoint del client in. Regole e best practice per l'utilizzo AWS Client VPN

Nota

Le regole di autorizzazione basate sulla rete che utilizzano gruppi Active Directory o gruppi SAML IdP basati su Active Directory non sono supportate in questo scenario.

Per implementare questa configurazione

-

Crea un VPN endpoint Client nella stessa regione di. VPC Per eseguire questa operazione, attieniti alla procedura descritta in Creare un AWS Client VPN endpoint.

-

Associate la sottorete identificata in precedenza all'endpoint ClientVPN. A tale scopo, esegui i passaggi descritti in Associare una rete di destinazione a un AWS Client VPN endpoint e seleziona la VPC sottorete.

-

Aggiungere un instradamento alla rete locale nella tabella di routing. Per eseguire questa operazione, attieniti alla procedura descritta in Crea un percorso AWS Client VPN endpoint. Per Route destination, inserisci l'CIDRintervallo di client e, per Target VPC Subnet ID, specifica.

local -

Aggiungi una regola di autorizzazione per consentire ai clienti di accedere a. VPC Per eseguire questa operazione, attieniti alla procedura descritta in Aggiungere una regola di autorizzazione. Per abilitare la rete di destinazione, inserisci l'IPv4CIDRintervallo diVPC.

-

Aggiungi una regola di autorizzazione per consentire ai client di accedere all'CIDRintervallo di client. Per eseguire questa operazione, attieniti alla procedura descritta in Aggiungere una regola di autorizzazione. Per abilitare la rete di destinazione, inserisci l'CIDRintervallo di client.

Puoi configurare il tuo AWS Client VPN endpoint per limitare l'accesso a risorse specifiche del tuoVPC. Per l'autenticazione basata sull'utente, puoi anche limitare l'accesso a parti della rete, in base al gruppo di utenti che accede all'endpoint Client. VPN

Limitare l'accesso utilizzando i gruppi di sicurezza

È possibile concedere o negare l'accesso a risorse specifiche della rete aggiungendo o rimuovendo le regole del gruppo di sicurezza che fanno riferimento al gruppo di sicurezza applicato all'associazione di rete di destinazione (il gruppo di sicurezza ClientVPN). VPC Questa configurazione espande lo scenario illustrato i Accedi a un client VPC che utilizza VPN. e viene applicata in aggiunta alla regola di autorizzazione configurata in tale scenario.

Per concedere l'accesso a una risorsa specifica, identificare il gruppo di sicurezza associato all'istanza in cui è in esecuzione la risorsa. Quindi, crea una regola che consenta il traffico proveniente dal gruppo di VPN sicurezza Client.

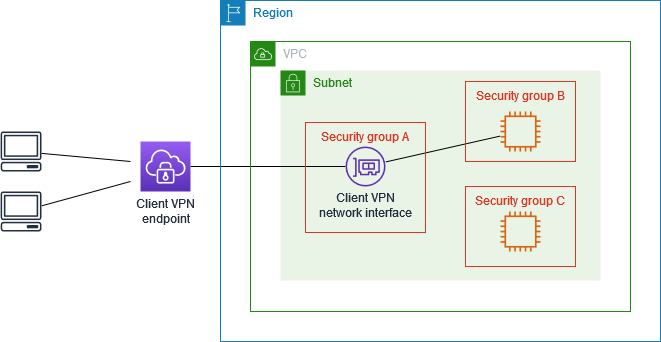

Nel diagramma seguente, il gruppo di sicurezza A è il gruppo di VPN sicurezza Client, il gruppo di sicurezza B è associato a un'EC2istanza e il gruppo di sicurezza C è associato a un'EC2istanza. Se aggiungi una regola al gruppo di sicurezza B che consente l'accesso dal gruppo di sicurezza A, i client possono accedere all'istanza associata al gruppo di sicurezza B. Se il gruppo di sicurezza C non dispone di una regola che consenta l'accesso dal gruppo di sicurezza A, i client non possono accedere all'istanza associata al gruppo di sicurezza C.

Prima di iniziare, controlla se il gruppo VPN di sicurezza Client è associato ad altre risorse del tuoVPC. Se aggiungi o rimuovi regole che fanno riferimento al gruppo VPN di sicurezza Client, puoi concedere o negare l'accesso anche alle altre risorse associate. Per evitare che ciò accada, utilizzate un gruppo di sicurezza creato appositamente per l'uso con l'VPNendpoint Client.

Per creare una regola per il gruppo di sicurezza

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. Fai clic su Security Groups (Gruppi di sicurezza) nel pannello di navigazione.

-

Scegliere il gruppo di sicurezza associato all'istanza in cui la risorsa è in esecuzione.

-

Scegliere Actions (Operazioni), Edit inbound rules (Modifica regole in entrata).

-

Scegliere Add rule (Aggiungi regola), quindi effettuare le seguenti operazioni:

-

In Type (Tipo), scegliere All traffic (Tutto il traffico) o un tipo di traffico specifico che si desidera consentire.

-

Per Origine, scegli Personalizzato, quindi inserisci o scegli l'ID del gruppo di VPN sicurezza Client.

-

-

Scegliere Save rules (Salva regole).

Per rimuovere l'accesso a una risorsa specifica, controllare il gruppo di sicurezza associato all'istanza in cui è in esecuzione la risorsa. Se esiste una regola che consente il traffico proveniente dal gruppo VPN di sicurezza Client, eliminala.

Per verificare le regole del gruppo di sicurezza

Apri la VPC console Amazon all'indirizzo https://console.aws.amazon.com/vpc/

. Fai clic su Security Groups (Gruppi di sicurezza) nel pannello di navigazione.

-

Scegliere Inbound Rules (Regole in entrata).

-

Rivedere l'elenco delle regole. Se esiste una regola in cui Source è il gruppo di VPN sicurezza Client, scegli Modifica regole e scegli Elimina (l'icona x) come regola. Scegliere Salva regole.

Limitare l'accesso in base ai gruppi di utenti

Se l'VPNendpoint Client è configurato per l'autenticazione basata sull'utente, puoi concedere a gruppi specifici di utenti l'accesso a parti specifiche della tua rete. Per farlo, completa le seguenti fasi.

-

Configura utenti e gruppi nel AWS Directory Service tuo IdP. Per ulteriori informazioni, consulta i seguenti argomenti:

-

Crea una regola di autorizzazione per l'VPNendpoint Client che consenta a un gruppo specifico di accedere a tutta o parte della tua rete. Per ulteriori informazioni, consulta AWS Client VPN regole di autorizzazione.

Se l'VPNendpoint Client è configurato per l'autenticazione reciproca, non è possibile configurare gruppi di utenti. Quando si crea una regola di autorizzazione, è necessario concedere l'accesso a tutti gli utenti. Per consentire a gruppi specifici di utenti di accedere a parti specifiche della rete, è possibile creare più VPN endpoint Client. Ad esempio, per ogni gruppo di utenti che accede alla rete, effettuare le seguenti operazioni:

-

Creare un set di certificati e chiavi server e client per quel gruppo di utenti. Per ulteriori informazioni, consulta Autenticazione reciproca in AWS Client VPN.

-

Crea un VPN endpoint Client. Per ulteriori informazioni, consulta Creare un AWS Client VPN endpoint.

-

Creare una regola di autorizzazione che conceda l'accesso a tutta la rete o a parte di essa. Ad esempio, per un VPN endpoint Client utilizzato dagli amministratori, è possibile creare una regola di autorizzazione che garantisca l'accesso all'intera rete. Per ulteriori informazioni, consulta Aggiungere una regola di autorizzazione.