Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Risolvi i problemi di AWS Site-to-Site VPN connettività quando si utilizza Border Gateway Protocol

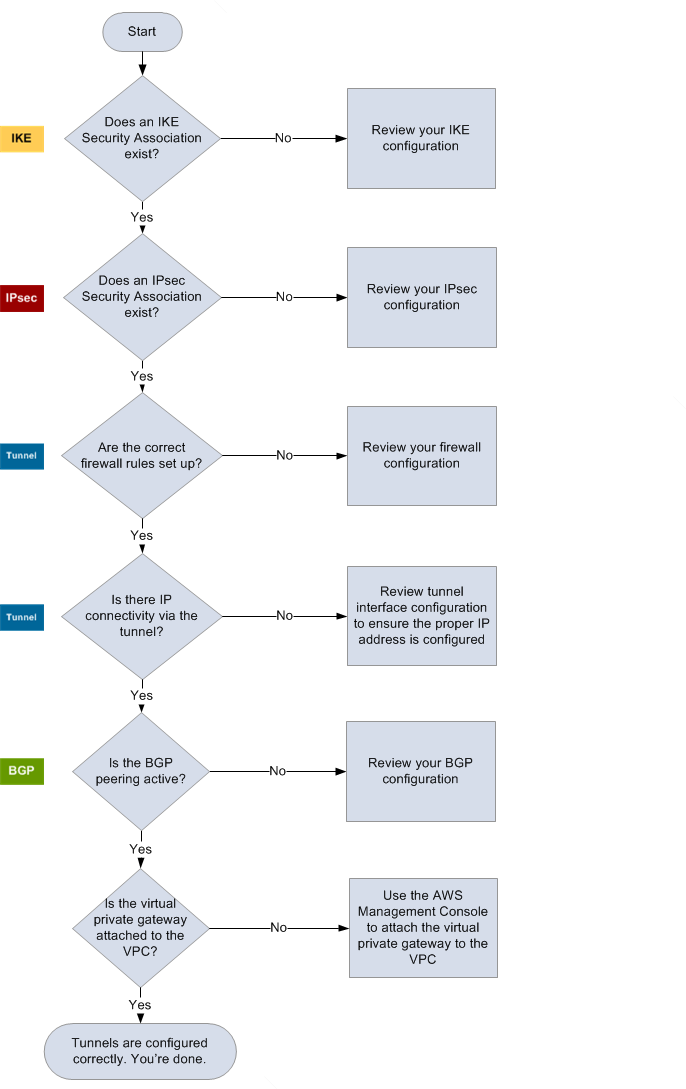

Il diagramma e la tabella seguenti forniscono istruzioni generali per la risoluzione dei problemi di un dispositivo gateway del cliente che utilizza Border Gateway Protocol (BGP). Ti consigliamo inoltre di abilitare le funzionalità di debug del dispositivo. Per informazioni dettagliate, consulta il fornitore del dispositivo gateway.

| IKE |

Determina se esiste un'associazione di sicurezza IKE. È necessaria un'associazione di sicurezza IKE per lo scambio delle chiavi utilizzate per stabilire l'associazione di sicurezza. IPsec Se non esiste un'associazione di questo tipo, esamina le impostazioni di configurazione IKE. Devi configurare i parametri di crittografia, autenticazione, perfect-forward-secrecy e di modalità come elencato nel file di configurazione. Se esiste un'associazione di sicurezza IKE, passa a ''. IPsec |

| IPsec |

Determina se esiste un'associazione IPsec di sicurezza (SA). Una IPsec SA è il tunnel stesso. Interroga il dispositivo Customer Gateway per determinare se una IPsec SA è attiva. Assicurati di configurare i parametri di crittografia, autenticazione, perfect-forward-secrecy e di modalità come elencato nel file di configurazione. Se non esiste alcuna IPsec SA, rivedi la tua IPsec configurazione. Se esiste una IPsec SA, passa a «Tunnel». |

| Tunnel |

Verifica che le regole di firewall necessarie siano configurate (per un elenco delle regole, consulta Regole firewall per un dispositivo gateway AWS Site-to-Site VPN del cliente). Se lo sono, continua. Determina se esiste una connettività IP tramite il tunnel. Ogni lato del tunnel dispone di un indirizzo IP come specificato nel file di configurazione. L'indirizzo del gateway virtuale privato è quello utilizzato come indirizzo router BGP. Dal dispositivo gateway del cliente, esegui il ping di questo indirizzo per determinare se il traffico IP è stato crittografato e decrittografato correttamente. Se il ping non riesce, esamina la configurazione di interfaccia di tunnel per assicurarti che l'indirizzo IP sia configurato correttamente. Se il ping va a buon fine, passa a 'BGP'. |

| BGP |

Determina se la sessione di peering BGP è attiva. Per ogni tunnel, procedi come segue:

Se i tunnel non sono in questo stato, esamina la configurazione BGP. Se il peering BGP viene stabilito, ricevi un prefisso e annunci un prefisso, il tunnel è configurato correttamente. Verifica che entrambi i tunnel siano in questo stato. |