Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Opzioni di tunnel per la tua connessione AWS Site-to-Site VPN

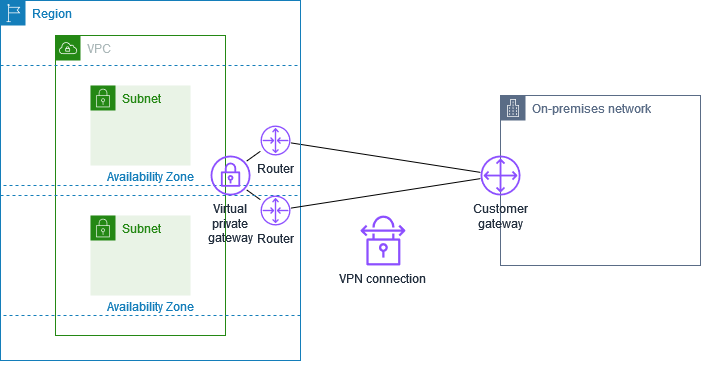

Utilizzi una connessione Site-to-Site VPN per connettere la tua rete remota a un VPC. Ogni connessione Site-to-Site VPN ha due tunnel, ognuno dei quali utilizza un indirizzo IP pubblico univoco. È importante configurare Entrambi i tunnel per la ridondanza. Quando un tunnel diventa non disponibile (ad esempio, inattivo per manutenzione), il traffico di rete viene automaticamente indirizzato al tunnel disponibile per quella specifica Site-to-Site connessione VPN.

Nel seguente diagramma vengono mostrati i due tunnel di una connessione VPN. Ogni tunnel termina in una zona di disponibilità diversa per fornire una maggiore disponibilità. Il traffico proveniente dalla rete locale AWS utilizza entrambi i tunnel. Il traffico proveniente dalla AWS rete locale preferisce uno dei tunnel, ma può eseguire automaticamente il failover sull'altro tunnel in caso di guasto laterale. AWS

Quando si crea una connessione Site-to-Site VPN, si scarica un file di configurazione specifico per il dispositivo gateway del cliente che contiene informazioni per la configurazione del dispositivo, incluse le informazioni per la configurazione di ciascun tunnel. Facoltativamente, puoi specificare tu stesso alcune delle opzioni del tunnel quando crei la Site-to-Site connessione VPN. In caso contrario, AWS fornisce valori predefiniti.

Nota

Site-to-Site Gli endpoint del tunnel VPN valutano le proposte del gateway del cliente a partire dal valore configurato più basso tra quelli elencati di seguito, indipendentemente dall'ordine di proposta inviato dal gateway del cliente. È possibile utilizzare il modify-vpn-connection-options comando per limitare l'elenco di opzioni accettate AWS dagli endpoint. Per ulteriori informazioni, consulta modify-vpn-connection-options

Di seguito sono riportate le opzioni tunnel che è possibile configurare.

Nota

Alcune opzioni di tunnel hanno più valori predefiniti. Ad esempio, le versioni IKE hanno due valori di opzione di tunnel predefiniti: ikev1 eikev2. Tutti i valori predefiniti verranno associati a quell'opzione di tunnel se non scegliete valori specifici. Fate clic per rimuovere qualsiasi valore predefinito che non desiderate associare all'opzione tunnel. Ad esempio, se desideri utilizzarlo solo ikev1 per la versione IKE, fai clic ikev2 per rimuoverla.

- Timeout Dead Peer Detection (DPD)

-

La durata in secondi dopo la quale si verifica il timeout DPD. Un timeout DPD di 30 secondi significa che l'endpoint VPN considererà il peer morto 30 secondi dopo il primo keep-alive fallito. Puoi specificare una valore maggiore o uguale a 30.

Impostazione predefinita: 40

- Operazione di timeout DPD

-

L'azione da eseguire dopo il timeout di rilevamento del peer morto (DPD). È possibile specificare le forme seguenti:

-

Clear: terminare la sessione IKE quando si verifica il timeout DPD (arrestare il tunnel e cancellare i percorsi) -

None: non eseguire alcuna azione quando si verifica un timeout DPD -

Restart: riavviare la sessione IKE quando si verifica il timeout DPD

Per ulteriori informazioni, consulta AWS Site-to-Site VPN opzioni di avvio del tunnel.

Default:

Clear -

- Opzioni di registrazione VPN

-

Con i log Site-to-Site VPN, puoi accedere ai dettagli sulla creazione del tunnel IP Security (IPsec), sulle negoziazioni IKE (Internet Key Exchange) e sui messaggi del protocollo Dead Peer Detection (DPD).

Per ulteriori informazioni, consulta AWS Site-to-Site VPN registri.

Formati di registro disponibili:

json,text - Versioni IKE

-

Le versioni IKE consentite per il tunnel VPN. Puoi specificare uno o più dei valori predefiniti.

Impostazioni predefinite:,

ikev1ikev2 - Tunnel interno del tunnel CIDR IPv4

-

L'intervallo di IPv4 indirizzi interni (interni) per il tunnel VPN. Puoi specificare un blocco CIDR di dimensione /30 dall'intervallo

169.254.0.0/16. Il blocco CIDR deve essere unico per tutte le connessioni Site-to-Site VPN che utilizzano lo stesso gateway privato virtuale.Nota

Il blocco CIDR non deve essere univoco per tutte le connessioni su un gateway di transito. Tuttavia, se non sono univoci, può verificarsi un conflitto sul gateway del cliente. Procedi con cautela quando riutilizzi lo stesso blocco CIDR su più connessioni Site-to-Site VPN su un gateway di transito.

I seguenti blocchi CIDR sono riservati e non possono essere utilizzati:

-

169.254.0.0/30 -

169.254.1.0/30 -

169.254.2.0/30 -

169.254.3.0/30 -

169.254.4.0/30 -

169.254.5.0/30 -

169.254.169.252/30

Predefinito: un blocco IPv4 CIDR di dimensione /30 compreso nell'intervallo.

169.254.0.0/16 -

- Archiviazione di chiavi precondivise

-

Il tipo di archiviazione per la chiave precondivisa:

-

Standard: la chiave precondivisa viene archiviata direttamente nel Site-to-Site servizio VPN.

-

Secrets Manager: la chiave precondivisa viene archiviata utilizzando AWS Secrets Manager. Per ulteriori informazioni su Secrets Manager, vedereFunzionalità di sicurezza avanzate con Secrets Manager.

-

- Tunnel interno del tunnel IPv6 CIDR

-

(Solo connessioni IPv6 VPN) L'intervallo di IPv6 indirizzi interni (interni) per il tunnel VPN. Puoi specificare un blocco CIDR di dimensione /126 dall'intervallo

fd00::/8locale. Il blocco CIDR deve essere unico per tutte le connessioni Site-to-Site VPN che utilizzano lo stesso gateway di transito. Se non specifichi una IPv6 sottorete, Amazon seleziona automaticamente una sottorete /128 da questo intervallo. Indipendentemente dal fatto che tu specifichi la sottorete o che Amazon la selezioni, Amazon utilizza il primo IPv6 indirizzo utilizzabile nella sottorete per il lato della connessione e la tua parte utilizza il secondo indirizzo utilizzabile. IPv6Predefinito: un blocco IPv6 CIDR di dimensione /126 compreso nell'intervallo locale.

fd00::/8 - Tipo di indirizzo IP del tunnel esterno

-

Il tipo di indirizzo IP per gli indirizzi IP del tunnel esterno (esterno). È possibile specificare una delle seguenti opzioni:

-

PrivateIpv4: utilizza l' IPv4 indirizzo privato per distribuire connessioni Site-to-Site VPN tramite Direct Connect. -

PublicIpv4: (Impostazione predefinita) Utilizza IPv4 gli indirizzi per il tunnel IPs esterno. -

Ipv6: utilizza IPv6 gli indirizzi per il tunnel esterno IPs. Questa opzione è disponibile solo per le connessioni VPN su un gateway di transito o una rete WAN cloud.

Quando selezioni

Ipv6, AWS configura automaticamente IPv6 gli indirizzi dei tunnel esterni per il lato AWS dei tunnel VPN. Il tuo dispositivo gateway per i clienti deve supportare l' IPv6 indirizzamento ed essere in grado di stabilire IPsec tunnel con endpoint. IPv6Impostazione predefinita:

PublicIpv4 -

- Rete locale IPv4 (CIDR).

-

(Solo connessione IPv4 VPN) L'intervallo CIDR utilizzato durante la negoziazione IKE di fase 2 per il lato cliente (locale) del tunnel VPN. Questo intervallo viene utilizzato per proporre percorsi ma non impone restrizioni al traffico poiché utilizza esclusivamente percorsi basati sul percorso. AWS VPNs I sistemi basati su policy non VPNs sono supportati in quanto AWS limiterebbero la capacità di supportare protocolli di routing dinamici e architetture multiregionali. Ciò dovrebbe includere gli intervalli di IP della rete locale che devono comunicare tramite il tunnel VPN. È necessario utilizzare configurazioni appropriate delle tabelle di NACLs routing e gruppi di sicurezza per controllare il flusso di traffico effettivo.

Impostazione predefinita: 0.0.0.0/0

- IPv4 Rete remota (CIDR)

-

(Solo connessione IPv4 VPN) L'intervallo CIDR utilizzato durante la negoziazione IKE di fase 2 per il AWS lato del tunnel VPN. Questo intervallo viene utilizzato per proporre percorsi ma non impone restrizioni sul traffico poiché AWS utilizza esclusivamente percorsi basati sulle rotte VPNs. AWS non supporta sistemi basati su policy VPNs perché non dispongono della flessibilità necessaria per scenari di routing complessi e sono incompatibili con funzionalità come i gateway di transito e la VPN Equal Cost Multi-Path (ECMP). Infatti VPCs, questo è in genere l'intervallo CIDR del tuo VPC. Per i gateway di transito, questo potrebbe includere più intervalli CIDR provenienti da reti collegate VPCs o di altra natura.

Impostazione predefinita: 0.0.0.0/0

- Rete locale IPv6 (CIDR)

-

(Solo connessione IPv6 VPN) L'intervallo IPv6 CIDR sul lato gateway del cliente (locale) a cui è consentito comunicare tramite i tunnel VPN.

Impostazione predefinita: 0

- Rete remota (CIDR) IPv6

-

(Solo connessione IPv6 VPN) L'intervallo IPv6 CIDR sul AWS lato consentito alla comunicazione tramite i tunnel VPN.

Impostazione predefinita: 0

- Numeri di gruppo fase 1 Diffie-Hellman (DH)

-

I numeri di gruppo DH consentiti per il tunnel VPN per la fase 1 delle negoziazioni IKE. Puoi specificare uno o più dei valori predefiniti.

Valori predefiniti: 2, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24

- Numeri di gruppo fase 2 Diffie-Hellman (DH)

-

I numeri di gruppo DH consentiti per il tunnel VPN per la fase 2 delle negoziazioni IKE. Puoi specificare uno o più dei valori predefiniti.

Valori predefiniti: 2, 5, 14, 15, 16, 17, 18, 19, 20, 21, 22, 23, 24

- Algoritmi di crittografia fase 1

-

Gli algoritmi di crittografia consentiti per il tunnel VPN per la fase 1 delle negoziazioni IKE. Puoi specificare uno o più dei valori predefiniti.

Valori predefiniti:, -GCM-16 AES128, -GCM-16 AES256 AES128 AES256

- Algoritmi di crittografia fase 2

-

Gli algoritmi di crittografia consentiti per il tunnel VPN per la fase 2 delle negoziazioni IKE. Puoi specificare uno o più dei valori predefiniti.

Valori predefiniti: AES128 AES256, AES128 -GCM-16, AES256 -GCM-16

- Algoritmi di integrità fase 1

-

Gli algoritmi di integrità consentiti per il tunnel VPN per la fase 1 delle negoziazioni IKE. Puoi specificare uno o più dei valori predefiniti.

Valori predefiniti:, -256, -384, -512 SHA1 SHA2 SHA2 SHA2

- Algoritmi di integrità fase 2

-

Gli algoritmi di integrità consentiti per il tunnel VPN per la fase 2 delle negoziazioni IKE. Puoi specificare uno o più dei valori predefiniti.

Valori predefiniti:, -256, -384, -512 SHA1 SHA2 SHA2 SHA2

- Durata della fase 1

-

Nota

AWS avvia le richiavi con i valori di temporizzazione impostati nei campi Durata fase 1 e Durata fase 2. Se tali durate sono diverse dai valori di handshake negoziati, ciò potrebbe interrompere la connettività del tunnel.

La durata in secondi per la fase 1 delle negoziazioni IKE. Puoi specificare un numero compreso tra 900 e 28.800.

Impostazione predefinita: 28.800 (8 ore)

- Durata della fase 2

-

Nota

AWS avvia le rechiavi con i valori di temporizzazione impostati nei campi Durata della fase 1 e Durata della fase 2. Se tali durate sono diverse dai valori di handshake negoziati, ciò potrebbe interrompere la connettività del tunnel.

La durata in secondi per la fase 2 delle negoziazioni IKE. Puoi specificare un numero compreso tra 900 e 3.600. Il numero specificato deve essere inferiore al numero di secondi di durata della fase 1.

Impostazione predefinita: 3.600 (1 ora)

- Chiave precondivisa (PSK)

-

La chiave precondivisa (PSK) per stabilire l'associazione di sicurezza Internet Key Exchange (IKE) tra il gateway di destinazione e il gateway del cliente.

La PSK deve Essere compresa tra 8 e 64 caratteri di lunghezza e non può iniziare con zero (0). Sono consentiti caratteri alfanumerici, spazi, trattini, punti (.) e trattini bassi (_).

Impostazione predefinita: una stringa alfanumerica di 32 caratteri.

- Fuzz di emissione nuova chiave

-

La percentuale della finestra di rekey (determinata dal tempo di margine di rekey) entro la quale il tempo di rekey viene selezionato in modo casuale.

È possibile specificare un valore percentuale compreso tra 0 e 100.

Impostazione predefinita: 100

- Tempo di margine di emissione nuova chiave

-

Il margine di tempo, in secondi, prima della scadenza del periodo di vita della fase 1 e della fase 2, durante il quale il AWS lato della connessione VPN esegue una rechiave IKE.

Puoi specificare un numero compreso tra 60 e metà del valore di durata della fase 2.

L'ora esatta di emissione nuova chiave viene selezionata in modo casuale in base al valore di fuzz di emissione nuova chiave.

Impostazione predefinita: 270 (4,5 minuti)

- Pacchetti dimensioni finestra di riproduzione

-

Il numero di pacchetti in una finestra di riproduzione IKE.

Puoi specificare un valore compreso tra 64 e 2048.

Impostazione predefinita: 1024

- Azione di avvio

-

L'azione da intraprendere quando si stabilisce il tunnel per una connessione VPN. È possibile specificare le forme seguenti:

-

Start: AWS avvia la negoziazione IKE per aprire il tunnel. Supportato solo se il gateway del cliente è configurato con un indirizzo IP. -

Add: il dispositivo gateway del cliente deve avviare la negoziazione IKE per attivare il tunnel.

Per ulteriori informazioni, consulta AWS Site-to-Site VPN opzioni di avvio del tunnel.

Default:

Add -

- Controllo del tunnel

-

Il controllo del ciclo di vita degli endpoit del tunnel consente di controllare la pianificazione delle sostituzioni degli endpoint.

Per ulteriori informazioni, consulta AWS Site-to-Site VPN controllo del ciclo di vita degli endpoint del tunnel.

Default:

Off

È possibile specificare le opzioni del tunnel quando si crea una connessione Site-to-Site VPN oppure modificare le opzioni del tunnel per una connessione VPN esistente. Per ulteriori informazioni, consulta i seguenti argomenti: