Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configura il routing statico per un dispositivo gateway del cliente AWS Site-to-Site VPN

Di seguito sono riportate alcune procedure di esempio per configurare un dispositivo gateway del cliente utilizzando l'interfaccia utente (se disponibile).

- Check Point

-

Di seguito sono riportati i passaggi per configurare il dispositivo gateway del cliente se il dispositivo è un dispositivo Check Point Security Gateway con versione R77.10 o successiva, utilizzando il sistema operativo Gaia e Check Point. SmartDashboard Puoi anche fare riferimento all'articolo Check Point Security Gateway IPsec VPN to Amazon Web Services VPC

sul Check Point Support Center. Per configurare l'interfaccia del tunnel

La prima fase consiste nel creare i tunnel VPN e fornire gli indirizzi IP (interni) privati del gateway del cliente E del gateway virtuale privato per ogni tunnel. Per creare il primo tunnel, utilizza le informazioni fornite nella sezione

IPSec Tunnel #1del file di configurazione. Per creare il secondo tunnel, utilizza i valori forniti nella sezioneIPSec Tunnel #2del file di configurazione.-

Aprire il portale Gaia del dispositivo Check Point Security Gateway.

-

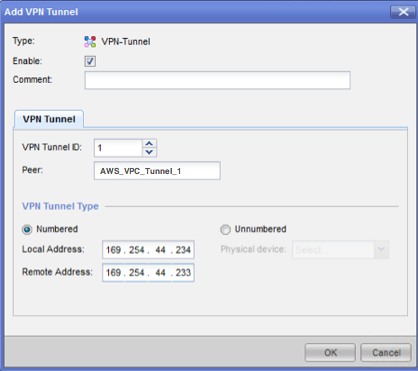

Selezionare Network Interfaces (Interfacce di rete), Add (Aggiungi), VPN Tunnel (Tunnel VPN).

-

Nella finestra di dialogo, configurare le impostazioni come riportato di seguito e, al termine, scegliere OK:

-

In VPN Tunnel ID (ID tunnel VPN), immettere un valore univoco, ad esempio 1.

-

In Peer, immettere un nome univoco per il tunnel, ad esempio

AWS_VPC_Tunnel_1oAWS_VPC_Tunnel_2. -

Assicurarsi che Numbered (Numerato) sia selezionato e in Local Address (Indirizzo locale) immettere l'indirizzo IP specificato per

CGW Tunnel IPnel file di configurazione, ad esempio,169.254.44.234. -

In Remote Address (Indirizzo remoto), immettere l'indirizzo IP specificato per

VGW Tunnel IPnel file di configurazione, ad esempio,169.254.44.233.

-

-

Connettersi al gateway di sicurezza su SSH. Se si utilizza la shell non predefinita, modificare in clish eseguendo il seguente comando:

clish -

Per tunnel 1, eseguire il seguente comando.

set interface vpnt1 mtu 1436Per tunnel 2, eseguire il seguente comando.

set interface vpnt2 mtu 1436 -

Ripetere queste fasi per creare un secondo tunnel, utilizzando le informazioni nella sezione

IPSec Tunnel #2del file di configurazione.

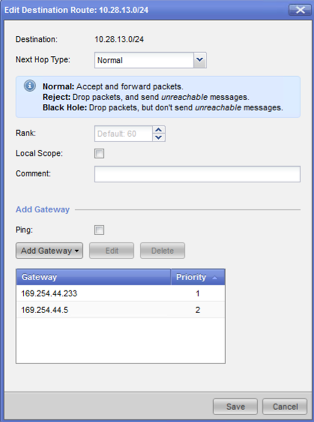

Per configurare le route statiche

In questa fase specifica la route statica alla sottorete nel VPC per ogni tunnel in modo da poter inviare traffico attraverso le interfacce di tunnel. Il secondo tunnel consente il failover nel caso si verifichi un problema con il primo tunnel. Se viene rilevato un problema, la route statica basata su policy viene rimossa dalla tabella di routing e viene attivato il secondo instradamento. Devi inoltre abilitare il gateway Check Point per eseguire il ping dell'altra estremità del tunnel per verificare se il tunnel è attivo.

-

Nel portale Gaia, scegli Percorsi IPv4 statici, Aggiungi.

-

Specificare il CIDR della sottorete, ad esempio,

10.28.13.0/24. -

Selezionare Add Gateway (Aggiungi gateway), IP Address (Indirizzo IP).

-

Immettere l'indirizzo IP specificato per

VGW Tunnel IPnel file di configurazione (ad esempio169.254.44.233) e specificare la priorità 1. -

Selezionare Ping.

-

Ripetere le fasi 3 e 4 per il secondo tunnel utilizzando il valore

VGW Tunnel IPnella sezioneIPSec Tunnel #2del file di configurazione. Specificare la priorità 2.

-

Scegli Save (Salva).

Se utilizzi un cluster, ripeti le fasi precedenti per gli altri membri del cluster.

Per definire un nuovo oggetto di rete

In questa fase, viene creato un oggetto di rete per ogni tunnel VPN, specificando gli indirizzi IP (esterni) pubblici per il gateway virtuale privato. In seguito questi oggetti vengono aggiunti come gateway satellite per la comunità VPN. Occorre anche creare un gruppo vuoto che agisce come segnaposto per il dominio VPN.

-

Apri il Check Point SmartDashboard.

-

In Groups (Gruppi), aprire il menu contestuale e scegliere Groups (Gruppi), Simple Group (Gruppo semplice). Lo stesso gruppo può essere utilizzato per ogni oggetto di rete.

-

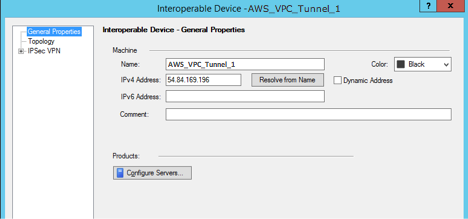

In Network Objects (Oggetti di rete), aprire il menu contestuale (tasto destro del mouse) e scegliere New (Nuovo), Interoperable Device (Dispositivo interoperabile).

-

In Name (Nome), immettere il nome fornito per il tunnel, ad esempio

AWS_VPC_Tunnel_1oAWS_VPC_Tunnel_2. -

Per IPv4 Indirizzo, inserisci l'indirizzo IP esterno del gateway privato virtuale fornito nel file di configurazione, ad esempio

54.84.169.196. Salvare le impostazioni e chiudere la finestra di dialogo.

-

Nella SmartDashboard, apri le proprietà del gateway e nel riquadro delle categorie, scegli Topologia.

-

Per recuperare la configurazione dell'interfaccia, scegliere Get Topology (Ottieni topologia).

-

Nella sezione VPN Domain (Dominio VPN), scegliere Manually defined (Definito manualmente), quindi individuare e selezionare il gruppo semplice vuoto creato nella fase 2. Scegli OK.

Nota

È possibile mantenere qualsiasi dominio VPN esistente che è stato configurato. Tuttavia, assicurarsi che host e reti utilizzate o servite dalla nuova connessione VPN non siano dichiarate in tale dominio VPN, in particolare se il dominio VPN viene derivato automaticamente.

-

Ripetere queste fasi per creare un secondo oggetto di rete, utilizzando le informazioni fornite nella sezione

IPSec Tunnel #2del file di configurazione.

Nota

Se stai utilizzando cluster, modifica la topologia e definisci le interfacce come interfacce del cluster. Utilizza gli indirizzi IP specificati nel file di configurazione.

Per creare e configurare la community VPN, IKE e le impostazioni IPsec

In questa fase, viene creata una comunità VPN nel gateway Check Point a cui aggiungere oggetti di rete (dispositivi interoperabili) per ogni tunnel. È inoltre possibile configurare Internet Key Exchange (IKE) e IPsec le impostazioni.

-

Dalle proprietà del gateway, scegli IPSecVPN nel riquadro delle categorie.

-

Selezionare Communities (Comunità), New (Nuova), Star Community (Comunità stella).

-

Fornire un nome per la comunità (ad esempio,

AWS_VPN_Star), quindi selezionare Center Gateways (Gateway centrali) nel riquadro delle categorie. -

Selezionare Add (Aggiungi) e aggiungere il gateway o il cluster all'elenco dei gateway partecipanti.

-

Nel riquadro delle categorie, selezionare Satellite Gateways (Gateway satellite), Add (Aggiungi), quindi aggiungere i dispositivi interoperabili creati in precedenza (

AWS_VPC_Tunnel_1eAWS_VPC_Tunnel_2) all'elenco di gateway partecipanti. -

Nel riquadro delle categorie, selezionare Encryption (Crittografia). Nella sezione Metodo di crittografia, scegli IKEv1 Solo. Nella sezione Encryption Suite (Suite di crittografia), scegliere Custom (Personalizzato), Custom Encryption (Crittografia personalizzata).

-

Nella finestra di dialogo, configurare le proprietà di crittografia come riportato di seguito e, al termine, scegliere OK:

-

Proprietà IKE Security Association (fase 1):

-

Perform key exchange Encryption with (Esegui crittografia scambio delle chiavi con): AES-128

-

Perform data integrity with (Esegui integrità dei dati con): SHA-1

-

-

IPsec Proprietà dell'associazione di sicurezza (fase 2):

-

Esegui la crittografia IPsec dei dati con: AES-128

-

Perform data integrity with (Esegui integrità dei dati con): SHA-1

-

-

-

Nel riquadro delle categorie, selezionare Tunnel Management (Gestione tunnel). Selezionare Set Permanent Tunnels (Imposta tunnel permanenti), On all tunnels in the community (Su tutti i tunnel nelle comunità). Nella sezione VPN Tunnel Sharing (Condivisione tunnel VPN), scegliere One VPN tunnel per Gateway pair (Un tunnel VPN per coppia gateway).

-

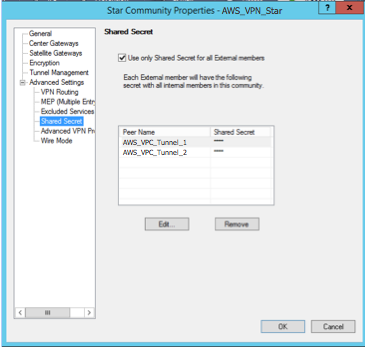

Nel riquadro delle categorie, espandere Advanced Settings (Impostazioni avanzate) e scegliere Shared Secret (Segreto condiviso).

-

Selezionare il nome peer per il primo tunnel, scegliere Edit (Modifica) e immettere la chiave precondivisa come specificato nel file di configurazione nella sezione

IPSec Tunnel #1. -

Selezionare il nome peer per il secondo tunnel, scegliere Edit (Modifica) e immettere la chiave precondivisa come specificato nel file di configurazione nella sezione

IPSec Tunnel #2.

-

Nella categoria Advanced Settings (Impostazioni avanzate), scegliere Advanced VPN Properties (Proprietà VPN avanzate), configurare le proprietà come segue e, al termine, scegliere OK:

-

IKE (fase 1):

-

Use Diffie-Hellman group (Utilizza gruppo Diffie-Hellman):

Group 2 -

Renegotiate IKE security associations every (Rinegozia associazioni sicurezza IKE ogni)

480minutes (minuti)

-

-

IPsec (Fase 2):

-

Selezionare Use Perfect Forward Secrecy (Utilizza Perfect Forward Secrecy)

-

Use Diffie-Hellman group (Utilizza gruppo Diffie-Hellman):

Group 2 -

Rinegoziare le associazioni di IPsec sicurezza ogni secondo

3600

-

-

Per creare regole del firewall

In questa fase viene configurata una policy con regole del firewall e regole di corrispondenza direzionali che consentono la comunicazione tra il VPC e la rete locale. Viene quindi installata la policy nel gateway.

-

In SmartDashboard, scegli Global Properties per il tuo gateway. Nel riquadro delle categorie, espandere VPN e scegliere Advanced (Avanzate).

-

Selezionare Enable VPN Directional Match in VPN Column (Abilita corrispondenza VPN direzionale nella colonna VPN) e salvare le modifiche.

-

Nella SmartDashboard, scegli Firewall e crea una politica con le seguenti regole:

-

Consente la comunicazione tra la sottorete VPC e la rete locale sui protocolli richiesti.

-

Consente la comunicazione tra la rete locale e la sottorete VPC sui protocolli richiesti.

-

-

Aprire il menu contestuale per la cella nella colonna VPN e scegliere Edit Cell (Modifica cella).

-

Nella finestra di dialogo VPN Match Conditions (Condizioni corrispondenza VPN), scegliere Match traffic in this direction only (Corrispondenza traffico solo in questa direzione). Creare le seguenti regole di corrispondenza direzionale scegliendo Add (Aggiungi) per ognuna e, al termine, selezionare OK:

-

internal_clear> comunità VPN (la comunità stella VPN creata in precedenza, ad esempioAWS_VPN_Star) -

Comunità VPN > Comunità VPN

-

Community VPN >

internal_clear

-

-

Nel SmartDashboard, scegli Policy, Installa.

-

Nella finestra di dialogo, scegliere il gateway e quindi OK per installare la policy.

Per modificare la proprietà tunnel_keepalive_method

Il gateway Check Point può utilizzare Dead Peer Detection (DPD) per identificare quando un'associazione IKE è inattiva. Per configurare DPD per un tunnel permanente, il tunnel permanente deve essere configurato nella community AWS VPN (fare riferimento al passaggio 8).

Per impostazione predefinita, la proprietà

tunnel_keepalive_methodper un gateway VPN è impostata sutunnel_test. Occorre modificare il valore indpd. Ogni gateway VPN nella community VPN che richiede il monitoraggio DPD deve essere configurato con la proprietàtunnel_keepalive_method, inclusi eventuali gateway VPN di terze parti. Non è possibile configurare meccanismi di monitoraggio diversi per lo stesso gateway.È possibile aggiornare la

tunnel_keepalive_methodproprietà utilizzando lo strumento GuiDBedit .-

Apri Check Point SmartDashboard e scegli Security Management Server, Domain Management Server.

-

Selezionare File, Database Revision Control... (Controllo revisione database...) e creare una snapshot di revisione.

-

Chiudi tutte le SmartConsole finestre, come SmartView Tracker e SmartView Monitor. SmartDashboard

-

Avvia lo strumento GuiBDedit . Per ulteriori informazioni, consulta l'articolo Check Point Database Tool

in Check Point Support Center. -

Selezionare Security Management Server (Server di gestione della sicurezza), Domain Management Server (Server di gestione domini).

-

Nel riquadro in alto a sinistra, scegliere Table (Tabella), Network Objects (Oggetti di rete), network_objects.

-

Nel riquadro in alto a destra, selezionare l'oggetto Security Gateway (Gateway di sicurezza), Cluster pertinente.

-

Premere CTRL+F o utilizzare il menu Search (Cerca) per cercare quanto segue:

tunnel_keepalive_method. -

Nel riquadro inferiore aprire il menu contestuale per

tunnel_keepalive_methode scegliere Edit... (Modifica...). Scegliere dpd, quindi selezionare OK. -

Ripetere le fasi da 7 a 9 per ogni gateway che fa parte della community AWS VPN.

-

Selezionare File, Save All (Salva tutto).

-

Chiudi lo strumento GuiDBedit .

-

Apri Check Point SmartDashboard e scegli Security Management Server, Domain Management Server.

-

Installare la policy nell'oggetto Security Gateway (Gateway di sicurezza), Cluster pertinente.

Per ulteriori informazioni, consulta l'articolo New VPN features in R77.10

in Check Point Support Center. Per abilitare TCP MSS Clamping

TCP MSS Clamping riduce la dimensione segmento massima dei pacchetti TCP per impedire la frammentazione pacchetti.

-

Accedere alla seguente directory:

C:\Program Files (x86)\CheckPoint\SmartConsole\R77.10\PROGRAM\. -

AprireCheck Point Database Tool eseguendo il file

GuiDBEdit.exe. -

Selezionare Table (Tabella), Global Properties (Proprietà globali), properties (proprietà).

-

In

fw_clamp_tcp_mss, scegliere Edit (Modifica). Modificare il valore intruee scegliere OK.

Per verificare lo stato del tunnel

Puoi verificare lo stato del tunnel eseguendo il seguente comando dallo strumento a riga di comando in modalità esperto.

vpn tunnelutilNelle opzioni visualizzate, scegli 1 per verificare le associazioni IKE e 2 per verificare le IPsec associazioni.

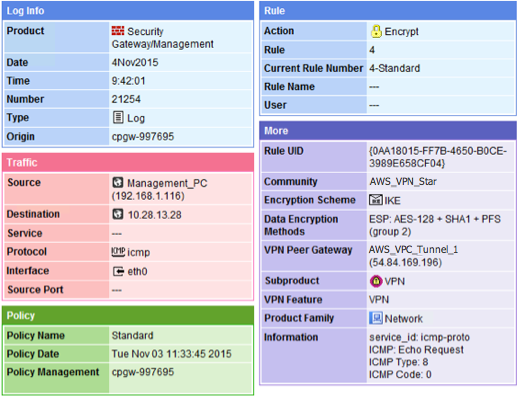

Puoi anche utilizzare Check Point Smart Tracker Log per verificare che i pacchetti sulla connessione siano crittografati. Ad esempio, il seguente log indica che un pacchetto al VPC è stato inviato su tunnel 1 ed è stato crittografato.

-

- SonicWALL

-

La procedura seguente mostra come configurare i tunnel VPN nel dispositivo SonicWALL tramite l'interfaccia di gestione SonicOS.

Per configurare i tunnel

-

Aprire l'interfaccia di gestione SonicOS di SonicWALL

-

Nel riquadro a sinistra, scegliere VPN, Settings (Impostazioni). In VPN Policies (Policy VPN), scegliere Add... (Aggiungi...).

-

Nella finestra della policy VPN della scheda General (Generale) , completa le seguenti informazioni:

-

Policy Type (Tipo di policy): scegliere Tunnel Interface (Interfaccia tunnel).

-

Authentication Method (Metodo di autenticazione): selezionare IKE using Preshared Secret (IKE con segreto precondiviso).

-

Name (Nome): inserire un nome per la policy VPN. Ti consigliamo di utilizzare il nome dell'ID VPN fornito nel file di configurazione.

-

IPsec Nome o indirizzo del gateway principale: immettere l'indirizzo IP del gateway privato virtuale fornito nel file di configurazione (ad esempio,

72.21.209.193). -

IPsec Nome o indirizzo del gateway secondario: lasciare il valore predefinito.

-

Shared Secret (Segreto condiviso): immettere la chiave già condivisa fornita nel file di configurazione e immetterla nuovamente in Confirm Shared Secret (Conferma segreto condiviso).

-

ID IKE locale: inserire l' IPv4 indirizzo del gateway del cliente (il dispositivo SonicWALL).

-

Peer IKE ID: inserire l' IPv4 indirizzo del gateway privato virtuale.

-

-

Nella scheda Network (Rete), completare le seguenti informazioni:

-

In Local Networks (Reti locali), scegliere Any address (Qualsiasi indirizzo). Suggeriamo questa opzione per evitare problemi di connettività dalla rete locale.

-

In Remote Networks (Reti locali), selezionare Choose a destination network from list (Scegli una rete di destinazione dall'elenco). Crea un oggetto dell'indirizzo con il blocco CIDR del VPC in AWS.

-

-

Nella scheda Proposals (Proposte), completare le seguenti informazioni.

-

In IKE (Phase 1) Proposal (Proposta IKE fase 1), segui la procedura riportata di seguito:

-

Exchange (Scambio): scegliere Main Mode (Modalità principale).

-

DH Group (Gruppo DH): immettere un valore per il gruppo Diffie-Hellman; ad esempio

2. -

Encryption (Crittografia): selezionare AES-128 o AES-256.

-

Autenticazione: scegli SHA1o. SHA256

-

Life Time (Durata): immettere

28800.

-

-

In IKE (Phase 2) Proposal (Proposta IKE fase 2), segui la procedura riportata di seguito:

-

Protocol (Protocollo): selezionare ESP.

-

Encryption (Crittografia): selezionare AES-128 o AES-256.

-

Autenticazione: scegli SHA1o SHA256.

-

Selezionare la casella di controllo Enable Perfect Forward Secrecy (Abilita Perfect Forward Secrecy) e scegliere il gruppo Diffie-Hellman.

-

Life Time (Durata): immettere

3600.

-

Importante

Se hai creato il tuo gateway privato virtuale prima di ottobre 2015, devi specificare Diffie-Hellman group 2, AES-128 e per entrambe le fasi. SHA1

-

-

Nella scheda Advanced (Avanzate), completare le seguenti informazioni:

-

Selezionare Enable Keep Alive (Abilita keep-alive).

-

Selezionare Enable Phase2 Dead Peer Detection (Abilita fase 2 della funzione Dead Peer Detection) e immettere quanto segue:

-

In Dead Peer Detection Interval (Intervallo Dead Peer Detection, immettere

60(il minimo accettato dal dispositivo SonicWALL). -

In Failure Trigger Level (Livello di attivazione dell'errore, immettere

3.

-

-

In VPN Policy bound to (Policy VPN associata a), selezionare Interface X1 (Interfaccia X1). Questa interfaccia è generalmente progettata per gli indirizzi IP pubblici.

-

-

Scegli OK. Nella pagina Settings (Impostazioni), la casella di controllo Enable (Abilita) relativa al tunnel deve Essere selezionata per impostazione predefinita. Un punto verde indica che il tunnel è attivo.

-