Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

File di configurazione del routing statico scaricabili per un AWS Site-to-Site VPN dispositivo gateway del cliente

Per scaricare un file di configurazione di esempio con valori specifici per la configurazione della tua connessione Site-to-Site VPN, usa la console Amazon VPC, la AWS riga di comando o l'API Amazon EC2 . Per ulteriori informazioni, consulta Fase 6: download del file di configurazione.

I file utilizzano valori segnaposto per alcuni componenti. Ad esempio, utilizzano:

-

Valori di esempio per l'ID connessione VPN l'ID gateway del cliente e l'ID gateway virtuale privato

-

Segnaposto per gli endpoint degli indirizzi AWS IP remoti (esterni) (e)

AWS_ENDPOINT_1AWS_ENDPOINT_2 -

Un segnaposto per l'indirizzo IP per l'interfaccia esterna indirizzabile a Internet sul dispositivo gateway del cliente ()

your-cgw-ip-address -

Un segnaposto per il valore chiave già condiviso () pre-shared-key

-

Valori di esempio per indirizzi IP interni del tunnel.

-

Valori di esempio per l'impostazione MTU.

Nota

Le impostazioni MTU fornite nei file di configurazione di esempio sono solo esempi. Fai riferimento a Le migliori pratiche per un dispositivo gateway per i clienti AWS Site-to-Site VPN per informazioni sull'impostazione del valore MTU ottimale per la tua situazione.

Oltre a fornire valori segnaposto, i file specificano i requisiti minimi per una connessione Site-to-Site VPN di, e il gruppo Diffie-Hellman 2 nella maggior parte delle regioni e AES128 SHA1, e il gruppo Diffie-Hellman 14 AWS nelle regioni. AES128 SHA2 AWS GovCloud Specificano inoltre le chiavi precondivise per l'autenticazione. È necessario modificare il file di configurazione di esempio per sfruttare algoritmi di sicurezza aggiuntivi, gruppi Diffie-Hellman, certificati privati e traffico. IPv6

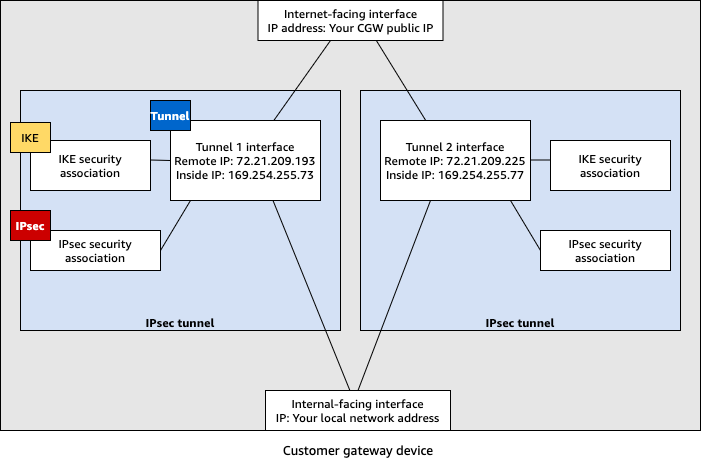

Nel diagramma seguente viene fornita una panoramica dei diversi componenti configurati nel dispositivo gateway del cliente. Questa include valori di esempio per gli indirizzi IP di interfaccia di tunnel.

Dispositivi Cisco: informazioni aggiuntive

Alcuni Cisco supportano ASAs solo la modalità. Active/Standby Quando usi questi Cisco ASAs, puoi avere solo un tunnel attivo alla volta. Il tunnel in standby diventa attivo se il primo tunnel non è più disponibile. Con questa ridondanza, dovresti disporre sempre di una connessione al VPC via uno dei tunnel.

Cisco ASAs a partire dalla versione 9.7.1 e successive in modalità di supporto. Active/Active Quando usi questi Cisco ASAs, puoi avere entrambi i tunnel attivi contemporaneamente. Con questa ridondanza, dovresti disporre sempre di una connessione al VPC via uno dei tunnel.

Per dispositivi Cisco, è necessario effettuare le seguenti operazioni:

-

Configurare l'interfaccia esterna.

-

Verificare che il numero di sequenza della policy Crypto ISAKMP sia univoco.

-

Assicurarti che il numero di sequenza della policy della lista Crypto sia univoco.

-

Assicurati che Crypto IPsec Transform Set e Crypto ISAKMP Policy Sequence siano in armonia con tutti gli altri IPsec tunnel configurati sul dispositivo.

-

Verificare che il numero di monitoraggio SLA sia univoco.

-

Configurare l'intero routing interno che sposta il traffico tra il dispositivo gateway del cliente e la tua rete locale.