Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Introduzione agli attacchi Denial of Service

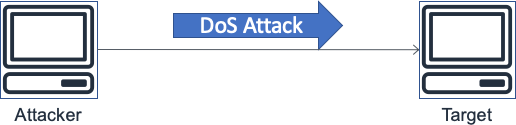

Un attacco o evento Denial of Service (DoS) è un tentativo deliberato di rendere un sito Web o un'applicazione non disponibile agli utenti, ad esempio inondandoli di traffico di rete. Gli aggressori utilizzano una varietà di tecniche che consumano grandi quantità di larghezza di banda di rete o impegnano altre risorse di sistema, interrompendo l'accesso degli utenti legittimi. Nella sua forma più semplice, un aggressore solitario utilizza un'unica fonte per eseguire un attacco DoS contro un bersaglio, come illustrato nella figura seguente.

Un diagramma che illustra un attacco DoS

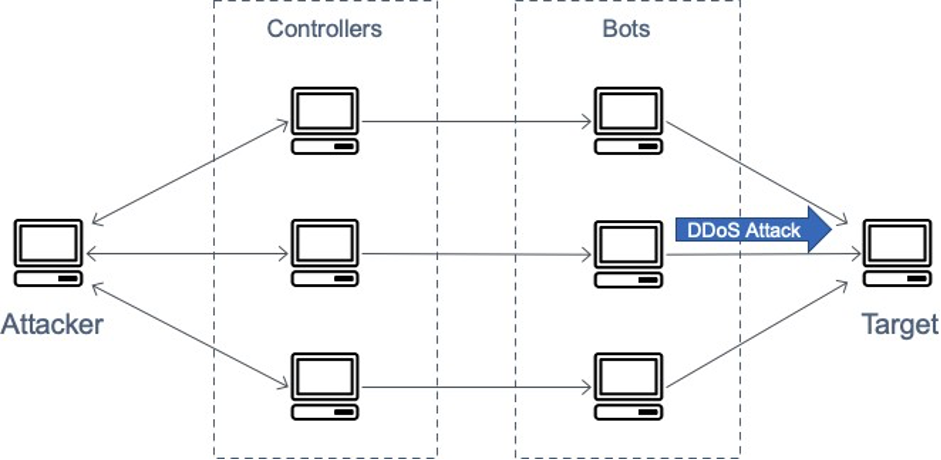

In un attacco Distributed Denial of Service (DDoS), un aggressore utilizza più fonti per orchestrare un attacco contro un obiettivo. Queste fonti possono includere gruppi distribuiti di computer, router, dispositivi IoT e altri endpoint infetti da malware. La figura seguente mostra una rete di host compromessi che partecipano all'attacco, generando una marea di pacchetti o richieste tali da sovraccaricare il bersaglio.

Un diagramma che mostra un attacco DDoS

Il modello Open Systems Interconnection (OSI) include sette livelli, descritti nella tabella seguente. DDoSgli attacchi sono più comuni ai livelli 3, 4, 6 e 7.

-

Gli attacchi di livello 3 e 4 corrispondono ai livelli di rete e trasporto del OSI modello. In questo white paper, AWS si fa riferimento a questi attacchi collettivamente come attacchi a livello di infrastruttura.

-

Gli attacchi di livello 6 e 7 corrispondono ai livelli Presentazione e Applicazione del modello. OSI Questo white paper li affronta insieme come attacchi a livello di applicazione.

Questo paper illustra questi tipi di attacco nelle sezioni che seguono.

Tabella 1 — modello OSI

| # | Livello |

Unità |

Descrizione |

Esempi vettoriali |

|---|---|---|---|---|

| 7 | Applicazione |

Dati |

Dal processo di rete all'applicazione |

HTTPinondazioni, DNS interroga inondazioni |

| 6 | Presentazione |

Dati |

Rappresentazione e crittografia dei dati |

Abuso di Transport Layer Security (TLS) |

| 5 | Sessione |

Dati |

Comunicazione tra host |

N/D |

| 4 | Trasporto |

Segmenti |

nd-to-end Connessioni elettroniche e affidabilità |

Sincronizza (SYN) alluvioni |

| 3 | Rete |

Pacchetti |

Determinazione del percorso e indirizzamento logico |

Attacchi di riflessione del protocollo User Datagram Protocol (UDP) |

| 2 | Collegamento dati |

Frames (Fotogrammi) |

Indirizzamento fisico |

N/D |

| 1 | Fisica |

Bit |

Trasmissione multimediale, di segnale e binaria |

N/D |