Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Parametri e allarmi

Come best practice, è consigliabile utilizzare strumenti di monitoraggio dell'infrastruttura e delle applicazioni per verificare la disponibilità dell'applicazione e garantire che l'applicazione non sia influenzata da un DDoS evento, come opzione è possibile configurare i controlli di integrità dell'applicazione e dell'infrastruttura Route 53 per le risorse per contribuire a migliorare il rilevamento degli DDoS eventi. Per ulteriori informazioni sui controlli di integrità AWS WAF, consulta Firewall Manager and Shield Advanced Developer Guide.

Quando una metrica operativa chiave si discosta in modo sostanziale dal valore previsto, è possibile che un utente malintenzionato stia tentando di prendere di mira la disponibilità dell'applicazione. La familiarità con il normale comportamento dell'applicazione significa che è possibile agire più rapidamente quando si rileva un'anomalia. Amazon CloudWatch può aiutarti monitorando le applicazioni su cui esegui AWS. Ad esempio, puoi raccogliere e tracciare metriche, raccogliere e monitorare file di registro, impostare allarmi e rispondere automaticamente ai cambiamenti nelle tue AWS risorse.

Se si segue l'architettura di riferimento DDoS -resilient durante l'architettura dell'applicazione, gli attacchi comuni a livello di infrastruttura verranno bloccati prima di raggiungere l'applicazione. Se sei abbonato AWS Shield Advanced, hai accesso a una serie di CloudWatch metriche che possono indicare che la tua applicazione è presa di mira.

Ad esempio, puoi configurare allarmi per avvisarti quando è in corso un DDoS attacco, in modo da poter controllare lo stato dell'applicazione e decidere se attivarla. AWS SRT Puoi configurare la DDoSDetected metrica per dirti se è stato rilevato un attacco. Se desideri essere avvisato in base al volume dell'attacco, puoi anche utilizzare le metriche DDoSAttackBitsPerSecondDDoSAttackPacketsPerSecond, oDDoSAttackRequestsPerSecond. Puoi monitorare queste metriche integrandole CloudWatch con i tuoi strumenti o utilizzando strumenti forniti da terze parti, come Slack o. PagerDuty

Un attacco a livello di applicazione può elevare molti CloudWatch parametri di Amazon. Se lo utilizzi AWS WAF, puoi utilizzarlo CloudWatch per monitorare e attivare allarmi in caso di aumento delle richieste che hai impostato AWS WAF per consentire, conteggiare o bloccare. Ciò ti consente di ricevere una notifica se il livello di traffico supera quello che l'applicazione è in grado di gestire. Puoi anche utilizzare i parametri di Amazon CloudFront, Amazon Route 53, Application Load Balancer, Network Load Balancer, EC2 Amazon e Auto Scaling di cui viene CloudWatch tenuta traccia per rilevare le modifiche che possono indicare un attacco. DDoS

La tabella seguente elenca le descrizioni delle CloudWatch metriche comunemente utilizzate per rilevare e reagire agli attacchi. DDoS

Tabella 3 - CloudWatch Metriche Amazon consigliate

| Argomento | Parametro | Descrizione |

|---|---|---|

| AWS Shield Advanced |

DDoSDetected

|

Indica un DDoS evento per uno specifico Amazon Resource Name (ARN). |

| AWS Shield Advanced |

DDoSAttackBitsPerSecond

|

Il numero di byte osservati durante un DDoS evento per uno specificoARN. Questa metrica è disponibile solo per gli eventi di livello 3 o 4DDoS. |

| AWS Shield Advanced |

DDoSAttackPacketsPerSecond

|

Il numero di pacchetti osservati durante un DDoS evento per un determinato evento. ARN Questa metrica è disponibile solo per gli eventi di livello 3 o 4DDoS. |

| AWS Shield Advanced |

DDoSAttackRequestsPerSecond

|

Il numero di richieste osservate durante un DDoS evento per uno specificoARN. Questa metrica è disponibile solo per DDoS gli eventi di livello 7 e viene riportata solo per gli eventi di livello 7 più significativi. |

| AWS WAF |

AllowedRequests

|

Il numero di richieste Web consentite. |

| AWS WAF |

BlockedRequests

|

Il numero di richieste Web bloccate. |

| AWS WAF |

CountedRequests

|

Il numero di richieste Web contate. |

| AWS WAF |

PassedRequests

|

Il numero di richieste passate. Viene utilizzato solo per le richieste che vengono sottoposte a una valutazione del gruppo di regole senza corrispondere a nessuna delle regole del gruppo di regole. |

| Amazon CloudFront |

Requests

|

Il numero di richieste HTTP /S. |

| Amazon CloudFront |

TotalErrorRate

|

La percentuale di tutte le richieste per le quali il codice di HTTP stato è 4xx o5xx. |

| Amazon Route 53 |

HealthCheckStatus

|

Lo stato dell'endpoint per il controllo dello stato di salute. |

| Application Load Balancer |

ActiveConnectionCount

|

Il numero totale di TCP connessioni simultanee attive dai client al sistema di bilanciamento del carico e dal sistema di bilanciamento del carico alle destinazioni. |

| Application Load Balancer |

ConsumedLCUs

|

Il numero di unità di capacità del sistema di bilanciamento del carico (LCU) utilizzate dal sistema di bilanciamento del carico. |

| Application Load Balancer |

HTTPCode_ELB_4XX_Count

HTTPCode_ELB_5XX_Count |

Il numero di codici HTTP 4xx di errore 5xx del client generati dal load balancer. |

| Application Load Balancer |

NewConnectionCount

|

Il numero totale di nuove TCP connessioni stabilite dai client al sistema di bilanciamento del carico e dal sistema di bilanciamento del carico alle destinazioni. |

| Application Load Balancer |

ProcessedBytes

|

Il numero totale di byte elaborati dal sistema di bilanciamento del carico. |

| Application Load Balancer |

RejectedConnectionCount

|

Il numero di connessioni respinte perché il sistema di bilanciamento del carico ha raggiunto il numero massimo di connessioni. |

| Application Load Balancer |

RequestCount

|

Il numero di richieste che sono state elaborate. |

| Application Load Balancer |

TargetConnectionErrorCount

|

Il numero di connessioni che non sono state stabilite correttamente tra il load balancer e la destinazione. |

| Application Load Balancer |

TargetResponseTime

|

Il tempo trascorso, in secondi, dal momento in cui la richiesta ha lasciato il sistema di bilanciamento del carico fino alla ricezione di una risposta dalla destinazione. |

| Application Load Balancer |

UnHealthyHostCount

|

Il numero di target considerati non integri. |

| Network Load Balancer |

ActiveFlowCount

|

Il numero totale di TCP flussi (o connessioni) simultanei dai client alle destinazioni. |

| Network Load Balancer |

ConsumedLCUs

|

Il numero di unità di capacità del sistema di bilanciamento del carico (LCU) utilizzate dal sistema di bilanciamento del carico. |

| Network Load Balancer |

NewFlowCount

|

Il numero totale di nuovi TCP flussi (o connessioni) stabiliti dai client alle destinazioni nel periodo di tempo. |

| Network Load Balancer |

ProcessedBytes

|

Il numero totale di byte elaborati dal sistema di bilanciamento del carico, incluse le intestazioni TCP /IP. |

| Global Accelerator |

NewFlowCount

|

Il numero totale di UDP flussi (o connessioni) nuovi TCP e stabiliti dai client agli endpoint nel periodo di tempo. |

| Global Accelerator |

ProcessedBytesIn

|

Il numero totale di byte in entrata elaborati dall'acceleratore, incluse le intestazioni /IP. TCP |

| Auto Scaling |

GroupMaxSize

|

Dimensione massima del gruppo con scalabilità automatica. |

| Amazon EC2 |

CPUUtilization

|

La percentuale di unità di EC2 calcolo allocate attualmente in uso. |

| Amazon EC2 |

NetworkIn

|

Il numero di byte ricevuti dall'istanza su tutte le interfacce di rete. |

Per ulteriori informazioni sull'utilizzo di Amazon CloudWatch per rilevare DDoS gli attacchi alla tua applicazione, consulta Getting Started with Amazon CloudWatch.

AWS include diverse metriche e allarmi aggiuntivi per avvisarti di un attacco e aiutarti a monitorare le risorse della tua applicazione. AWS Shield Console o API fornisci un riepilogo degli eventi per account e dettagli sugli attacchi rilevati.

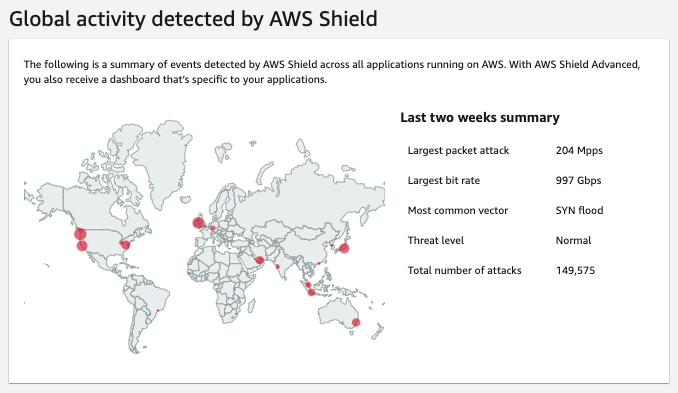

Attività globale rilevata da AWS Shield

Inoltre, la dashboard sull'ambiente globale delle minacce fornisce informazioni di riepilogo su tutti DDoS gli attacchi rilevati da AWS. Queste informazioni possono essere utili per comprendere meglio DDoS le minacce su una popolazione più ampia di applicazioni, oltre alle tendenze degli attacchi e al confronto con gli attacchi che potresti aver osservato.

Se sei abbonato AWS Shield Advanced, la dashboard del servizio mostra ulteriori metriche di rilevamento e mitigazione e dettagli sul traffico di rete per gli eventi rilevati sulle risorse protette. AWS Shield valuta il traffico verso la risorsa protetta secondo più dimensioni. Quando viene rilevata un'anomalia, AWS Shield crea un evento e segnala la dimensione del traffico in cui è stata osservata l'anomalia. Con una mitigazione applicata, questo protegge la risorsa dalla ricezione di traffico in eccesso e di traffico corrispondente a un evento notoDDoS.

Le metriche di rilevamento si basano su flussi o AWS WAF registri di rete campionati quando un Web ACL è associato alla risorsa protetta. Le metriche di mitigazione si basano sul traffico osservato dai sistemi di mitigazione di Shield. DDoS Le metriche di mitigazione sono una misurazione più precisa del traffico verso la risorsa.

La metrica dei principali contributori della rete fornisce informazioni sulla provenienza del traffico durante un evento rilevato. Puoi visualizzare i contributori con il maggior volume di contributi e ordinarli per aspetti come protocollo, porta di origine e flag. TCP La metrica dei principali contributori include metriche per tutto il traffico osservato sulla risorsa in varie dimensioni. Fornisce dimensioni metriche aggiuntive che puoi utilizzare per comprendere il traffico di rete inviato alla tua risorsa durante un evento. Tieni presente che per gli attacchi non riflettenti di livello 3 o 4, è possibile che gli indirizzi IP di origine siano stati falsificati e non siano affidabili.

La dashboard del servizio include anche dettagli sulle azioni intraprese automaticamente per mitigare gli attacchi. DDoS Queste informazioni facilitano l'indagine sulle anomalie, l'esplorazione delle dimensioni del traffico e una migliore comprensione delle azioni intraprese da Shield Advanced per proteggere la disponibilità.