Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

SYNattacchi di alluvione

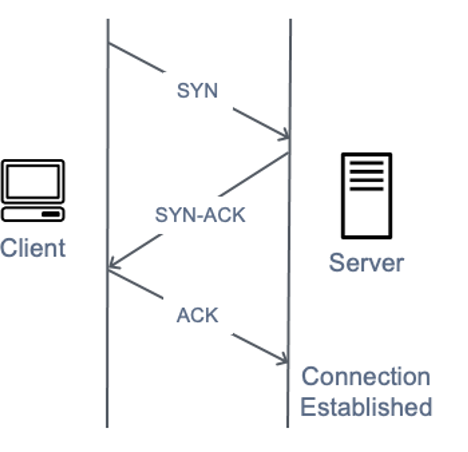

Quando un utente si connette a un servizio Transmission Control Protocol (TCP), ad esempio un server Web, il client invia un SYN pacchetto. Il server restituisce un pacchetto di conferma della sincronizzazione (SYN-ACK) e infine il client risponde con un pacchetto di conferma (), che completa l'handshake a tre vie previsto. ACK L'immagine seguente illustra questa tipica stretta di mano.

Un diagramma che mostra una stretta di mano a tre vie SYN

In un attacco SYN flood, un client malintenzionato invia un gran numero di SYN pacchetti, ma non invia mai i pacchetti finali ACK per completare le strette di mano. Il server resta in attesa di una risposta alle TCP connessioni semiaperte e l'idea è che l'obiettivo alla fine esaurisca la capacità di accettare nuove TCP connessioni, il che impedisce ai nuovi utenti di connettersi al server, tuttavia l'impatto effettivo è più sfumato. Tutti i sistemi operativi moderni implementano di default SYN i cookie come meccanismo per contrastare l'esaurimento delle tabelle di stato causato dagli SYN attacchi di inondazione. Quando la lunghezza della SYN coda raggiunge una soglia predeterminata, il server risponde con un SYN - ACK contenente un numero di sequenza iniziale preimpostato, senza creare una voce nella sua coda. SYN Se poi il server riceve un messaggio ACK contenente un numero di riconoscimento correttamente incrementato, è in grado di aggiungere la voce alla sua tabella degli stati e procedere normalmente. L'impatto effettivo delle SYN inondazioni sui dispositivi bersaglio tende a essere la capacità e l'CPUesaurimento della rete, tuttavia i dispositivi intermedi con stato come i firewall (o il tracciamento delle connessioni dei gruppi di EC2 sicurezza) possono risentire dell'esaurimento della tabella di stato e interrompere nuove connessioni. TCP