Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Sicurezza di rete centralizzata per il traffico da VPC a VPC e da locale a VPC

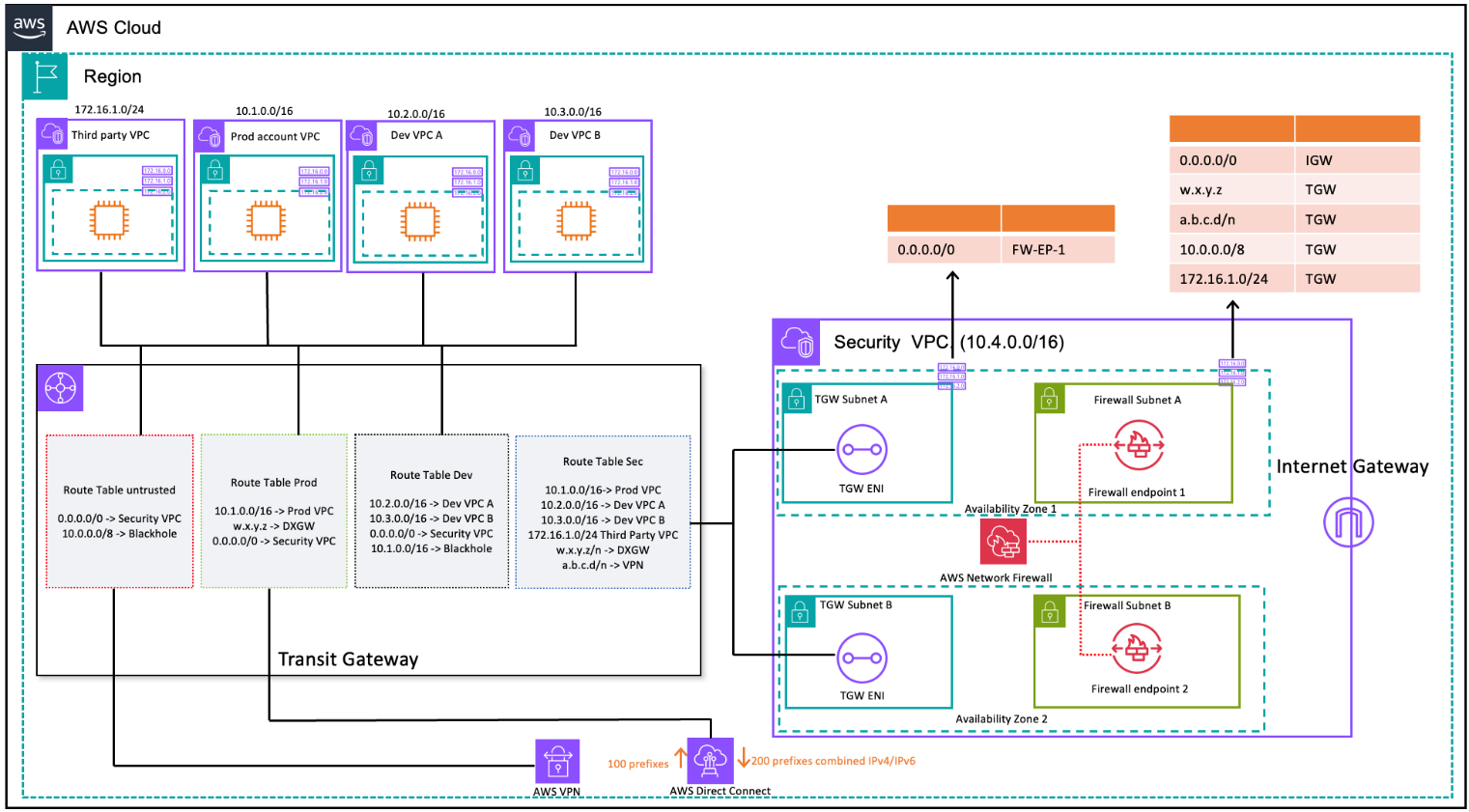

Potrebbero esserci scenari in cui un cliente desidera implementare un firewall/IPS/ID di livello 3-7 all'interno del proprio ambiente multi-account per ispezionare i flussi di traffico tra VPC (traffico est-ovest) o tra un data center locale e un VPC (traffico nord-sud). Ciò può essere ottenuto in diversi modi, a seconda del caso d'uso e dei requisiti. Ad esempio, è possibile incorporare Gateway Load Balancer, Network Firewall, Transit VPC o utilizzare architetture centralizzate con Transit Gateway. Questi scenari sono descritti nella sezione seguente.

Considerazioni sull'utilizzo di un modello centralizzato di ispezione della sicurezza della rete

Per ridurre i costi, dovresti essere selettivo in merito al traffico che passa attraverso il tuo AWS Network Firewall o il Gateway Load Balancer. Un modo per procedere consiste nel definire le zone di sicurezza e ispezionare il traffico tra zone non attendibili. Un'area non attendibile può essere un sito remoto gestito da una terza parte, un VPC di un fornitore che non controlli o non ti fidi o un VPC sandbox/dev, che ha regole di sicurezza più rilassate rispetto al resto dell'ambiente. In questo esempio sono presenti quattro zone:

-

Zona non attendibile: si tratta di qualsiasi traffico proveniente dalla «VPN verso un sito remoto non affidabile» o dal VPC del fornitore terzo.

-

Zona di produzione (Prod): contiene il traffico proveniente dal VPC di produzione e dal DC del cliente locale.

-

Zona di sviluppo (Dev): contiene il traffico proveniente dai due VPC di sviluppo.

-

Zona di sicurezza (Sec): contiene i nostri componenti firewall Network Firewall o Gateway Load Balancer.

Questa configurazione ha quattro zone di sicurezza, ma potresti averne di più. È possibile utilizzare più tabelle di percorsi e percorsi blackhole per ottenere un isolamento di sicurezza e un flusso di traffico ottimale. La scelta del giusto set di zone dipende dalla strategia generale di progettazione della Landing Zone (struttura dell'account, progettazione del VPC). È possibile disporre di zone per consentire l'isolamento tra unità aziendali (BU), applicazioni, ambienti e così via.

Se desideri ispezionare e filtrare il traffico da VPC a VPC, il traffico interzona e il traffico VPC on-premise, puoi incorporare Transit Gateway nella tua architettura centralizzata. AWS Network Firewall Utilizzando il modello di, è possibile ottenere un modello di implementazione centralizzato. hub-and-spoke AWS Transit Gateway AWS Network Firewall Viene distribuito in un VPC di sicurezza separato. Un VPC di sicurezza separato offre un approccio semplificato e centrale alla gestione delle ispezioni. Tale architettura VPC offre visibilità IP di AWS Network Firewall origine e destinazione. Vengono preservati sia gli IP di origine che quelli di destinazione. Questo VPC di sicurezza è composto da due sottoreti in ciascuna zona di disponibilità, dove una sottorete è dedicata agli AWS Transit Gateway allegati e l'altra è dedicata all'endpoint del firewall. Le sottoreti in questo VPC devono contenere solo endpoint AWS Network Firewall perché Network Firewall non può ispezionare il traffico nelle stesse sottoreti degli endpoint. Quando si utilizza Network Firewall per ispezionare centralmente il traffico, è possibile eseguire un'ispezione approfondita dei pacchetti (DPI) sul traffico in ingresso. Il modello DPI viene approfondito nella sezione Centralized Inbound Inspection di questo paper.

Ispezione del traffico da VPC a VPC e da locale a VPC tramite Transit Gateway e (progettazione della tabella di percorso) AWS Network Firewall

Nell'architettura centralizzata con ispezione, le sottoreti Transit Gateway richiedono una tabella di routing VPC separata per garantire che il traffico venga inoltrato all'endpoint del firewall all'interno della stessa zona di disponibilità. Per il traffico di ritorno, viene configurata una singola tabella di routing VPC contenente una route predefinita verso il Transit Gateway. Il traffico viene riportato AWS Transit Gateway nella stessa zona di disponibilità dopo essere stato ispezionato da. AWS Network Firewall Ciò è possibile grazie alla funzionalità di modalità appliance del Transit Gateway. La funzionalità in modalità appliance del Transit Gateway consente inoltre di disporre di funzionalità AWS Network Firewall di ispezione del traffico con stato all'interno del VPC di sicurezza.

Con la modalità appliance abilitata su un gateway di transito, seleziona un'unica interfaccia di rete utilizzando l'algoritmo flow hash per l'intera durata della connessione. Il gateway di transito utilizza la stessa interfaccia di rete per il traffico di ritorno. In questo modo, il traffico bidirezionale viene instradato simmetricamente: viene instradato attraverso la stessa zona di disponibilità nell'allegato VPC per tutta la durata del flusso. Per ulteriori informazioni sulla modalità appliance, consulta le appliance Stateful e la modalità appliance nella documentazione di Amazon VPC.

Per le diverse opzioni di implementazione di Security VPC with AWS Network Firewall e Transit Gateway, consulta il post sul blog Deployment models for AWS Network Firewall