Gestione delle chiavi

Amazon EFS è integrato con AWS KMS, che gestisce le chiavi di crittografia per i file system crittografati. AWS KMS supporta anche la crittografia da parte di altri servizi AWS come Amazon Simple Storage Service (Amazon S3), Amazon Elastic Block Store (Amazon EBS), Amazon Relational Database Service (Amazon RDS), Amazon Aurora, Amazon Redshift, Amazon WorkMail, WorkSpaces, ecc. Per crittografare i contenuti del file system, Amazon EFS utilizza l'algoritmo Advanced Encryption Standard con modalità XTS e una chiave a 256 bit (XTS-AES-256).

Ci sono tre domande importanti a cui rispondere quando si valuta la modalità di protezione dei dati a riposo adottando qualsiasi policy di crittografia. Queste domande sono valide anche per i dati archiviati in servizi gestiti e non gestiti come Amazon EBS.

Dove sono conservate le chiavi?

AWS KMS archivia le chiavi master in un sistema di archiviazione estremamente durevole e in un formato crittografato per garantire che possano essere recuperate quando necessario.

Dove vengono utilizzate le chiavi?

L'uso di un file system Amazon EFS crittografato è trasparente per i client che montano il file system. Tutte le operazioni crittografiche avvengono all'interno del servizio EFS, poiché i dati vengono crittografati prima di essere scritti su disco e decrittografati dopo che un client invia una richiesta di lettura.

Chi può usare le chiavi?

Le policy sulle chiavi di AWS KMS controllano l'accesso alle chiavi di crittografia.

Consigliamo di combinarle con le policy IAM per garantire un ulteriore livello di controllo. Ogni chiave è associata a una policy della chiave. Se la chiave è una CMK gestita da AWS, AWS gestisce la policy della chiave. Se la chiave è una CMK gestita dal cliente, è quest'ultimo che si prende carico della gestione della policy della chiave. Le policy delle chiavi sono lo strumento principale per controllare l'accesso alle CMK. Definiscono le autorizzazioni che regolano l'uso e la gestione delle chiavi.

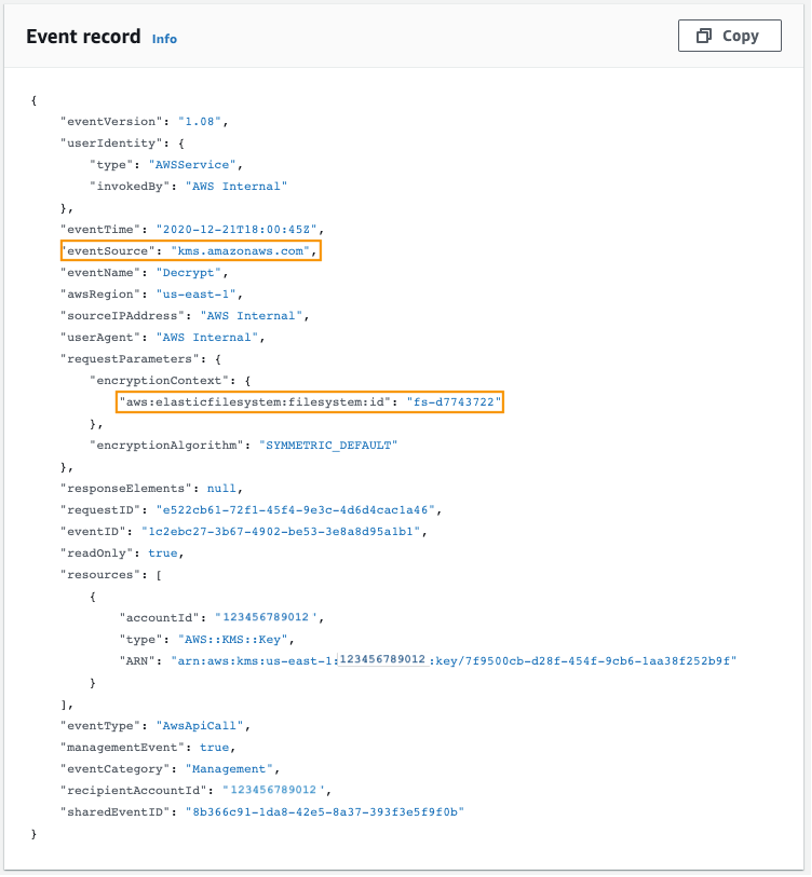

Quando si crea un file system crittografato utilizzando Amazon EFS, si concede ad Amazon EFS l'accesso affinché possa utilizzare la CMK per conto dell'utente. Le chiamate che Amazon EFS effettua ad AWS KMS per conto dell'utente appaiono nei log di CloudTrail come se provenissero dal suo account AWS. La seguente schermata mostra l'evento CloudTrail di esempio per una chiamata di decrittografia KMS effettuata da Amazon EFS.

Registro di CloudTrail per KMS Decrypt

Per ulteriori informazioni su AWS KMS e su come gestire l'accesso alle chiavi di crittografia, consultare Gestione dell'accesso alle CMK di AWS KMS nella Guida per gli sviluppatori di AWS KMS.

Per ulteriori informazioni su come AWS KMS gestisce la crittografia, consultare il whitepaper Dettagli sulla crittografia di AWS KMS.

Per ulteriori informazioni su come creare un utente e un gruppo di amministratori IAM, consultare Creazione del primo utente e del primo gruppo di amministratori IAM nella Guida per l'utente di IAM.