Questa guida fornisce la documentazione per Wickr Enterprise. Se utilizzi AWS Wickr, consulta AWS Wickr Administration Guide o AWS Wickr User Guide.

Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Guida introduttiva a Wickr Enterprise

Requisiti

Prima di iniziare, verifica che siano soddisfatti i seguenti requisiti:

-

Scarica Node.js 16+

-

AWS CLI configurato con le credenziali per il tuo account.

Questi verranno ricavati dal file di configurazione in

~/.aws/configo utilizzando leAWS_variabili di ambiente. -

Installa kubectl. Per ulteriori informazioni, consulta Installazione o aggiornamento di kubectl nella Amazon Guide. EKSUser

-

Installa kots CLI. Per ulteriori informazioni, consulta Installazione della CLI kots

. -

Porte da consentire: 443/TCP per il traffico di chiamate HTTPS e TCP; 16384-19999/UDP per il traffico di chiamate UDP; TCP/8443

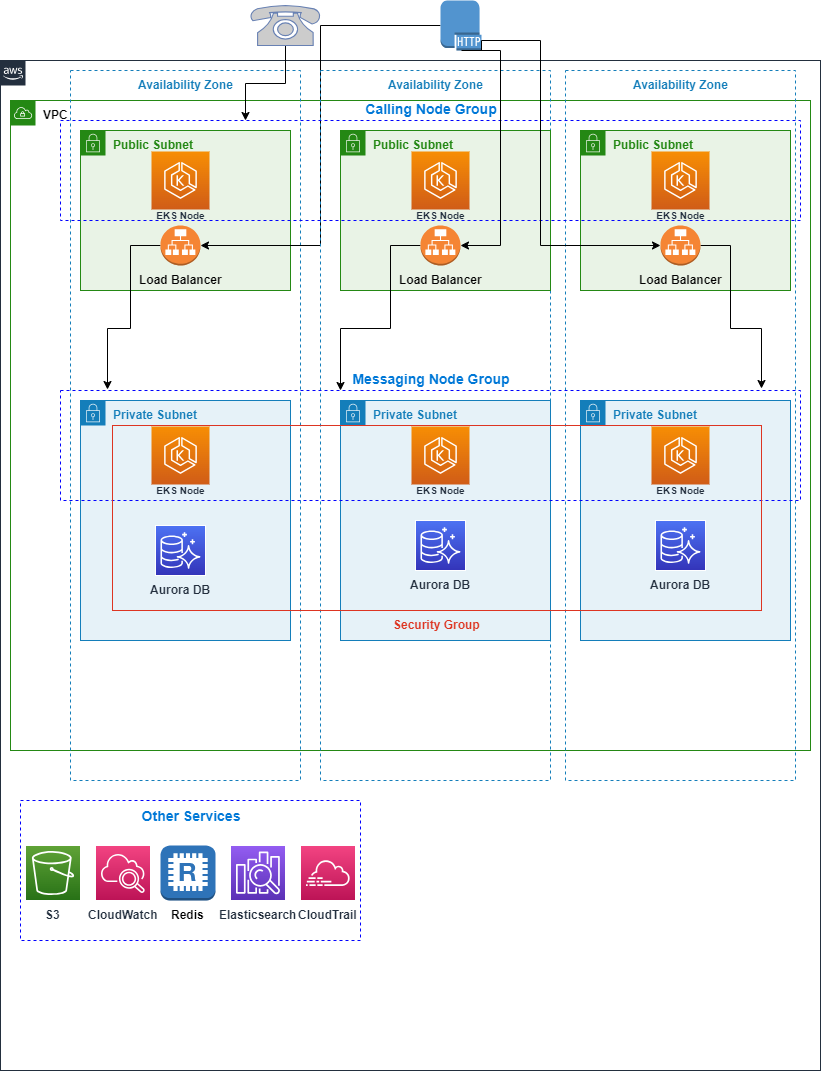

Architettura

Installare le dipendenze

È possibile aggiungere tutte le dipendenze al pacchetto predefinito con il seguente comando:

npm install

Configura

AWS Cloud Development Kit (AWS CDK) utilizza valori di contesto per controllare la configurazione dell'applicazione. Wickr Enterprise utilizza i valori contestuali CDK per controllare impostazioni come il nome di dominio dell'installazione di Wickr Enterprise o il numero di giorni di conservazione dei backup RDS. Per ulteriori informazioni, consulta Runtime context nella Developer Guide.AWS Cloud Development Kit (AWS CDK)

Esistono diversi modi per impostare i valori di contesto, ma consigliamo di modificarli cdk.context.json per adattarli al caso d'uso specifico. Solo i valori di contesto che iniziano con wickr/ sono correlati alla distribuzione di Wickr Enterprise; il resto sono valori di contesto specifici di CDK. Per mantenere le stesse impostazioni la prossima volta che effettui un aggiornamento tramite CDK, salva questo file.

Come minimo, è necessario impostare wickr/licensePathwickr/domainName, e wickr/acm:certificateArn oppure wickr/route53:hostedZoneId andwickr/route53:hostedZoneName.

Con una zona pubblica ospitata

Se disponi di una zona ospitata pubblica Route 53 Account AWS, ti consigliamo di utilizzare le seguenti impostazioni per configurare il contesto CDK:

-

wickr/domainName- Il nome di dominio da usare per questa implementazione di Wickr Enterprise. Se utilizzi una zona ospitata pubblica Route 53, i record DNS e i certificati ACM per questo nome di dominio verranno creati automaticamente. -

wickr/route53:hostedZoneName- Nome della zona ospitata da Route 53 in cui creare record DNS. -

wickr/route53:hostedZoneId- ID della zona ospitata Route 53 in cui creare record DNS.

Questo metodo crea un certificato ACM per conto dell'utente, insieme ai record DNS che indirizzano il nome di dominio verso il sistema di bilanciamento del carico prima della distribuzione di Wickr Enterprise.

Senza una zona ospitata pubblica

Se non disponi di una zona ospitata pubblica Route 53 nel tuo account, devi creare manualmente un certificato ACM e importarlo nel CDK utilizzando il valore di wickr/acm:certificateArn contesto.

-

wickr/domainName- Il nome di dominio da utilizzare per questa distribuzione di Wickr Enterprise. Se utilizzi una zona ospitata pubblica Route 53, i record DNS e i certificati ACM per questo nome di dominio verranno creati automaticamente. -

wickr/acm:certificateArn- L'ARN di un certificato ACM da utilizzare sul sistema di bilanciamento del carico. Questo valore deve essere fornito se una zona ospitata pubblica Route 53 non è disponibile nel tuo account.

Importazione di un certificato in ACM

È possibile importare un certificato ottenuto esternamente con il seguente comando:

aws acm import-certificate \ --certificate fileb://path/to/cert.pem \ --private-key fileb://path/to/key.pem \ --certificate-chain fileb://path/to/chain.pem

L'output sarà l'ARN del certificato, che dovrebbe essere usato per il valore dell'impostazione del wickr/acm:certificateArn contesto. È importante che il certificato caricato sia valido per le connessioni HTTPSwickr/domainName, altrimenti non sarà possibile convalidarlo. Per ulteriori informazioni, consulta Importazione di un certificato nella Guida per l'AWS Certificate Manager utente.

Creare record DNS

Poiché non è disponibile una zona ospitata pubblica, i record DNS devono essere creati manualmente al termine della distribuzione per indirizzare al sistema di bilanciamento del carico che precede la distribuzione di Wickr Enterprise.

Implementazione in un VPC esistente

Se è necessario utilizzare un VPC esistente, è possibile utilizzarne uno. Tuttavia, il VPC deve essere configurato per soddisfare le specifiche necessarie per EKS. Per ulteriori informazioni, consulta Visualizza i requisiti di rete di Amazon EKS per VPC e sottoreti nella Guida per l'utente di Amazon EKS e assicurati che il VPC da utilizzare soddisfi questi requisiti.

Inoltre, si consiglia vivamente di assicurarsi di disporre di endpoint VPC per i seguenti servizi:

-

CLOUDWATCH

-

CLOUDWATCH_LOGS

-

EC2

-

EC2_MESSAGGI

-

ECR

-

ECR_DOCKER

-

ELASTIC_LOAD_BALANCING

-

KMS

-

GESTORE_SEGRETI

-

SSM

-

SSM_MESSAGES

Per distribuire risorse in un VPC esistente, imposta i seguenti valori di contesto:

-

wickr/vpc:id- L'ID VPC in cui distribuire le risorse (ad esempio).vpc-412beef -

wickr/vpc:cidr- Il IPv4 CIDR del VPC (172.16.0.0/16ad es.). -

wickr/vpc:publicSubnetIds- Un elenco separato da virgole di sottoreti pubbliche nel VPC. L'Application Load Balancer e i nodi di lavoro EKS di chiamata verranno distribuiti in queste sottoreti (ad esempio).subnet-6ce9941,subnet-1785141,subnet-2e7dc10 -

wickr/vpc:privateSubnetIds- Un elenco separato da virgole di sottoreti private nel VPC. I nodi di lavoro EKS e il server bastion verranno distribuiti in queste sottoreti (ad esempio).subnet-f448ea8,subnet-3eb0da4,subnet-ad800b5 -

wickr/vpc:isolatedSubnetIds- Un elenco separato da virgole di sottoreti isolate nel VPC. Il database RDS verrà distribuito in queste sottoreti (ad esempio).subnet-d1273a2,subnet-33504ae,subnet-0bc83ac -

wickr/vpc:availabilityZones- Un elenco separato da virgole di zone di disponibilità per le sottoreti nel VPC (ad esempio).us-east-1a,us-east-1b,us-east-1c

Per ulteriori informazioni sugli endpoint VPC di interfaccia, consulta Accedere a un AWS servizio utilizzando un endpoint VPC di interfaccia.

Altre impostazioni

Per ulteriori informazioni, consulta Valori di contesto.

tirante

Se è la prima volta che usi CDK su questa particolare Account AWS regione, devi prima avviare l'account per iniziare a usare CDK.

npx cdk bootstrap

Implementazione

Questo processo richiederà circa 45 minuti.

npx cdk deploy --all --require-approval=never

Una volta completata, l'infrastruttura è stata creata e puoi iniziare a installare Wickr Enterprise.

Crea record DNS

Questo passaggio non è necessario se hai utilizzato una zona ospitata pubblica durante la configurazione del CDK.

L'output del processo di distribuzione includerà un valoreWickrAlb.AlbDnsName, che è il nome DNS del load balancer. L'output sarà simile a:

WickrAlb.AlbDnsName = Wickr-Alb-1Q5IBPJR4ZVZR-409483305.us-west-2.elb.amazonaws.com

In questo caso, il nome DNS èWickr-Alb-1Q5IBPJR4ZVZR-409483305.us-west-2.elb.amazonaws.com. Questo è il valore da utilizzare quando si crea un record CNAME o A/AAAA (ALIAS) per il nome di dominio.

Se non disponi dell'output della distribuzione, esegui il comando seguente per visualizzare il nome DNS del load balancer:

aws cloudformation describe-stacks --stack-name WickrAlb \ --query 'Stacks[0].Outputs[?OutputKey==`AlbDnsName`].OutputValue' \ --output text

Genera Config KOTS

avvertimento

Questo file contiene informazioni riservate sull'installazione. Non condividerlo o salvarlo pubblicamente.

Il programma di installazione di Wickr Enterprise richiede una serie di valori di configurazione relativi all'infrastruttura per poter essere installato correttamente. È possibile utilizzare uno script di supporto per generare i valori di configurazione.

./bin/generate-kots-config.ts > wickr-config.json

Se hai importato un certificato esterno in ACM nel primo passaggio, passa il --ca-file flag a questo script, ad esempio:

./bin/generate-kots-config.ts --ca-file path/to/chain.pem > wickr-config.json

Se ricevi un errore che indica che lo stack non esiste, imposta la variabile di AWS_REGION ambiente (export AWS_REGION=us-west-2) sulla regione selezionata e riprova. Oppure, se imposti il valore di contestowickr/stackSuffix, passa il suffisso con il --stack-suffix flag.