プライベート IP アドレスと EC2 Instance Connect エンドポイントを使用した、インスタンスへの接続

EC2 Instance Connect エンドポイントを使用すると、踏み台ホストを使用したり、仮想プライベートクラウド (VPC) がインターネットに直接接続したりする必要がなく、インターネットからインスタンスに安全に接続できます。

利点

-

インスタンスにパブリック IPv4 または IPv6 アドレスがなくても、インスタンスに接続できます。AWS は、実行中のインスタンスに関連付けられたパブリック IPv4 アドレスや Elastic IP アドレスを含む、すべてのパブリック IPv4 アドレスに対して料金を請求します。詳細については、「Amazon VPC の料金

」ページの「パブリック IPv4 アドレス」タブを参照してください。 -

VPC にインターネットゲートウェイ経由の直接インターネット接続を必須としなくても、インターネットからインスタンスに接続できます。

-

IAM ポリシーとアクセス許可を使用して、インスタンスに接続する EC2 Instance Connect エンドポイント の作成と使用へのアクセスを制御できます。

-

インスタンスへの接続を試みると、成功または失敗を問わず、すべて CloudTrail にログが作成されます。

料金

EC2 Instance Connect エンドポイントの使用に追加コストはかかりません。EC2 Instance Connect エンドポイント を使用して、別のアベイラビリティーゾーンにあるインスタンスに接続する場合、アベイラビリティーゾーン間のデータ転送に追加料金

内容

仕組み

EC2 Instance Connect エンドポイントは ID を認識する TCP プロキシです。EC2 Instance Connect エンドポイントサービスは、IAM エンティティの認証情報を使用して、コンピュータからエンドポイントへのプライベートトンネルを確立します。トラフィックは VPC に到達する前に認証され、承認されます。

追加のセキュリティグループルールを設定すると、インスタンスへのインバウンドトラフィックを制限できます。例えば、インスタンスのインバウンドルールを使用して、EC2 Instance Connect エンドポイントのみから管理ポートへのトラフィックを許可できます。

ルートテーブルルールを設定すると、エンドポイントが VPC の任意のサブネットの任意のインスタンスに接続できるようにすることができます。

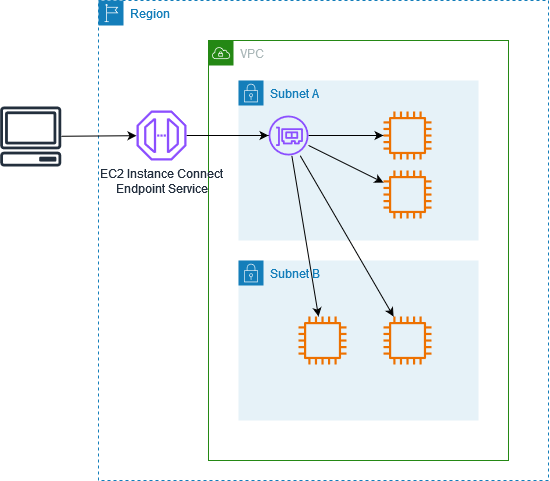

次の図は、ユーザーが EC2 Instance Connect エンドポイントを使用してインターネットからインスタンスに接続する方法を示しています。まず、サブネット A に [EC2 Instance Connect エンドポイント]を作成します。サブネット内のエンドポイント用のネットワークインターフェイスを作成します。これは VPC 内のインスタンス宛のトラフィックのエントリポイントとして機能します。サブネット B のルートテーブルがサブネット A からのトラフィックを許可している場合、エンドポイントを使用してサブネット B のインスタンスに到達できます。

考慮事項

開始する前に、以下を考慮してください。

-

EC2 Instance Connect エンドポイントは、特に管理トラフィックのユースケースを対象としており、大量のデータ転送を想定していません。大量のデータ転送はスロットリングされます。

-

EC2 Instance Connect エンドポイントを作成すると、プライベート IPv4 アドレスまたは IPv6 アドレスを持つインスタンスへのトラフィックをサポートできます。エンドポイントの IP アドレスタイプは、インスタンスの IP アドレスと一致する必要があります。すべての IP アドレスタイプをサポートするエンドポイントを作成できます。

-

(Linux インスタンス) 独自のキーペアを使用すると、任意の Linux AMI を使用できます。その他の場合、インスタンスには EC2 Instance Connect がインストールされている必要があります。どの AMI に EC2 Instance Connect が含まれているか、およびサポートされている他の AMI にインストールする方法については、EC2 Instance Connect のインストール を参照してください。

-

セキュリティグループを EC2 Instance Connect エンドポイントに割り当てることができます。それ以外の場合は、VPC のデフォルトのセキュリティグループを使用します。EC2 Instance Connect エンドポイントのセキュリティグループは、宛先インスタンスへのアウトバウンドトラフィックを許可する必要があります。詳細については、「EC2 Instance Connect エンドポイントのセキュリティグループ」を参照してください。

-

EC2 Instance Connect エンドポイント を設定し、リクエストをインスタンスにルーティングするときに、クライアントのソース IP アドレスを保持することができます。それ以外の場合、ネットワークインターフェイスの IP アドレスは、すべての受信トラフィックのクライアント IP になります。

-

クライアント IP 保存を有効にする場合、インスタンスのセキュリティグループはクライアントからのトラフィックを許可する必要があります。また、インスタンスは EC2 Instance Connect エンドポイント と同じ VPC にある必要があります。

-

クライアント IP 保存を無効にする場合、インスタンスのセキュリティグループは VPC からのトラフィックを許可する必要があります。これがデフォルトです。

-

クライアント IP 保存は、IPv4 EC2 Instance Connect エンドポイントでのみサポートされています。クライアント IP 保存を使用するには、EC2 Instance Connect エンドポイントの IP アドレスタイプが IPv4 である必要があります。IP アドレスタイプがデュアルスタックまたは IPv6 の場合、クライアント IP 保存はサポートされません。

-

インスタンスタイプが C1、CG1、CG2、G1、HI1、M1、M2、M3、T1 である場合、クライアント IP 保存をサポートしません。クライアント IP の保存を有効にし、EC2 Instance Connect エンドポイントを使用してこれらのインスタンスタイプのいずれかのインスタンスに接続しようとすると、接続は失敗します。

-

トラフィックがトランジットゲートウェイを経由してルーティングされる場合、クライアント IP の保存はサポートされません。

-

-

EC2 インスタントコネクトエンドポイント を作成した場合、AWS Identity and Access Management (IAM) の Amazon EC2 サービスに対して、サービスにリンクされたロールが自動的に作成されます。Amazon EC2 は、サービスにリンクされたロールを使用してアカウントインターフェイスをプロビジョニングします。これは、EC2 Instance Connect エンドポイントを作成するときに必要です。詳細については、「EC2 Instance Connect エンドポイントのサービスにリンクされたロール」を参照してください。

-

EC2 Instance Connect エンドポイントを VPC およびサブネットごとに 1 つだけ作成できます。詳細については、「EC2 Instance Connect エンドポイントのクォータ」を参照してください。別の EC2 Instance Connect エンドポイントを同じ VPC 内の別のアベイラビリティーゾーンに作成する必要がある場合は、まず既存の EC2 Instance Connect エンドポイントを削除する必要があります。そうしないと、クォータエラーが発生します。

-

各 EC2 インスタンス接続エンドポイントは、最大 20 の同時接続をサポートできます。

-

確立された TCP 接続の最大持続時間: 1 時間 (3,600 秒)。IAM ポリシーでは最大許容時間を最大 3,600 秒で指定できます。詳細については、「ユーザーに EC2 Instance Connect エンドポイントを使用してインスタンスへ接続するためのアクセス許可」を参照してください。

接続の期間は、IAM 認証情報の期間によって決定されません。IAM 認証情報の有効期限が切れても、指定した最大期間に達するまで接続は維持されます。EC2 Instance Connect エンドポイントのコンソール機能を使用してインスタンスに接続する場合は、[最大トンネル期間 (秒)] を IAM 認証情報の期間より短い値に設定します。IAM 認証情報が早期に期限切れになった場合は、ブラウザページを閉じてインスタンスへの接続を終了します。