Amazon EC2 インスタンス用の複数のネットワークインターフェイス

以下が必要な場合、1 つのインスタンスに複数のネットワークインターフェイスをアタッチすると便利です。

-

低予算で可用性の高いソリューション。

管理ネットワーク

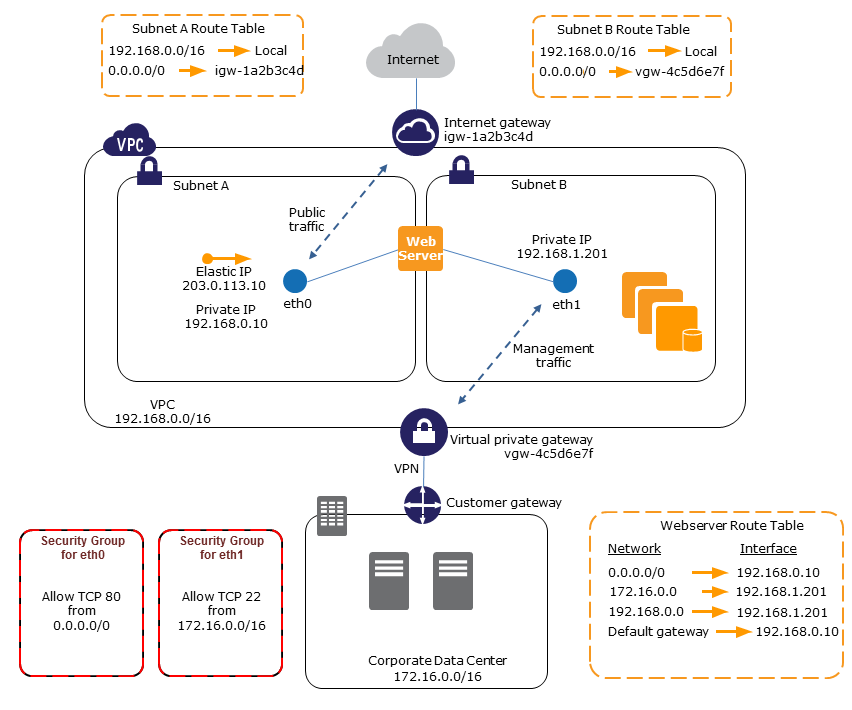

次の概要では複数のネットワークインターフェイスを使用して作成された管理ネットワークについて説明します。

条件

-

インスタンスのプライマリネットワークインターフェイス (例えば、eth0) がパブリックトラフィックを処理します。

-

インスタンスのセカンダリネットワークインターフェイス (例えばeth1) がバックエンド管理トラフィックを処理します。より厳格なアクセス制御を使用した個別のサブネットに接続されており、プライマリネットワークインターフェイスと同じアベイラビリティーゾーン内にあります。

設定

-

プライマリネットワークインターフェイスはロードバランサーの背後にある場合とそうでない場合があり、インターネットからのサーバーへのアクセスを許可するセキュリティグループが関連付けられています。例えば、0.0.0.0/0 またはロードバランサーからの TCP ポート 80 と 443 を許可します。

-

セカンダリネットワークインターフェイスには次のいずれかの場所から開始された SSH アクセスのみを許可するセキュリティグループが関連付けられています。

-

VPC 内またはインターネット上の IP アドレスの許容範囲。

-

プライマリネットワークインターフェイスと同じアベイラビリティーゾーン内のプライベートサブネット。

-

仮想プライベートゲートウェイ。

-

注記

フェイルオーバー機能が確実に動作するように、ネットワークインターフェイスの受信トラフィックに対してセカンダリプライベート IPv4 を使用することをお勧めします。インスタンスに障害が発生した場合はインターフェイスまたはセカンダリプライベート IPv4 アドレスあるいはその両方をスタンバイ用のインスタンスに移行できます。

ネットワークアプライアンスとセキュリティアプライアンス

ロードバランサー、ネットワークアドレス変換 (NAT) サーバー、プロキシサーバーなど、ネットワークアプライアンスやセキュリティアプライアンスの中には複数のネットワークインターフェイスを使用した構成が優先されるものがあります。セカンダリネットワークインターフェイスを作成して、これらのタイプのアプリケーションを実行するインスタンスにアタッチし、専用のパブリック IP アドレスとプライベート IP アドレス、セキュリティグループ、およびソース/デスティネーションチェックを使用するインターフェイスを、追加で構成することができます。

異なるサブネットにワークロードを持つデュアルホーム接続インスタンス

アプリケーションサーバーが存在するミッドティアネットワークに接続する Web サーバーのそれぞれにネットワークインターフェイスを置くことができます。このアプリケーションサーバーはデータベースサーバーが存在するバックエンドネットワーク (サブネット) にデュアルホーム接続することもできます。デュアルホーム接続されたインスタンスを介してネットワークパケットをルーティングする代わりに、デュアルホーム接続された各インスタンスはフロントエンドでリクエストを受信して処理し、バックエンドとの接続を開始して、バックエンドネットワーク上のサーバーにリクエストを送信します。

同じアカウントで異なる VPC にワークロードを持つデュアルホーム接続インスタンス

ネットワークインターフェイスがインスタンスと同じアベイラビリティーゾーンにある場合に限り、1 つの VPC で EC2 インスタンスを起動して別の VPC からセカンダリ ENI をアタッチできます。これにより、ネットワークとセキュリティの設定が異なる VPC にまたがるマルチホームインスタンスを作成できます。異なる AWS アカウントの VPC 間でマルチホームインスタンスを作成することはできません。

VPC にまたがるデュアルホームインスタンスは次のユースケースで使用できます。

-

相互にピアリングできない 2 つの VPC 間における CIDR の重複を克服: VPC のセカンダリ CIDR を活用して、重複しない 2 つの IP 範囲でインスタンスが通信できるようにします。

単一アカウント内で複数の VPC を接続: 通常は VPC の境界で区切られている個々のリソース間における通信を可能にします。

低予算で可用性の高いソリューション

特定の機能にサービスを提供しているインスタンスのいずれかが機能しなくなった場合はそのネットワークインターフェイスを同じ役割で構成された交換用またはホットスタンバイ用のインスタンスにアタッチすることで、サービスを迅速に回復できます。例えば、データベースインスタンスや NAT インスタンスなどの重要なサービスに対するプライマリまたはセカンダリのネットワークインターフェイスとしてネットワークインターフェイスを使用することができます。そのインスタンスが機能しなくなった場合、お客様 (通常はお客様に代わって実行されるコード) がネットワークインターフェイスをホットスタンバイ用のインスタンスにアタッチすることができます。インターフェイスではプライベート IP アドレス、Elastic IP アドレス、および MAC アドレスがそのまま維持されるため、交換用のインスタンスにネットワークインターフェイスを接続するとすぐに、ネットワークトラフィックはスタンバイ用のインスタンスに流れ始めます。インスタンスに障害が発生してから、ネットワークインターフェイスがスタンバイ用のインスタンスにアタッチされるまで一時的な接続断が発生しますが、ルートテーブルや DNS サーバーに変更を加える必要はありません。