マネージド証明書の更新のトラブルシューティング

ACM は、ACM 証明書の有効期限が切れる前に自動的に更新を試み、ユーザーによるアクションを不要にします。AWS Certificate Manager のマネージド証明書の更新 で問題が発生した場合は、次のトピックを参照してください。

自動ドメイン検証の準備

ACM によって証明書を自動的に更新するには、以下の条件が満たされている必要があります。

-

証明書は ACM と統合された AWS サービスに関連付けられている必要があります。ACM がサポートするリソースについては、サービスと ACM の統合 を参照してください。

-

E メールで検証された証明書の場合、ACM は、証明書に記載されている各ドメインの管理者のE メールアドレスで連絡できる必要があります。試行されるE メールアドレスは、AWS Certificate Manager E メール検証 に一覧表示されます。

-

DNS 検証済み証明書の場合、DNS 設定に適切な CNAME レコードが、AWS Certificate Manager DNS での検証 の説明とおりに含まれていることを確認します。

-

HTTP 検証済みの証明書の場合は、リダイレクトが AWS Certificate Manager HTTP 検証 の説明に従って設定されていることを確認します。

マネージド証明書更新のエラーを処理する

証明書の有効期限 (DNS の場合は 60 日、EMAIL の場合は 45 日、プライベートの場合は 60 日) が近づくと、ACM は証明書が資格基準を満たす場合に証明書の更新を試みます。更新を正常に行うには、何らかのアクションが必要となる場合があります。詳しくは、AWS Certificate Manager のマネージド証明書の更新 を参照してください。

E メール検証済みの証明書のマネージド証明書更新

ACM 証明書の有効期間は 13 か月 (395 日) です。証明書を更新するには、ドメイン所有者によるアクションが必要です。ACM は、有効期限切れの 45 日前にドメインに関連付けられた E メールアドレスに更新通知の送信を開始します。通知には、ドメイン所有者が更新するためにクリックできるリンクが含まれています。リストされているすべてのドメインが検証されると、ACM は同じ ARN で更新された証明書を発行します。

どのドメインが PENDING_VALIDATION 状態にあり、それらのドメインの検証プロセスを繰り返しているかを特定する手順については「E メールによる検証」を参照してください。

DNS で検証済みの証明書のマネージド型の証明書更新

ACM は、DNS 検証済みの証明書の TLS 検証を試みません。ACM で、DNS 検証で検証した証明書の更新に失敗した場合は、DNS 設定の CNAME レコードが欠落しているか、内容が不正確であることが考えられます。失敗した場合は、ACM より、証明書が自動的に更新されない旨の通知が送信されます。

重要

正しい CNAME レコードを DNS データベースに挿入する必要があります。これを行う方法については、ドメインレジストラにお問い合わせください。

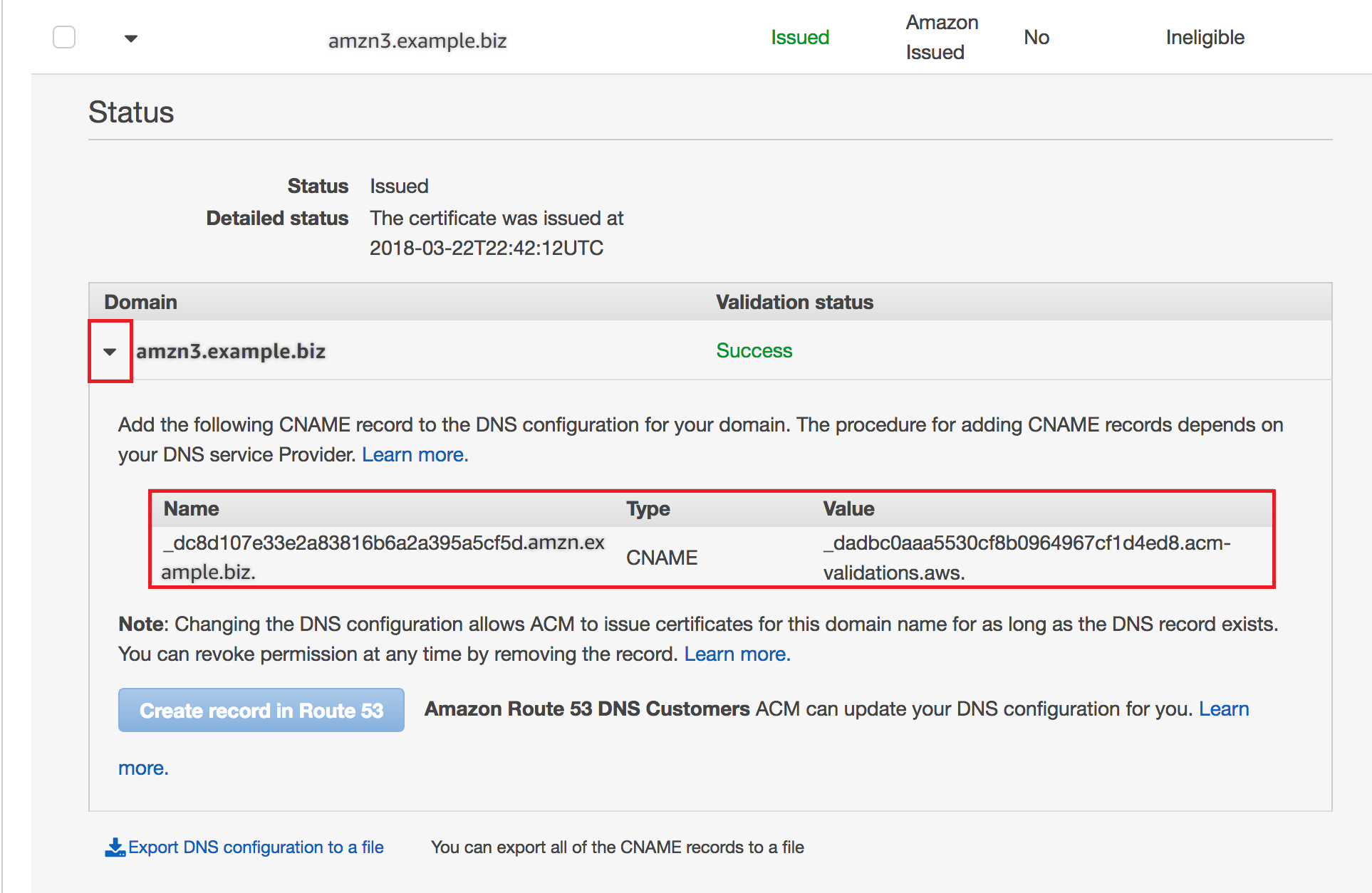

ドメインの CNAME レコードを検索するには、証明書とそのドメインエントリを ACM コンソールで展開します。詳細については、以下の図を参照してください。また、ACM API の DescribeCertificate オペレーションまたはACM CLIの describe-certificate コマンドを使用して、CNAME レコードを取得することができます。詳しくは、AWS Certificate Manager DNS での検証 を参照してください。

コンソールからターゲット証明書を選択します。

証明書ウィンドウを展開して、証明書の CNAME 情報を検索します。

問題が解決しない場合は、サポートセンター

HTTP 検証済みの証明書のマネージド型の証明書更新

ACM は、HTTP 検証済み証明書を自動的に更新しようとします。更新が失敗した場合、HTTP 検証レコードの問題が原因である可能性があります。失敗した場合、ACM は証明書を自動的に更新できなかったことを通知します。

重要

RedirectFrom ロケーションのコンテンツが証明書内の各ドメインの RedirectTo ロケーションのコンテンツと一致することを確認する必要があります。

ドメインの HTTP 検証情報を検索するには、証明書とそのドメインエントリを ACM コンソールで展開します。この情報は、ACM API の DescribeCertificate オペレーション、または ACM CLIの describe-certificate コマンドを使用して取得することもできます。詳しくは、AWS Certificate Manager HTTP 検証 を参照してください。

問題が解決しない場合は、サポートセンター

更新のタイミングについて

AWS Certificate Manager のマネージド証明書の更新 は非同期プロセスです。これは、ステップがすぐに連続して発生しないことを意味します。ACM 証明書のすべてのドメイン名が検証されてから、ACM が新しい証明書を取得するまでに時間がかかることがあります。ACM が更新された証明書を取得した時間からその証明書が使用される AWS リソースにデプロイされる時間まで、さらなる遅延が生じる場合もあります。これによって、証明書ステータスの変更がコンソールに表示されるまでに数時間ほどかかる場合があります。