翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

での SSL/TLS オフロードの AWS CloudHSM 仕組み

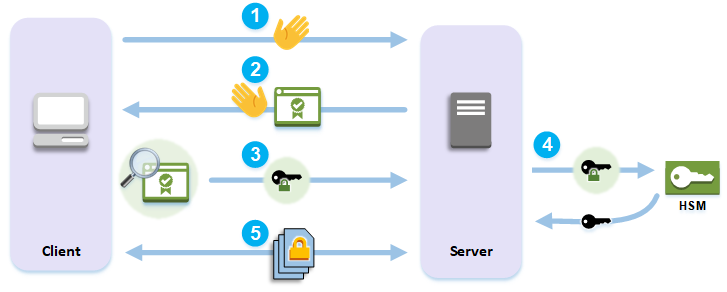

HTTPS 接続を確立するため、ウェブサーバーはクライアントとハンドシェークプロセスを実行します。このプロセスの一環として、次の図に示すように、サーバーは暗号化処理の一部を AWS CloudHSM クラスター内の HSMs にオフロードします。プロセスの各ステップについて、図の下に説明があります。

注記

次のイメージとプロセスでは、サーバーの検証とキーの交換に RSA を使用することを想定しています。RSA の代わりに Diffie-Hellman を使用する場合、手順が若干異なります。

-

クライアントはサーバーに Hello メッセージを送信します。

-

サーバーは Hello メッセージで応答し、サーバーの証明書を送信します。

-

クライアントは以下のアクションを実行します。

-

SSL/TLS サーバーの証明書がクライアントの信頼するルート証明書により署名されていることを確認します。

-

サーバーの証明書からパブリックキーを抽出します。

-

プリマスターシークレットを生成し、サーバーのパブリックキーで暗号化します。

-

暗号化されたプリマスターシークレットをサーバーに送信します。

-

-

クライアントのプリマスターシークレットを復号するために、サーバーは HSM に送信します。HSM は HSM のプライベートキーを使用してプリマスターシークレットを復号し、プリマスターシークレットをサーバーに送信します。クライアントとサーバーはそれぞれ独立して、プリマスターシークレットと hello メッセージからのいくつかの情報を使用してマスターシークレットを計算します。

-

ハンドシェイクプロセスは終了します。残りのセッションでは、クライアントとサーバーの間で送信されたすべてのメッセージは、マスターシークレットのデリバティブで暗号化されます。

で SSL/TLS オフロードを設定する方法については AWS CloudHSM、次のいずれかのトピックを参照してください。