翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Elastic Load Balancing for でロードバランサーを追加する AWS CloudHSM(オプション)

1 つのウェブサーバーで SSL/TLS オフロードを設定した後で、さらにウェブサーバーを作成し、HTTPS トラフィックをウェブサーバーにルーティングする Elastic Load Balancing ロードバランサーを作成することができます。ロードバランサーは、2 つ以上のウェブサーバーにトラフィックを分散することで、サーバーに対する負荷を軽減できます。また、ロードバランサーはウェブサーバーのヘルス状態をモニタリングして、正常なサーバーにのみトラフィックをルーティングするため、ウェブサイトの可用性も改善できます。ウェブサーバーに障害が発生すると、ロードバランサーはそのウェブサーバーに対するトラフィックのルーティングを自動的に停止します。

ステップ 1. 2 番目のウェブサーバーのサブネットを作成する

別のウェブサーバーを作成する前に、既存のウェブサーバーと AWS CloudHSM クラスターを含む同じ VPC に新しいサブネットを作成する必要があります。

新しいサブネットを作成するには

-

[Create Subnet(サブネットの作成)] を選択します。

-

[Create Subnet] ダイアログボックスで、次の操作を行います。

-

[Name tag] に、サブネットの名前を入力します。

-

VPC の場合は、既存のウェブサーバーと AWS CloudHSM クラスターを含む AWS CloudHSM VPC を選択します。

-

[Availability Zone] で、既存のウェブサーバーが含まれているのとは異なるアベイラビリティーゾーンを選択します。

-

[IPv4 CIDR block] に、サブネットで使用する CIDR ブロックを入力します。たとえば、

10.0.10.0/24と入力します。 -

[はい、作成する] を選択します。

-

-

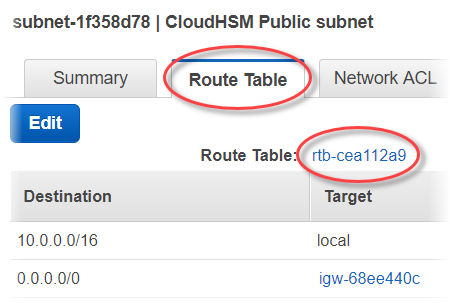

既存のウェブサーバーが含まれているパブリックサブネットの横にあるチェックボックスを選択します。これは、前のステップで作成したパブリックサブネットとは異なります。

-

コンテンツペインで、[ルートテーブル] タブを選択します。次に、ルートテーブルのリンクを選択します。

-

ルートテーブルの横にあるチェックボックスをオンにします。

-

[Subnet Associations] タブを選択します。次に、[編集] を選択します。

-

この手順で前に作成したパブリックサブネットの横にあるチェックボックスを選択します。次に、[保存] を選択します。

ステップ 2. 2 番目のウェブサーバーを作成する

次の手順を実行し、既存のウェブサーバーと同じ設定で 2 番目のウェブサーバーを作成します。

2 番目のウェブサーバーを作成するには

-

Amazon EC2 コンソールの [インスタンス

] セクションを開きます。 -

既存のウェブサーバーインスタンスの横にあるチェックボックスをオンにします。

-

[Actions]、[Image]、[Create Image] の順に選択します。

-

[Create Image] ダイアログボックスで、次の操作を行います。

-

[Image name] には、イメージの名前を入力します。

-

[Image description] としてイメージの説明を入力します。

-

[Create Image] を選択します。このアクションにより、既存のウェブサーバーが再起動されます。

-

[View pending image ami-

<AMI ID>] リンクを選択します。![Amazon EC2 コンソールの [View pending image] のリンクを選択します。](images/console-ec2-choose-view-pending-image.png)

[Status] 列で、イメージのステータスを確認します。イメージのステータスが [available] になったら (これには数分かかることがあります)、次のステップに進みます。

-

-

ナビゲーションペインで、[インスタンス] を選択してください。

-

既存のウェブサーバーの横にあるチェックボックスをオンにします。

-

[Actions] を選択し、[Launch More Like This] を選択します。

-

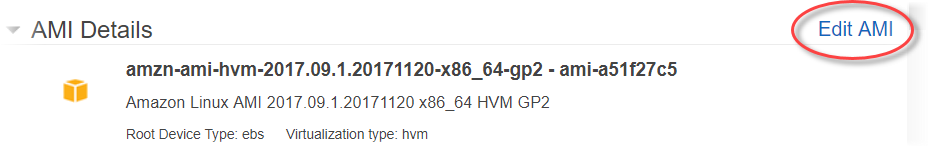

[Edit AMI] を選択します。

-

左側のナビゲーションペインで、[My AMIs] を選択します。次に、検索ボックスのテキストを消去します。

-

ウェブサーバーイメージの横にある [Select] を選択します。

-

[Yes, I want to continue with this AMI (

<image name>- ami-<AMI ID>)] を選択します。 -

[次へ] を選択します。

-

インスタンスタイプを選択し、[次: インスタンスの詳細の設定] を選択します。

-

[ステップ 3: インスタンスの詳細の設定] で、以下の操作を行います。

-

[Network] で、既存のウェブサーバーが含まれている VPC を選択します。

-

[Subnet] で、2 番目のウェブサーバー用に作成したパブリックサブネットを選択します。

-

[Auto-assign Public IP] で、[Enable] を選択します。

-

必要に応じて、残りのインスタンスの詳細を変更します。続いて、[次の手順: ストレージの追加] を選択します。

-

-

必要に応じて、ストレージの設定を変更します。次に、[次の手順: タグの追加] を選択してください。

-

必要に応じて、タグを追加または編集します。次に、[次の手順: セキュリティグループの設定] を選択します。

-

[Step 6: Configure Security Group] で、以下の操作を行います。

-

[セキュリティグループの割り当て] で、[既存のセキュリティグループを選択する] を選択します。

-

cloudhsm-

<cluster ID>-SG というという名前のセキュリティグループの横にあるチェックボックスを選択します。 AWS CloudHSM は、クラスターを作成する 際に、代理でこのセキュリティグループを作成しました。ウェブサーバーインスタンスからクラスターの HSM への接続を許可するために、このセキュリティグループを選択する必要があります。 -

インバウンド HTTPS トラフィックを許可するセキュリティグループの横にあるチェックボックスをオンにします。このセキュリティグループは前に作成済みです。

-

(オプション) ネットワークからの SSH (Linux) または RDP (Windows) の受信トラフィックを許可するセキュリティ グループの横にあるチェックボックスを選択します。つまり、セキュリティグループは、ポート 22(Linux の SSH 用)またはポート 3389(Windows の RDP 用)のインバウンド TCP トラフィックを許可する必要があります。さもないと、クライアントインスタンスに接続することはできません。このようなセキュリティグループがない場合は、作成する必要があります。その後でクライアントインスタンスに割り当てます。

[Review and Launch] を選択してください。

-

-

インスタンスの詳細を確認し、[Launch] を選択します。

-

インスタンスを起動するために、既存のキーペアを使用するか、新しいキーペアを作成するか、キーペアを使用しないかを選択します。

-

既存のキーペアを使用するには、以下の操作を行います。

-

[Choose an existing key pair] (既存のキーペアの選択) をクリックします。

-

[Select a key pair] で、使用するキーペアを選択します。

-

[I acknowledge that I have access to the selected private key file (

<private key file name>.pem), and that I will not be able to log in my instance.] の横のチェックボックスを選択します。

-

-

新しいキーペアを作成するには、以下の操作を行います。

-

新規キーペア作成を選択します。

-

[Key pair name] にキーペアの名前を入力します。

-

[Download Key Pair] を選択して、プライベートキーファイルを安全でアクセス可能な場所に保存します。

警告

この時点以降、プライベートキーファイルをダウンロードすることはできません。この時点でプライベートキーファイルをダウンロードしないと、以後はクライアントインスタンスにアクセスできなくなります。

-

-

キーペアを使用しないでインスタンスを起動するには、次の操作を行います。

-

[Proceed without a key pair] を選択します。

-

[I acknowledge that I will not be able to connect to this instance unless I already know the password built into this AMI] の横にあるチェックボックスをオンにします。

-

[Launch Instances] (インスタンスを起動) をクリックします。

-

ステップ 3. ロードバランサーを作成する

以下の手順を完了し、HTTPS トラフィックをウェブサーバーにルーティングする Elastic Load Balancing ロードバランサを作成します。

ロードバランサーを作成するには

-

Amazon EC2 コンソールで [ロードバランサー

] セクションを開きます。 -

[Create Load Balancer] を選択します。

-

[Network Load Balancer] セクションで、[Create] を選択します。

-

[Step 1: Configure Load Balancer] で、以下の操作を行います。

-

[Name] に、作成するロードバランサーの名前を入力します。

-

[Listeners] セクションの [Load Balancer Port] で、値を

443に変更します。 -

[Availability Zones] セクションの [VPC] で、ウェブサーバーが含まれている VPC を選択します。

-

[Availability Zones] セクションで、ウェブサーバーが含まれているサブネットを選択します。

-

[Next: Configure Routing] を選択します。

-

-

[Step 2: Configure Routing] で、以下の操作を行います。

-

[Name] に、作成するターゲットグループの名前を入力します。

-

[Port] で、値を

443に変更します。 -

[Next: Register Targets] を選択します。

-

-

[Step 3: Register Targets] で、次の操作を行ないます。

-

[Instances] セクションで、ウェブサーバーインスタンスの横にあるチェックボックスを選択します。次に、[Add to registered] を選択します。

-

[次へ: レビュー] を選択します。

-

-

ロードバランサーの詳細を確認し、[Create] を選択します。

-

ロードバランサーが正常に作成されたら、[Close] を選択します。

上記の手順を完了すると、Amazon EC2 コンソールに Elastic Load Balancing ロードバランサが表示されます。

ロードバランサーの状態がアクティブになると、ロードバランサーが動作していることを確認できます。つまり、 AWS CloudHSMでの SSL/TLS オフロードを使用して HTTPS トラフィックがウェブサーバーに送信されていることを検証できます。これは、ウェブブラウザや OpenSSL s_client

ロードバランサーが動作していることをウェブブラウザで確認するには

-

Amazon EC2 コンソールで、先ほど作成したロードバランサーの DNS 名 を見つけてください。次に、この DNS 名を選択してコピーします。

-

Mozilla Firefox や Google Chrome などのウェブブラウザで、ロードバランサーの DNS 名を使用してロードバランサーに接続します。アドレスバーの URL が https:// で始まっていることを確認します。

ヒント

Amazon Route 53 などの DNS サービスを使用して、ウェブサイトのドメイン名 (https://www.example.com/ など) をウェブサーバーにルーティングできます。詳細については、Amazon Route 53 開発者ガイド の Amazon EC2 インスタンスへのトラフィックのルーティング または DNS サービスのドキュメントを参照してください。

-

ウェブブラウザを使用して、ウェブサーバー証明書を表示します。詳細については次を参照してください:

-

Mozilla Firefox の場合は、Mozilla サポートウェブサイトの「証明書を見る

」を参照してください。 -

Google Chrome の場合は、ウェブ開発者向け Google ツールのウェブサイトで「セキュリティの問題を理解する

」を参照してください。

他のウェブブラウザでも、同様の機能を使用してウェブサーバー証明書を表示できる場合があります。

-

-

証明書が、ウェブサーバーで使用するように設定したものであることを確認します。

ロードバランサーが動作していることを OpenSSL s_client で確認するには

-

以下の OpenSSL コマンドにより、HTTPS を使用してロードバランサーに接続します。

<DNS name>を、使用しているロードバランサーの DNS 名に置き換えます。openssl s_client -connect<DNS name>:443ヒント

Amazon Route 53 などの DNS サービスを使用して、ウェブサイトのドメイン名 (https://www.example.com/ など) をウェブサーバーにルーティングできます。詳細については、Amazon Route 53 開発者ガイド の Amazon EC2 インスタンスへのトラフィックのルーティング または DNS サービスのドキュメントを参照してください。

-

証明書が、ウェブサーバーで使用するように設定したものであることを確認します。

これで、HTTPS で保護されたウェブサイトが作成され、ウェブサーバーのプライベートキーが AWS CloudHSM クラスターの HSM に保存されました。ウェブサイトは、2 つのウェブサーバーとロードバランサーにより、効率と可用性が向上します。